2021 1. Hafta Siber Güvenlik Haberleri

SİBER GÜVENLİK GÜNDEMİ

1.Hafta Siber Güvenlik Haberleri

Haftanın Exploitleri

|

Tarih |

Exploit Başlığı |

Tür |

Platform |

|

04-01-2021 |

WebApps |

PHP |

|

|

05-01-2021 |

HPE Edgeline Infrastructure Manager 1.0 - Multiple Remote Vulnerabilities |

WebApps |

Multiple |

|

06-01-2021 |

Local |

Windows |

Güncel tüm exploitlere buradan ulaşabilirsiniz.

Haftanın Zafiyetleri-Top 5

|

Zafiyet Başlığı |

İşletim Sistemi |

Uygulama |

% |

|

Linux |

CGI_app |

24 |

|

|

All |

PHP_app |

20 |

|

|

All |

PHP_app |

20 |

|

|

Linux, BSD |

Other |

28 |

|

|

Linux, BSD |

Other |

18 |

Ocak ayı içerisinde yayınlanan tüm zafiyetlere buradan ulaşabilirsiniz.

Haftanın Zararlı Yazılımları-Top 5

|

Zararlı Yazılım Başlığı |

Tür |

Platform |

% |

|

Trojan (tr) |

Java Script |

22 |

|

|

Trojan - Rootkit |

W32 |

21 |

|

|

Trojan (tr) |

Java Script |

20 |

|

|

Trojan (tr) |

W32 |

20 |

|

|

Trojan (tr) |

W32 |

18 |

Haber Yazısı 1

Bazı Zyxel Güvenlik Duvarı Ürünlerinde Backdoor Bulundu

TARİH: 1 Ocak 2021

Zyxel, ilgili donanım yazılımındaki kritik bir güvenlik açığını gidermek için bir yama yayınladı. Bir saldırgan güvenlik açığından yararlanarak yönetici ayrıcalıklarıyla oturum açabilir ve ağ cihazlarını tehlikeye atmak için kötüye kullanılabilir.

CVE-2020-29583 (CVSS puanı 7.8) olarak izlenen güvenlik açığı; USG, USG FLEX, ATP ve VPN güvenlik duvarı ürünleri dahil olmak üzere çok çeşitli Zyxel cihazlarında bulunan 4.60 sürümünü etkiler.

Zyxel tarafından yayınlanan danışma belgesine göre, belgelenmemiş hesap ("zyfwp") yalnızca düz metin olarak saklanmayan, aynı zamanda kötü niyetli bir üçüncü taraf tarafından SSH sunucusuna veya yönetici ayrıcalıklarına sahip web arayüzüne giriş yapmak için de kullanılabilen değiştirilemez bir parola ile birlikte gelir.

Teusink bir yazıda "'zyfwp' kullanıcısının yönetici ayrıcalıklarına sahip olması nedeniyle bu ciddi bir güvenlik açığıdır. Bir saldırgan, aygıtın gizliliğini, bütünlüğünü ve kullanılabilirliğini tamamen tehlikeye atabilir." dedi.

Tayvanlı şirketin de sorunu, erişim noktası (AP) denetleyicilerinde, Nisan 2021'de piyasaya sürülecek olan bir V6.10 Patch1 ile çözmesi bekleniyor.

Kullanıcıların, kusurla ilişkili riski azaltmak için gerekli ürün yazılımı güncellemelerini yüklemeleri şiddetle önerilir.

[1] Haber ayrıntılarına buradan ulaşabilirsiniz.

Haber Yazısı 2

Uyarı: Platformlar Arası ElectroRAT Kötü Amaçlı Yazılım, Kripto Para Birimi Kullanıcılarını Hedefliyor

TARİH: 5 Ocak 2021

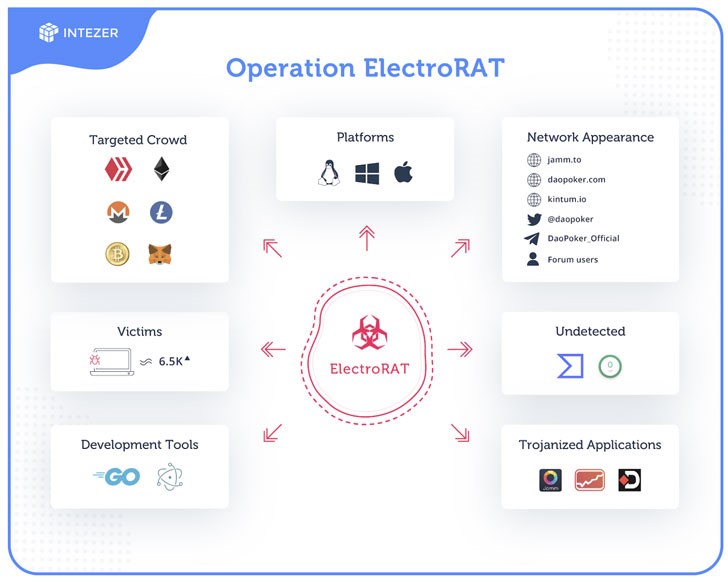

Siber güvenlik araştırmacıları, kripto para birimi kullanıcılarını hedefleyen, hedef sistemlere daha önce tespit edilmemiş bir uzaktan erişim aracı kurmak için truva atı haline getirilmiş uygulamaları dağıtmaya başlayan geniş kapsamlı bir dolandırıcılığı ortaya çıkardı.

Intezer tarafından ElectroRAT olarak adlandırılan RAT, Golang'da sıfırdan yazılmıştır ve Windows, Linux ve macOS gibi birden çok işletim sistemini hedeflemek için tasarlanmıştır. Araştırmacılar, "ElectroRAT, Golang'ı çok platformlu kötü amaçlı yazılım geliştirmek ve çoğu antivirüs motorundan kaçmak için kullanan saldırganların en son örneğidir" dedi.

Uygulama kurulduktan sonra, gerçekte ElectroRAT arka planda gizli olarak çalışırken, tuş vuruşlarını yakalamak, ekran görüntüsü almak, diskten dosya yüklemek, rastgele dosya indirmek ve kurbanın makinesindeki C2 sunucusundan alınan kötü amaçlı komutları yürütmek gibi eylemler gerçekleştirmektedir.

Bu kampanyanın kurbanı olan kullanıcılar, süreci sonlandırmaya, kötü amaçlı yazılımla ilgili tüm dosyaları silmeye, parayı yeni bir cüzdana taşımaya ve şifrelerini değiştirmek için uyarıldı.

[2] Haber ayrıntılarına buradan ulaşabilirsiniz

Haber Yazısı 3

Sağlık Kuruluşlarını Hedef Alan Siber Saldırılar Hızla Artıyor

TARİH: 5 Ocak 2021

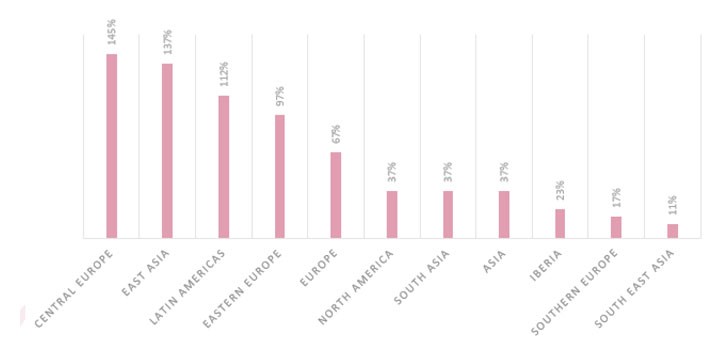

Sağlık kuruluşlarını hedef alan siber saldırılar, COVID-19 vakaları küresel olarak artmaya devam ederken Kasım 2020'den bu yana %45 arttı.

Fidye yazılımı, botnet, uzaktan kod yürütme ve dağıtılmış hizmet engelleme (DDoS) saldırıları gibi saldırı vektörleri ile sağlık sektöründeki haftalık ortalama saldırı sayısı, bir önceki ay 430'a kıyasla Kasım ayında kuruluş başına 626'ya ulaştı.

Orta Avrupa, Kasım ayında sağlık kuruluşlarına yönelik saldırıların artmasından etkilenen bölgeler listesinde %145 artışla ilk sırada yer alırken, onu Doğu Asya ( %137 artış) ve Latin Amerika (%112 artış) izledi. Avrupa ve Kuzey Amerika sırasıyla %67 ve %37 artış kaydetti.

Bu gelişme, geçen Ekim ayında ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), Federal Araştırma Bürosu (FBI) ve Sağlık ve İnsan Hizmetleri Departmanından (HHS) ortak bir tavsiye alarak "ABD hastanelerine ve sağlık hizmeti sağlayıcılarına artan ve yakın bir siber suç tehdidi uyarısı yaptı."

Özellikle fidye yazılımı vakaları, koronavirüs pandemisinden faydalandı; bunun tek nedeni, hastanelerin saldırganların kritik sistemlere erişimi hızlı bir şekilde kurtarma ve hastalara bakım sağlama taleplerini karşılama olasılığını artırıyor. Kaliforniya Üniversitesi, Haziran ayında sistemlerine yapılan bir NetWalker saldırısından sonra bilgisayar korsanlarına 116 bitcoin (1.14 milyon dolar) ödedi.

"Dünyanın dikkati salgınla başa çıkmaya odaklanmaya devam ettikçe, siber suçlular da bu odağı kendi yasadışı amaçları için kullanmaya devam edecek. Bu nedenle hem kuruluşların hem de bireylerin kendilerini Covid'e karşı korumak için iyi siber hijyeni sürdürmeleri çok önemli.

[3] Haber ayrıntılarına buradan ulaşabilirsiniz

Haber Yazısı 4

Google Speech-to-Text API, Saldırganların Google reCAPTCHA'yı Kolayca Atlamasına Neden Olabilir

TARİH: 5 Ocak 2021

Google'ın Speech-to-Text API'sini kullanarak Google'ın ses reCAPTCHA'sını atlayan üç yıllık bir saldırı tekniğinin hala %97 doğrulukla çalıştığı görüldü.

Tschacher bir yazıda, "Saldırının fikri çok basit: reCAPTCHA ses dosyasının MP3 dosyasını alıp Google'ın kendi konuşmadan metne API'sine gönderiyorsunuz, Google, tüm vakaların% 97'sinden fazlasında doğru yanıtı verecektir." Dedi.

Saldırı, Maryland Üniversitesi araştırmacıları tarafından Nisan 2017'de yayınlanan ve reCAPTCHA'nın sesli sürümünü hedefleyen "unCaptcha" adlı bir araştırmaya dayanıyor. Erişilebilirlik nedenleriyle sunulan bu özellik, görme kaybı olan kişilerin ses örneğini oynatmasına veya indirmesine ve soruyu çözmesine olanak tanıyan bir işitsel zorluk oluşturur.

Saldırının ifşa edilmesinin ardından Google, Haziran 2018'de reCAPTCHA'yı rakamlardan ziyade sözlü ifadeler için iyileştirilmiş bot algılama ve destekle güncelledi, ancak saldırıyı engellemek için yeterli değil. Kötüye kullanım amaçlı trafiği tespit etmek ve bot hesabı oluşturmak için yüz binlerce site tarafından kullanılan reCAPTCHA ile saldırı, her zaman kusursuz olmadığını ve bir baypasın yaratabileceği önemli sonuçları hatırlatıyor.

[4] Haber ayrıntılarına buradan ulaşabilirsiniz

.png)