WAF Çözümü

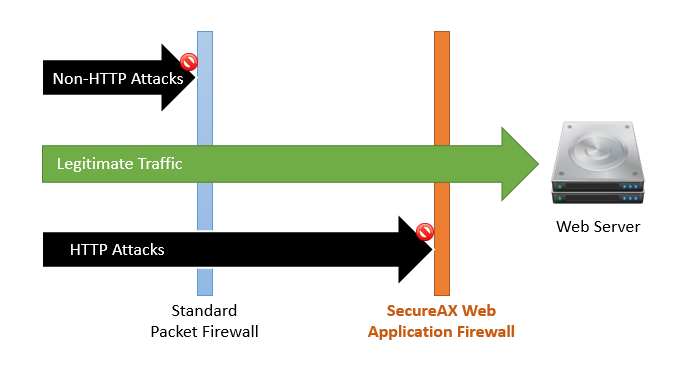

Bilişim teknolojisinde sistem ve yazılımların güvenliği artık vazgeçilmez olmuştur. Kurumlar da artık kendi güvenliğini sağlamak için kurum ağı içerisinde güvenlik duvarı kullanarak sistemlerini koruma yollarına gitmişlerdir. Güvenlik duvarları hem internet üzerinden gelecek tehditlere karşı hem de kurum içerisinden yapılan art niyetli saldırılara karşı kurumun sistemlerini korur ve kurum içerisindeki yapının yönetimi açısından büyük kolaylık sağlar. Fakat bu cihazlar genelde klasik güvenlik anlayışı ile tasarlandıklarından 4.katmana kadar paket incelemesi yapar. (ip adresi, port numarası, paket numarası, connection bilgileri gibi) Yeni nesil güvenlik duvarlarında ise durum biraz daha farklıdır. Bu yeni nesil güvenlik duvarları ile birlikte uygulama katmanına kadar paket incelemesi yaparak tam koruma seviyesine çıkmak amaçlanmaktadır. Ama bu cihazlar maliyet açısından kurumlara ciddi anlamda yük getirmektedir ve ülkemizde bu cihazları kullanabilen kurum sayısı oldukça düşüktür.

Donanımsal güvenlik duvarlarında genel güvenlik protokolü port kavramına dayanmaktadır. Cihaz üzerinde oluşturulan kurallar genelde port ile ilişkilendirilir. Ama günümüz teknolojisi artık bu porta dayalı güvenlik algısını kırmış uygulama merkezli kurallar yazılmasını zorunlu hale getirmeye başlamıştır. Artık bu cihazlarda 80 portuna izin yazmak yerine http portuna izin yazılmaktadır. Yani kurum http portunu farklı bir porta taşısa bile cihaz bunu algılayarak bağlantı talebinin reddi konusunda bir kural var ise talebi reddedecektir.

Uygulamalar üzerinde tekrar basitleştirme yapamayacağımıza göre Uygulama katmanında güvenlik almamız şarttır. Yukarıda bahsettiğimiz uygulama katmanında paket incelemesi yapan güvenlik duvarları çoğu zaman web tarafından gelen tehditlerde başarısız olmaktadır. Bu yüzden internet üzerinden gelen gelişmiş saldırıları kesebilmek için Web Uygulama Güvenlik Duvarları (WAF) kullanılmaktadır. WAF’lar her geçen gün karmaşıklaşan sistemlerde web trafiği üzerinden gelen anormalilikleri tespit ederek belirlenen kurallar çerçevesinde gelen taleplerden saldırgan amaçli genel talebi engellemek üzerine kurulmuş bir teknolojidir. Diğer bir deyişle “HTTP/HTTPS/SOAP/XML-RPC"gibi protokoller üzerinde detaylı paket analizi yaparak zararlı istekteri bloklamak için yazılan araçtır.

Uluslar arası bazı standartlar WAF kullanımını yoğun bir şekilde tavsiye etmektedir. Bunların arasında WAF kullanımını zorunlu tutan standartlardan PCI Veri Güvenliği standardı da bulunmaktadır. Kurumların karşılaştığı web saldırılarından korunmak için bazı kurumlar kaynak kod analizi yaptırma yolunu seçerler. Fakat kaynak kod analizinde sadece incelenen kodun güvenliği denetleneceği için tam koruma sağlamayacaktır. WAF ise önüne konulduğu sisteme gelen her türlü saldırıyı farkedip önleyebileceği için kısa vadede daha pratik çözümler sunmaktadır.

Saldırı Tespit Testleri

Konumlandırılacak olan WAF bilinen saldırı türlerini tespit edip engelleyebiliyor olmalıdır. Hatta veri öğrenmesi metodları ile sıfırıncı gün saldırılarınıda tespit edebilen WAF lar mevcuttur. Seçilen WAF öncelikle OWASP’ın listesinde de bulunan aşağıda ki atak türlerini tespit edebiliyor olmalıdır.

- SQL İnjection

- Cross-Site Scripting

- Command İnjection

- Local File İncluding

- Buffer Overflow

- Brute-Force Attack

- Cookie-Session Posioning

- Session Hijacking

- Sensitive Information Leaks

- Server Misconfiguration

- Wall-known latform Vulnerabilities

- Form-Hidden Field Manipulation

- Parameter Tamper

- Remote File İncluding

- File Upload

Performans Analizi

WAF performansını denetleyebilmek için localde bir sunucu kurum curl-loader veya siege gibi client simülasyonları ile test yapılabilir. Bu test bize ileride ürünümüzü canlı ortama çıkarttığımızda karşımıza çıkabilecek problemler hakkında az çok bilgi verip önceden önlem almamızı sağlayacaktır.

Zayıflık Analizi

WAF sistemlerinde zayıflık analizi yapabilmek için önceden elimizde bulundurduğumuz veya internet üzerinde zafiyet barındırdığı bilinen bir uygulamayı edinerek bir web sunucusuna kurabiliriz. Bunlardan bazıları “DVWA” veya “bWAPP” gibi üzerinde “OWASP TOP 10” zafiyetleri barındıran sistemler olabilir. Ardından bu zafiyet dolu siteyi tarayıp bir rapor oluşturmamız gerekiyor ve aynı testi araya WAF cihazını konumlandırarak tekrarlamamız gerekiyor. Sonrasında ise çıkan bu iki raporu karşılaştırmak kalıyor. En kısa şekilde elinizdeki WAF ın ne kadar başarılı olduğunu bu şekilde test edebilir rotanızı o yönde çizebilirsiniz. Eğer delta raporunda sizin scriptinizde barınan zafiyetten farklı bir zafiyet görünüyor ise elinizdeki ürünü alırken tekrar kere düşünmeniz gerekebilir.

.png)