2020 38.Hafta Siber Güvenlik Haberleri

SİBER GÜVENLİK GÜNDEMİ

38.Hafta Siber Güvenlik Haberleri

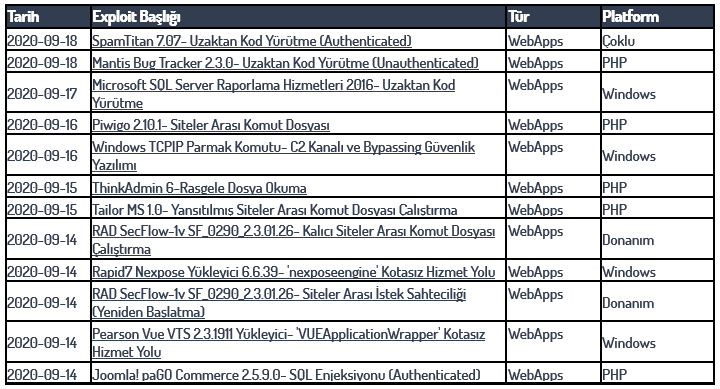

Haftanın Exploitleri

- SpamTitan 7.07- Uzaktan Kod Yürütme (Authenticated)

- Mantis Bug Tracker 2.3.0- Uzaktan Kod Yürütme (Unauthenticated)

- Microsoft SQL Server Raporlama Hizmetleri 2016- Uzaktan Kod Yürütme

- Piwigo 2.10.1- Siteler Arası Komut Dosyası

- Windows TCPIP Parmak Komutu- C2 Kanalı ve Bypassing Güvenlik Yazılımı

- ThinkAdmin 6-Rasgele Dosya Okuma

- Tailor MS 1.0- Yansıtılmış Siteler Arası Komut Dosyası Çalıştırma

- RAD SecFlow-1v SF_0290_2.3.01.26- Kalıcı Siteler Arası Komut Dosyası Çalıştırma

- Rapid7 Nexpose Yükleyici 6.6.39- 'nexposeengine' Kotasız Hizmet Yolu

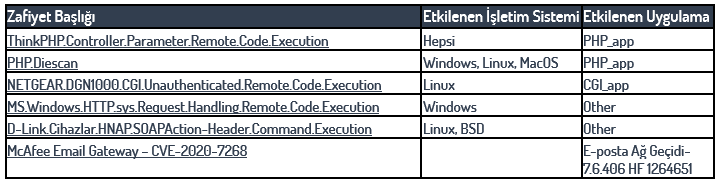

Haftanın Zafiyetleri

- ThinkPHP.Controller.Parameter.Remote.Code.Execution

- PHP.Diescan

- NETGEAR.DGN1000.CGI.Unauthenticated.Remote.Code.Execution

- MS.Windows.HTTP.sys.Request.Handling.Remote.Code.Execution

- D-Link.Cihazlar.HNAP.SOAPAction-Header.Command.Execution

- McAfee Email Gateway – CVE-2020-7268

Haftanın Zararlı Yazılımları

- W32 / Cutwail! Tr

- W32 / GenKryptik.EKLE! Tr

- MSOffice / CVE_2017_11882.C! İstismar

- JS / RefC.G! Tr

- Riskware / KuaiZip

Haber Yazısı 1

Araştırmacılar, İran Muhaliflerini Hedefleyen 6 Yıllık Siber Casusluk Kampanyasını Ortaya Çıkardı

TARİH: 19 Eylül 2020

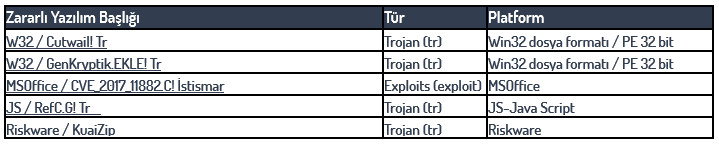

İranlı bilgisayar korsanlarına yönelik suçlama ve yaptırımları sınırlayan yeni bir araştırma, hassas bilgileri çalmak amacıyla İranlı göçmenleri ve muhalifleri hedef alan altı yıllık devam eden gözetleme kampanyasının ne olduğuna dair fikir veriyor. İran kökenli olduğundan şüphelenilen tehdit aktörünün, kampanyayı en az iki farklı hareketli parçayla -biri Windows için diğeri Android için- bilgi hırsızları ve arka kapılar şeklinde geniş bir saldırı araçları kullanarak düzenlediği söyleniyor. SMS mesajlarından kişisel belgeleri, şifreleri, Telegram mesajlarını ve iki faktörlü kimlik doğrulama kodlarını çalmak için tasarlanmıştır.

CheckPoint'e göre, bulaşma zinciri ilk olarak, açıldığında Windows sisteminde Telegram uygulamasının varlığını kontrol eden ve eğer öyleyse, üç kötü amaçlı yazılım daha düşüren bir sonraki aşama yükünü yürüten kötü amaçlı yazılımlarla bağlanmış bir Microsoft Word belgesine kadar izlendi. yardımcı modülleri indirmek ve ilgili Telegram Desktop ve KeePass dosyalarını kurbanın bilgisayarından çıkarmak için yürütülebilir dosyalar. KeePass şifre yönetim yazılımı tarafından depolanan şifreli parola kimlik bilgilerine erişmek için İranlı bir siber aktör tarafından PowerShell komut dosyalarının kullanımının ayrıntılarını veren bir tavsiyeyi doğruladı.

Öte yandan, virüslü telefonun çevresini kaydetme ve iletişim bilgilerini alma yetenekleriyle donatılmış olarak gelen Android arka kapısı, İsveç'teki Farsça konuşanların ehliyetlerini almalarına yardımcı olmak için bir hizmet gibi görünen bir uygulama aracılığıyla yüklenir. mÖzellikle, hileli uygulama, genellikle Google'ın SMS tabanlı iki faktörlü kimlik doğrulaması (2FA) için kullanılan 'G-' ön eki ile başlayan tüm SMS mesajlarını bir komuttan aldığı bir telefon numarasına kesmek ve iletmek için tasarlanmıştır. ve-kontrol (C2) sunucusu, böylece kötü oyuncunun meşru bir Google hesabı giriş ekranı kullanarak kurbanın Google hesabı kimlik bilgilerini yakalamasına ve 2FA'yı atlamasına izin verir.

[1] Haber ayrıntılarına buradan ulaşabilirsiniz

Haber Yazısı 2

Bir Hata Saldırganların Wi-Fi Ağı Üzerinden Android için Firefox'u Ele Geçirmesine Neden Olabilir

TARİH: 19 Eylül 2020

Android kullanıcıları, akıllı telefonlarında Firefox web tarayıcısını kullanıyorsa, Google Play Store'da 80 sürümüne veya mevcut en son sürüme güncellemelidir.

ESET güvenlik araştırmacısı Lukas Stefanko geçtiğimiz hafta, Android için Firefox uygulamasını etkileyen, yakın zamanda açıklanan yüksek riskli uzaktan komut yürütme güvenlik açığının kötüye kullanıldığını gösteren bir uyarı tweetledi .

Başlangıçta Avustralyalı güvenlik araştırmacısı Chris Moberly tarafından keşfedilen bu güvenlik açığı, Firefox uygulaması yüklü olarak saldırganla aynı Wi-Fi ağına bağlı Android akıllı telefonlarını hedeflemek için bir saldırgan tarafından yararlanılabilen tarayıcının SSDP motorunda bulunuyor. Basit Hizmet Keşif Protokolü anlamına gelen SSDP, bir ağdaki diğer cihazları bulmak için UPnP'nin bir parçası olan UDP tabanlı bir protokoldür. Android'de Firefox, aynı ağa bağlı diğer cihazlara periyodik olarak SSDP keşif mesajları göndererek yayınlayacak ikinci ekran cihazları arıyor. Yerel ağdaki herhangi bir cihaz bu yayınlara yanıt verebilir ve bir UPnP cihazı hakkında ayrıntılı bilgi almak için bir konum sağlayabilir, bundan sonra Firefox, UPnP özelliklerine uygun bir XML dosyası bulmayı umarak bu konuma erişmeye çalışır.

Moberly, bu güvenlik açığını birkaç hafta önce Firefox ekibine bildirdi ve tarayıcı üreticisi şimdi bunu Android için Firefox sürümleri 80 ve sonraki sürümlerinde yamalıyor.

[2] Haber ayrıntılarına buradan ulaşabilirsiniz

KAYNAKÇA

.png)