2020 41.Hafta Siber Güvenlik Haberleri

SİBER GÜVENLİK GÜNDEMİ

41.Hafta Siber Güvenlik Haberleri

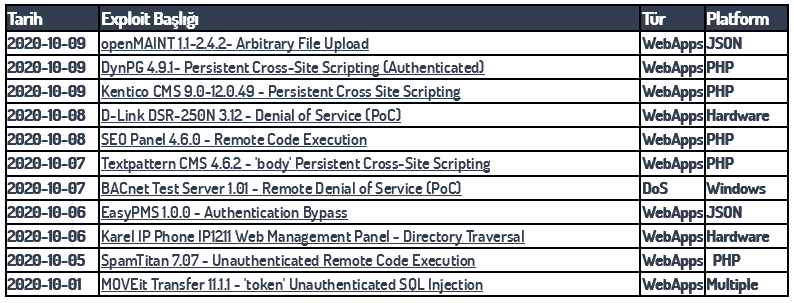

Haftanın Exploitleri

-openMAINT 1.1-2.4.2- Arbitrary File Upload

-DynPG 4.9.1- Persistent Cross-Site Scripting (Authenticated)

-Kentico CMS 9.0-12.0.49 - Persistent Cross Site Scripting

-D-Link DSR-250N 3.12 - Denial of Service (PoC)

-SEO Panel 4.6.0 - Remote Code Execution

-Textpattern CMS 4.6.2 - 'body' Persistent Cross-Site Scripting

-BACnet Test Server 1.01 - Remote Denial of Service (PoC)

-EasyPMS 1.0.0 - Authentication Bypass

-Karel IP Phone IP1211 Web Management Panel - Directory Traversal

-SpamTitan 7.07 - Unauthenticated Remote Code Execution

-MOVEit Transfer 11.1.1 - 'token' Unauthenticated SQL Injection

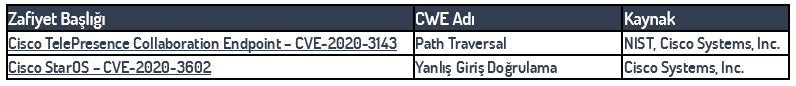

Haftanın Zafiyetleri

-Cisco TelePresence Collaboration Endpoint – CVE-2020-3143

-Cisco StarOS – CVE-2020-3602

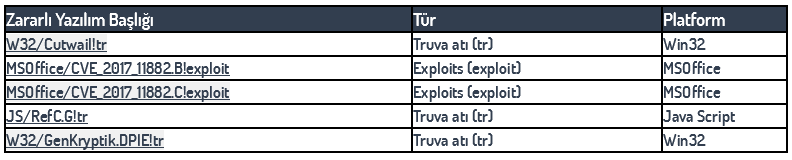

Haftanın Zararlı Yazılımları

-W32/Cutwail!tr

-MSOffice/CVE_2017_11882.B!exploit

-MSOffice/CVE_2017_11882.C!exploit

-JS/RefC.G!tr

-W32/GenKryptik.DPIE!tr

W32/Cutwail!tr

Haber Yazısı 1

Yeni 'MosaicRegressor' UEFI Bootkit Kötü Amaçlı Yazılım Vahşi Ortamda Etkin Bulundu

TARİH: 6 Ekim 2020

Siber güvenlik araştırmacıları, kalıcı kötü amaçlı yazılımları bırakmak için bir makinenin önyükleme sürecini hedefleyen nadir bir tür potansiyel olarak tehlikeli kötü amaçlı yazılım tespit ettiler.

Kampanya, kötü niyetli bir implantı içeren güvenliği ihlal edilmiş bir UEFI'nin (veya Birleşik Genişletilebilir Ürün Yazılımı Arayüzünün) kullanımını içeriyordu ve bu, onu bir UEFI kök setinin vahşi ortamda kullanıldığı bilinen ikinci genel durum haline getirdi.

Kaspersky'ye göre, hileli UEFI ürün yazılımı görüntüleri, Afrika, Asya ve Avrupa'dan diplomatlara ve bir STK'nın üyelerine yönelik bir dizi hedefli siber saldırıda kurban makinelere kötü amaçlı yazılım bırakmak için kullanılan birkaç zararlı modülü içerecek şekilde değiştirildi.

Yeni UEFI kötü amaçlı yazılımı, 2015 yılında sızdırılan ve o zamandan beri çevrimiçi olarak sunulan Hacking Team'in VectorEDK önyükleme kitinin özel bir sürümüdür. İkincil bileşenleri almak ve yürütmek için ek indiricilerden oluşan "casusluk ve veri toplamayı amaçlayan çok aşamalı ve modüler bir çerçeve" olan MosaicRegressor adlı ikinci bir yük oluşturmak için kullanılır.

Karşıdan yükleyiciler, belirli komutları yürütmek üzere sonraki aşama DLL'leri almak için komut ve kontrol (C2) sunucusuyla iletişim kurar, bunların sonuçları C2 sunucusuna geri gönderilir veya bir "geri bildirim" posta adresine iletilir. saldırganların toplanan verileri nereden toplayabileceği.

Yükler, kötü amaçlı yazılımın ikili dosyasında sabit kodlanmış posta kutularından ("mail.ru") gelen e-posta iletileri dahil olmak üzere çeşitli yollarla aktarılır.

[1] Haber ayrıntılarına buradan ulaşabilirsiniz.

Haber Yazısı 2

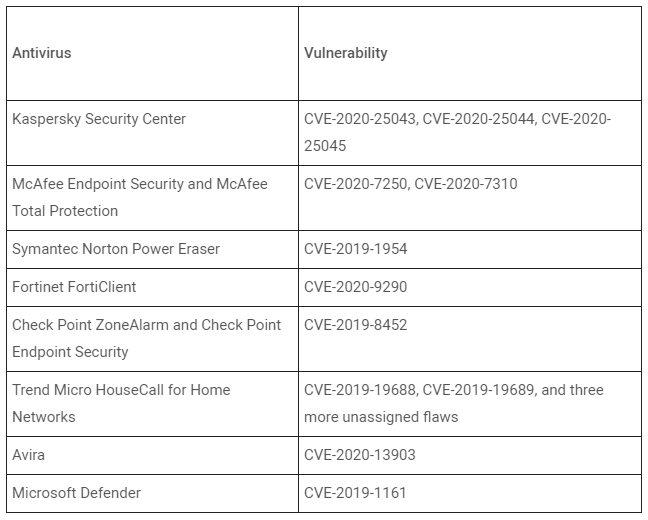

En İyi Antivirüs Yazılımlarındaki Yeni Kusurlar Bilgisayarları Daha Savunmasız Hale Getirebilir

TARİH: 5 Ekim 2020

Siber güvenlik araştırmacıları geçtiğimiz haftalarda, popüler antivirüs çözümlerinde bulunan, saldırganların ayrıcalıklarını yükseltmelerine ve böylelikle kötü amaçlı yazılımların risk altındaki sistemlerdeki yerini korumalarına yardımcı olabilecek güvenlik açıklarının ayrıntılarını açıkladı.

CyberArk araştırmacısı Eran Shimony tarafından bugün yayınlanan ve The Hacker News ile paylaşılan bir rapora göre, kötü amaçlı yazılımdan koruma ürünleriyle sıklıkla ilişkilendirilen yüksek ayrıcalıklar, onları dosya manipülasyon saldırıları yoluyla istismara karşı daha savunmasız hale getirerek kötü amaçlı yazılımın, sistemi. Hatalar, her biri ilgili satıcı tarafından düzeltilen Kaspersky, McAfee, Symantec, Fortinet, Check Point, Trend Micro, Avira ve Microsoft Defender dahil olmak üzere çok çeşitli antivirüs çözümlerini etkiliyor.

Kusurların başında, dosyaları rastgele konumlardan silebilmesi, saldırganın sistemdeki herhangi bir dosyayı silebilmesi ve kötü bir aktörün sistemdeki herhangi bir dosyanın içeriğini ortadan kaldırmasına izin veren bir dosya bozulması güvenlik açığıdır. CyberArk'a göre, hatalar, standart kullanıcılar için ek izinler gerektirmeden verileri depolayan uygulamalar tarafından Windows'un "C: \ ProgramData" klasörü için varsayılan DACL'lerden (İsteğe Bağlı Erişim Kontrol Listelerinin kısaltması) kaynaklanır. Her kullanıcının dizinin temel düzeyinde hem yazma hem de silme iznine sahip olduğu göz önüne alındığında, ayrıcalıklı olmayan bir işlem "ProgramData" da daha sonra ayrıcalıklı bir işlem tarafından erişilebilecek yeni bir klasör oluşturduğunda ayrıcalık yükseltme olasılığını artırır.

[2] Haber ayrıntılarına buradan ulaşabilirsiniz

Haber Yazısı 3

Araştırmacılar Microsoft Azure Bulut Hizmetinde Güvenlik Açıklarını Buldu

TARİH: 8 Ekim 2020

İşletmeler buluta daha fazla geçerken, altyapının güvenliğini sağlamak hiç bu kadar önemli olmamıştı.

En son araştırmalara göre, Microsoft'un Azure Uygulama Hizmetlerindeki iki güvenlik açığı, kötü bir aktörün sunucu tarafı istek sahteciliği (SSRF) saldırıları gerçekleştirmesine veya keyfi kod yürütmesine ve yönetim sunucusunu devralmasına olanak sağlayabilir.

Siber güvenlik firması Intezer yayınladığı raporda "Bu, bir saldırganın App Service'in git sunucusunu sessizce ele geçirmesine veya Azure Portal üzerinden erişilebilen kötü niyetli kimlik avı sayfalarını sistem yöneticilerine yerleştirmesine olanak tanıyor," dedi.

Azure Uygulama Hizmeti, web uygulamaları ve mobil arka uçlar oluşturmak için bir barındırma web hizmeti olarak kullanılan bulut bilişim tabanlı bir platformdur .

Microsoft, bulutta ve nesnelerin interneti (IoT) alanında güvenliği iyileştirmek için istikrarlı bir şekilde çalışıyor. Güvenlik odaklı IoT platformu Azure Sphere'i bu yılın başlarında kullanıma sunduktan sonra, araştırmacıların "yüksek etkili güvenlik açıklarını bilgisayar korsanlarından önce tespit etmek" amacıyla hizmete girmeleri için de açtı.

[3] Haber ayrıntılarına buradan ulaşabilirsiniz

Haber Yazısı 4

Apple Yazılım ve Hizmetlerinde Bildirilen 55 Yeni Güvenlik Kusuru

TARİH: 9 Ekim 2020

Beş güvenlik araştırmacısından oluşan bir ekip, üç ay boyunca birkaç Apple çevrimiçi hizmetini analiz etti ve 11'inin önem derecesi kritik olan 55'e kadar güvenlik açığı buldu.

Kusurlar- 29 yüksek önem derecesi, 13 orta önem derecesi ve 2 düşük önem derecesi güvenlik açığı dahil- bir saldırganın "hem müşteri hem de çalışan uygulamalarını tamamen tehlikeye atmasına, kurbanın iCloud hesabını otomatik olarak devralabilen bir solucan başlatmasına, kaynak kodunu almasına izin verebilirdi. dahili Apple projeleri, Apple tarafından kullanılan bir endüstriyel kontrol deposu yazılımını tamamen tehlikeye atıyor ve yönetim araçlarına ve hassas kaynaklara erişme becerisiyle Apple çalışanlarının oturumlarını devralıyor."

Kusurlar, kötü bir aktörün bir kullanıcının iCloud hesabını kolayca ele geçirebileceği ve tüm fotoğrafları, takvim bilgilerini, videoları ve belgeleri çalabileceği ve aynı istismarı tüm kişilerine iletebileceği anlamına geliyordu.

Sorumlu bir şekilde Apple'a ifşa edildikten sonra, iPhone üreticisi kusurları 1-2 iş günü içinde düzeltmek için adımlar attı ve birkaç kişi 4-6 saat gibi kısa bir sürede düzeltildi.

[4] Haber ayrıntılarına buradan ulaşabilirsiniz

Kaynakça

.png)