2020 43.Hafta Siber Güvenlik Haberleri

SİBER GÜVENLİK GÜNDEMİ

43.Hafta Siber Güvenlik Haberleri

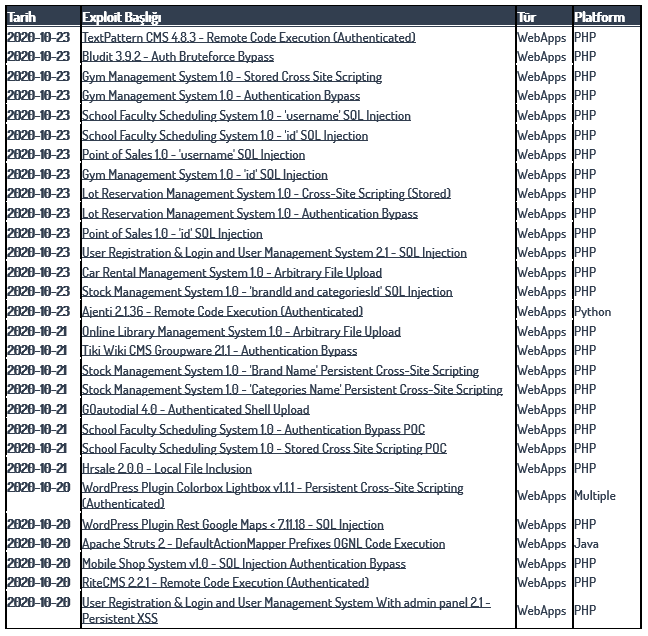

Haftanın Exploitleri

TextPattern CMS 4.8.3 - Remote Code Execution (Authenticated)

Bludit 3.9.2 - Auth Bruteforce Bypass

Gym Management System 1.0 - Stored Cross Site Scripting

Gym Management System 1.0 - Authentication Bypass

School Faculty Scheduling System 1.0 - 'username' SQL Injection

School Faculty Scheduling System 1.0 - 'id' SQL Injection

Point of Sales 1.0 - 'username' SQL Injection

Gym Management System 1.0 - 'id' SQL Injection

Lot Reservation Management System 1.0 - Cross-Site Scripting (Stored)

Lot Reservation Management System 1.0 - Authentication Bypass

Point of Sales 1.0 - 'id' SQL Injection

User Registration & Login and User Management System 2.1 - SQL Injection

Car Rental Management System 1.0 - Arbitrary File Upload

Stock Management System 1.0 - 'brandId and categoriesId' SQL Injection

Stock Management System 1.0 - 'Categories Name' Persistent Cross-Site Scripting

GOautodial 4.0 - Authenticated Shell Upload

School Faculty Scheduling System 1.0 - Authentication Bypass POC

School Faculty Scheduling System 1.0 - Stored Cross Site Scripting POC

Hrsale 2.0.0 - Local File Inclusion

WordPress Plugin Colorbox Lightbox v1.1.1 - Persistent Cross-Site Scripting (Authenticated)

WordPress Plugin Rest Google Maps < 7.11.18 - SQL Injection

Apache Struts 2 - DefaultActionMapper Prefixes OGNL Code Execution

Mobile Shop System v1.0 - SQL Injection Authentication Bypass

RiteCMS 2.2.1 - Remote Code Execution (Authenticated)

User Registration & Login and User Management System With admin panel 2.1 - Persistent XSS

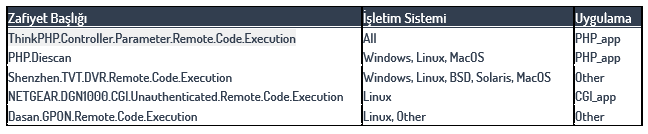

Haftanın Zafiyetleri

ThinkPHP.Controller.Parameter.Remote.Code.Execution

Shenzhen.TVT.DVR.Remote.Code.Execution

NETGEAR.DGN1000.CGI.Unauthenticated.Remote.Code.Execution

Dasan.GPON.Remote.Code.Execution

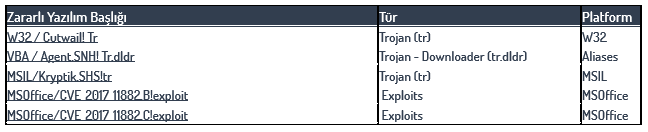

Haftanın Zararlı Yazılımları

MSOffice/CVE_2017_11882.B!exploit

MSOffice/CVE_2017_11882.C!exploit

Haber Yazısı 1

GravityRAT Kötü Amaçlı Yazılımı Artık macOS ve Android Aygıtları da Hedefliyor

TARİH: 20 Ekim 2020

Pakistan hacker grupları tarafından bilgisayarlara sızmak ve kullanıcıların verilerini çalmak için tasarlandığına inanılan Windows tabanlı bir uzaktan erişim Truva Atı, iki yıllık bir sürenin ardından Android ve macOS cihazlarını hedefleyen yeni yeteneklerle tekrar ortaya çıktı.

Siber güvenlik firması Kaspersky'ye göre, "GravityRAT" olarak adlandırılan kötü amaçlı yazılım artık cihaz verilerini, kişi listelerini, e-posta adreslerini ve arama ve metin günlüklerini yakalayıp kontrollü bir sunucuya iletmek için yasal Android ve macOS uygulamaları gibi görünüme bürünür.

İlk olarak Ağustos 2017'de Hindistan Bilgisayar Acil Durum Müdahale Ekibi (CERT-In) tarafından ve ardından Nisan 2018'de Cisco Talos tarafından belgelenen GravityRAT'ın, yaklaşık 2015'ten beri kötü amaçlı yazılım içeren Microsoft Office Word belgeleri aracılığıyla Hintli kurumları ve kuruluşları hedeflediği bilinmektedir.

GravityRAT'ın en son evrimi, çoklu platform desteği elde etmek için kötü amaçlı yazılımdan kaçınma yeteneklerinin ötesine geçse bile, genel çalışma şekli aynı kalır: Kötü amaçlı yazılımı dağıtmak için Android (ör. Travel Mate Pro) ve macOS uygulamalarına (Enigma, Titanium) hedef bağlantılar gönderir.

Turuva atı, Android, macOS ve Windows kullanıcılarına hitap eden, seyahat, dosya paylaşımı, medya oynatıcılar ve yetişkinlere yönelik çizgi roman vb. uygulamalarına yayılır. Böylelikle saldırganların sistem bilgilerini, belirli uzantılara sahip belgeleri, çalışan işlemlerin bir listesini, tuş vuruşlarını kaydetmesini ve ekran görüntülerini almasını ve hatta isteğe bağlı Kabuk komutlarını çalıştırmasını sağlar.

[1] Haber ayrıntılarına buradan ulaşabilirsiniz.

Haber Yazısı 2

Popüler Mobil Tarayıcılar, Bar Sahtekarlığı Saldırılarını Ele Alma Savunmasız Bulundu

TARİH: 21 Ekim 2020

Geçtiğimiz hafta siber güvenlik araştırmacıları, Apple Safari ve Opera Touch gibi birden çok mobil tarayıcıyı etkileyen, hedefli kimlik avı saldırıları ve kötü amaçlı yazılımlar için arka kapı bırakan bir adres çubuğu sahtekarlığı hakkında ayrıntıları açıkladı .

Etkilenentarayıcılar arasında UCWeb, Yandex Browser, Bolt Browser ve RITS Browser bulunmakta.

Kusurlar, 2020 yazında Pakistanlı güvenlik araştırmacısı Rafay Baloch tarafından keşfedildi ve son birkaç hafta içinde tarayıcı üreticileri tarafından ele alınmadan önce Ağustos ayında Baloch ve siber güvenlik firması Rapid7 tarafından ortaklaşa rapor edildi.

Sorun, sayfa hala saldırganın seçtiği başka bir adrese yüklenirken tarayıcıyı adres çubuğunu güncellemeye zorlamak için rastgele bir web sitesinde kötü amaçlı yürütülebilir JavaScript kodu kullanmaktan kaynaklanıyor.

UCWeb ve Bolt Browser henüz yamalanmadan kalırken, Opera Mini'nin 11 Kasım 2020'de bir düzeltme alması bekleniyor.

[2] Haber ayrıntılarına buradan ulaşabilirsiniz

Haber Yazısı 3

Ekin Saldırı Altındaki Yeni Chrome Zero-Day Zafiyeti

TARİH: 14 Ekim 2020

Windows, Mac veya Linux bilgisayarlarınızda Google Chrome tarayıcı kullanıyorsanız, web tarama yazılımınızı hemen Google'ın bugün daha önce piyasaya sürdüğü en son sürüme güncellemeniz gerekir.

Google, hedeflenen bilgisayarları ele geçirmek için saldırganlar tarafından vahşi ortamda istismar edilen sıfır gün güvenlik açığı dahil olmak üzere, yüksek önem derecesine sahip birkaç güvenlik sorununu düzeltmek için bugün Chrome 86.0.4240.111 sürümünü yayınladı.

CVE-2020-15999 olarak izlenen, aktif olarak istismar edilen güvenlik açığı, Chrome ile paketlenmiş olarak gelen yazı tiplerini oluşturmak için popüler bir açık kaynaklı yazılım geliştirme kitaplığı olan Freetype'ta yığın arabellek taşması adı verilen bir tür bellek bozulması hatasıdır.

Chrome web tarayıcısı, mevcut en son sürüm hakkında kullanıcıları otomatik olarak bilgilendirse de kullanıcıların menüden "Yardım → Google Chrome Hakkında" seçeneğine giderek güncelleme işlemini manuel olarak başlatmaları önerilir.

[3] Haber ayrıntılarına buradan ulaşabilirsiniz

Kaynakça

.png)