2020 44.Hafta Siber Güvenlik Haberleri

SİBER GÜVENLİK GÜNDEMİ

44.Hafta Siber Güvenlik Haberleri

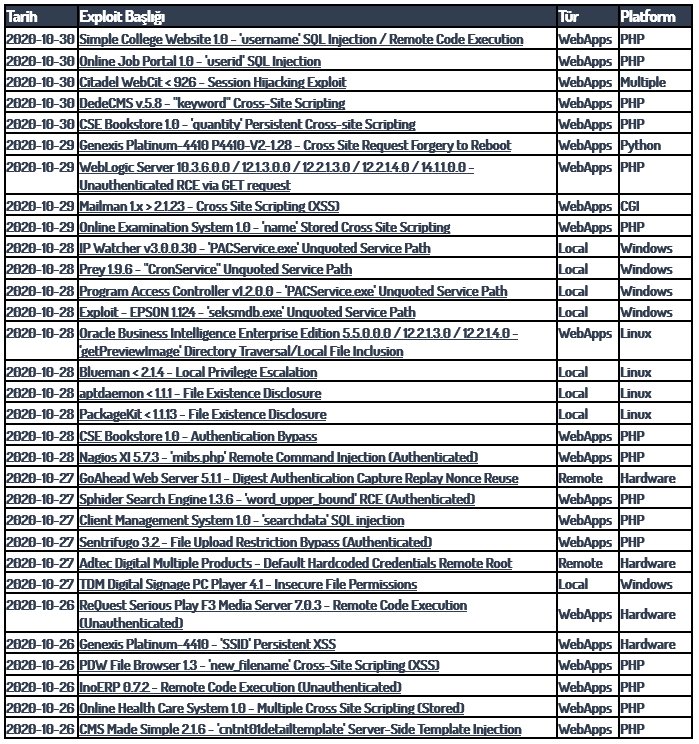

Haftanın Exploitleri

-Simple College Website 1.0 - 'username' SQL Injection / Remote Code Execution

-Online Job Portal 1.0 - 'userid' SQL Injection

-Citadel WebCit < 926 - Session Hijacking Exploit

-DedeCMS v.5.8 - "keyword" Cross-Site Scripting

-CSE Bookstore 1.0 - 'quantity' Persistent Cross-site Scripting

-Genexis Platinum-4410 P4410-V2-1.28 - Cross Site Request Forgery to Reboot

-Mailman 1.x > 2.1.23 - Cross Site Scripting (XSS)

-Online Examination System 1.0 - 'name' Stored Cross Site Scripting

-Prey 1.9.6 - "CronService" Unquoted Service Path

-Program Access Controller v1.2.0.0 - 'PACService.exe' Unquoted Service Path

-Exploit - EPSON 1.124 - 'seksmdb.exe' Unquoted Service Path

-Blueman < 2.1.4 - Local Privilege Escalation

-aptdaemon < 1.1.1 - File Existence Disclosure

-PackageKit < 1.1.13 - File Existence Disclosure

-CSE Bookstore 1.0 - Authentication Bypass

-Nagios XI 5.7.3 - 'mibs.php' Remote Command Injection (Authenticated)

-GoAhead Web Server 5.1.1 - Digest Authentication Capture Replay Nonce Reuse

-Sphider Search Engine 1.3.6 - 'word_upper_bound' RCE (Authenticated)

-Client Management System 1.0 - 'searchdata' SQL injection

-Sentrifugo 3.2 - File Upload Restriction Bypass (Authenticated)

-Adtec Digital Multiple Products - Default Hardcoded Credentials Remote Root

-TDM Digital Signage PC Player 4.1 - Insecure File Permissions

-ReQuest Serious Play F3 Media Server 7.0.3 - Remote Code Execution (Unauthenticated)

-Genexis Platinum-4410 - 'SSID' Persistent XSS

-PDW File Browser 1.3 - 'new_filename' Cross-Site Scripting (XSS)

-InoERP 0.7.2 - Remote Code Execution (Unauthenticated)

-Online Health Care System 1.0 - Multiple Cross Site Scripting (Stored)

-CMS Made Simple 2.1.6 - 'cntnt01detailtemplate' Server-Side Template Injection

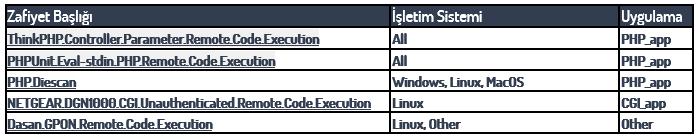

Haftanın Zafiyetleri-Top 5

-ThinkPHP.Controller.Parameter.Remote.Code.Execution

-PHPUnit.Eval-stdin.PHP.Remote.Code.Execution

-NETGEAR.DGN1000.CGI.Unauthenticated.Remote.Code.Execution

-Dasan.GPON.Remote.Code.Execution

Ekim ayı içerisinde yayınlanan tüm zafiyetlere buradan ulaşabilirsiniz.

Haftanın Zararlı Yazılımları Top 5

Haber Yazısı 1

Google, 21 Kötü Amaçlı Android Uygulamasını Play Store'dan Kaldırdı

TARİH: 27 Ekim 2020

Google, söz konusu uygulamaların araya giren reklamlar sunduğunun açıklanmasının ardından birkaç Android uygulamasını Play Store'dan kaldırmak için harekete geçti.

Bulgular geçtiğimiz hafta Çek siber güvenlik firması Avast tarafından bildirildi ve 21 kötü amaçlı uygulamanın (buradan listeye ulaşabilirsiniz) Google'ın uygulama pazarından yaklaşık sekiz milyon kez indirildiğini söyledi.

Uygulamalar, zararsız oyun uygulamaları gibi görünmekte ve uygulamanın dışında izinsiz reklamlar sunma yetenekleriyle tanınan HiddenAds torjeni ile gelmektedir . Operasyonun arkasındaki grup, kullanıcıları uygulamaları indirmeye ikna etmek için sosyal medya kanallarını kullanmaktadır.

Uygulamalar yüklendikten sonra silinmeyi önlemek için simgeleri gizler veya reklamların arkasına gizlenerek tanımlanmalarını zorlaştırır. Uygulamalar, atlanamayan zamanlanmış reklamları göstermek için diğer uygulamaların üzerine çekebilir ve bazı durumlarda kullanıcıları reklamlarla bombardıman etmek için tarayıcıyı kullanmaktadırlar.

Bu tür uygulamalar, cihazın uygulama yöneticisi özellikleriyle kaldırılabilse de kullanıcıların tam olarak reklamların kaynağı olan uygulamayı arama ve bunları kaldırma sorumluluğunu üstlenir. Google, kendi adına sahte Android uygulamalarının Google Play Store'a sızmasını aktif olarak durdurmaya çalışıyor. Google Play Protect'i potansiyel olarak zararlı uygulamaları taramanın bir yolu olarak kullandı ve ayrıca uygulama tabanlı kötü amaçlı yazılım riskini azaltmak için siber güvenlik firmaları ESET, Lookout ve Zimperium ile ortaklaşa bir " Uygulama Savunma Birliği " oluşturdu.

Kullanıcıların herhangi bir uygulamayı yüklemeden önce incelemeleri, geliştirici ayrıntılarını ve istenen izinlerin listesini incelemesi önerilmektedir.

[1] Haber ayrıntılarına buradan ulaşabilirsiniz.

Haber Yazısı 2

Yakın Zamanda Yayından Kaldırılmasına Rağmen TrickBot Linux Varyantları Aktif Olarak Görülmekte

TARİH: 28 Ekim 2020

TrickBot'u ortadan kaldırma çalışmalarında kritik altyapısının çoğu kapatıldı. Fakat kötü amaçlı kötü amaçlı yazılımın arkasındaki operatörler farklı çalışmalar gerçekleştirmekte.

Siber güvenlik firması Netscout tarafından paylaşılan yeni bulgulara göre , TrickBot'un yazarları, hedef alınabilecek kurbanların kapsamını genişletmek amacıyla kodlarının bölümlerini Linux'a taşıdılar.

İlk olarak 2016'da tespit edilen bir finansal Truva atı olan TrickBot, geleneksel olarak Windows tabanlı bir yazılımdır. Hedef ağlarda kimlik bilgisi hırsızlığı ve fidye yazılımı saldırıları dahil olmak üzere çok çeşitli kötü amaçlı faaliyetler gerçekleştirmek için farklı modüller kullanmaktadır.

Ancak son birkaç hafta içinde, ABD Siber Komutanlığı ve Microsoft tarafından yürütülen ikili çalışmalar, TrickBot'un kullanımda olan komuta ve kontrol (C2) sunucularının %94'ünün ve TrickBot'u çalıştıran suçluların daha önce devre dışı bırakılan sunucuları değiştirmek için çevrimiçi hale getirmeye çalıştığı yeni altyapının ortadan kaldırılmasına yardımcı oldu.

TrickBot'u engellemek için atılan adımlara rağmen Microsoft, botnet'in arkasındaki tehdit aktörlerinin operasyonlarını yeniden canlandırmak için büyük olasılıkla çaba göstereceği konusunda uyardı.

[2] Haber ayrıntılarına buradan ulaşabilirsiniz

Haber Yazısı 3

KashmirBlack Botnet Popüler CMS Platformlarında Çalışan Binlerce Siteyi Ele Geçiriyor

TARİH: 29 Ekim 2020

30 ülkeye yayılmış yüz binlerce ele geçirilmiş sistemden oluşan aktif bir botnet, yaygın olarak kullanılan içerik yönetim sistemlerini (CMS) hedeflemek için "bilinen düzinelerce güvenlik açığından" yararlanmaktadır.

Kasım 2019 civarında başladığına inanılan "KashmirBlack" kampanyası, WordPress, Joomla !, PrestaShop, Magneto, Drupal, Vbulletin, OsCommerence, OpenCart ve Yeager gibi popüler CMS platformlarını hedefliyor.

Imperva araştırmacıları iki bölümden oluşan bir analizde , "İyi tasarlanmış altyapısı, fazla çaba harcamadan yeni istismarlar veya yükleri genişletmeyi ve eklemeyi kolaylaştırıyor ve kendisini kamufle etmek, tespit edilmeden kalmak ve çalışmasını korumak için gelişmiş yöntemler kullanıyor" şeklinde açılama yaptı.

Siber güvenlik firmasının botnet ile ilgili altı aylık araştırması, tek bir komuta kontrol (C2) sunucusu ve iletişim kuran 60'tan fazla vekil sunucu tarafından yönetilen karmaşık bir işlemi ortaya koymaktadır. Botların yeni hedefler göndermesi, kaba kuvvet saldırıları ve arka kapıların kurulması yoluyla botnet'in boyutunu genişletmesine izin veriyor.

KashmirBlack'in birincil amacı, Monero kripto para birimi madenciliği için ele geçirilmiş sistemlerin kaynaklarını kötüye kullanmak ve bir web sitesinin yasal trafiğini spam sayfalarına yönlendirmektir. Fakat aynı zamanda tahrifat saldırıları gerçekleştirmek için de güçlendirilmiştir.

Nedeni ne olursa olsun, sömürü girişimleri, müşterilere C2 sunucusuyla iletişim kuran sonraki aşama kötü amaçlı yüklere bulaşmak için PHPUnit RCE güvenlik açığından (CVE-2017-9841) yararlanılarak başlar.

[3] Haber ayrıntılarına buradan ulaşabilirsiniz

Kaynakça

.png)