2021 14. Hafta Siber Güvenlik Haberleri

SİBER GÜVENLİK GÜNDEMİ

14.Hafta Siber Güvenlik Haberleri

Haftanın Exploitleri

|

Tarih |

Exploit Başlığı |

Tür |

Platform |

|

02-04-2021 |

ZBL EPON ONU Broadband Router 1.0 - Remote Privilege Escalation |

WebApps |

Hardware |

|

04-04-2021 |

F5 BIG-IP 16.0.x - iControl REST Remote Code Execution (Unauthenticated) |

WebApps |

Hardware |

|

05-04-2021 |

WebApps |

PHP |

|

|

06-04-2021 |

Remote |

Multiple |

|

|

07-04-2021 |

Dell OpenManage Server Administrator 9.4.0.0 - Arbitrary File Read |

WebApps |

Windows |

|

08-04-2021 |

WebApps |

PHP |

Güncel tüm exploitlere buradan ulaşabilirsiniz.

Haftanın Zafiyetleri

|

Tarih |

Zafiyet Başlığı |

Zafiyet Tür/Platform |

|

02-04-2021 |

DOS/IOS |

|

|

05-04-2021 |

Reflected XSS/ Knowage Suite |

|

|

07-04-2021 |

Kimlik Doğrulama Atlatma / VMware Carbon Black Cloud Workload |

|

|

08-04-2021 |

Linux Kök Ayrıcalık/Cisco |

Nisan ayı içerisinde yayınlanan tüm zafiyetlere buradan ulaşabilirsiniz.

Haftanın Zararlı Yazılımları

|

Tarih |

Zararlı Yazılım Başlığı |

Zararlı Yazılım Tür/Platform |

|

06-04-2021 |

Backdor Trojan/Linkedin |

|

|

07-04-2021 |

Android |

|

|

07-04-2021 |

Gigaset |

Haftanın Veri İhlalleri

|

Tarih |

Veri İhlali Başlığı |

Veri İhlali Tür/Platform |

|

03-04-2021 |

|

Haber Yazısı 1

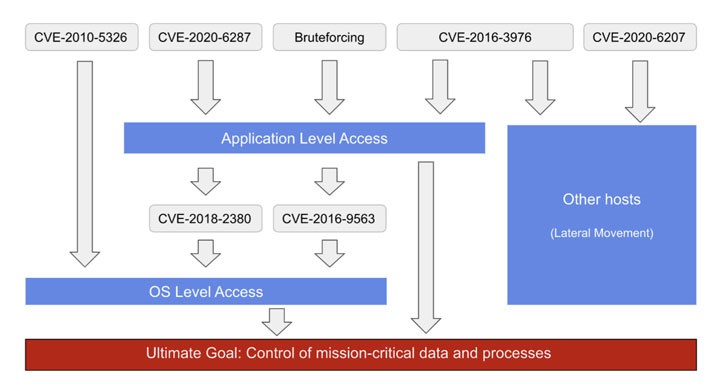

Dikkat! Kritik SAP Uygulamaları Etkin Saldırı Altında

TARİH: 06 Nisan 2021

Yeni araştırmalara göre siber saldırganlar, bilgileri çalmak ve kritik süreçleri sabote etmek amacıyla güvenli olmayan SAP uygulamalarına yönelmekte.

Onapsis siber güvenlik şirketi ve SAP tarafından ortak yayınlanan bir raporda: “Gözlemlenen istismarın birçok durumda güvenli olmayan SAP uygulamasının tam kontrolüne yol açabilir. Ortak güvenlik ve uyumluluk kontrollerini atlayarak hassas bilgileri çalmasına, fidye yazılımı dağıtarak finansal dolandırıcılık gerçekleştirmesine veya işlemleri durdurarak kritik iş süreçlerini kesintiye uğratmasına olanak sağlayabildiği şeklinde açıklama yapıldı.

Boston merkezli şirket, 2020 ortasından Mart 2021'e kadar SAP sistemlerine özgü önceden bilinen güvenlik açıklarını ve güvensiz yapılandırmaları hedefleyen toplam 1.500 denemeden 300'den fazla başarılı suistimali tespit ettiğini söyledi.

Tehdit aktörlerinin istismar ettiği altı kusur şunları içerir:

- CVE-2010-5326 (CVSS puanı: 10) - SAP NetWeaver Application Server (AS) Java'da uzaktan kod yürütme hatası

- CVE-2016-3976 (CVSS puanı: 7,5) - SAP NetWeaver AS Java'da dizin geçişi güvenlik açığı

- CVE-2016-9563 (CVSS puanı: 6,4) -SAP NetWeaver AS Java'nın BC-BMT-BPM-DSK bileşenindeXML External Entity ( XXE ) genişletme güvenlik açığı

- CVE-2018-2380 (CVSS puanı: 6,6) - SAP CRM'de İnternet Satış bileşeninde dizin geçişi güvenlik açığı

- CVE-2020-6207 (CVSS puanı: 9,8) - SAP Solution Manager'da eksik kimlik doğrulama kontrolü

- CVE-2020-6287 (CVSS puanı: 10) - LM Yapılandırma Sihirbazı bileşeninde RECON hatası

ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), SAP tehdit ortamında devam eden alçakça siber faaliyetlere ilişkin bir uyarı da yayınlayarak , "güncelliğini yitirmiş veya yanlış yapılandırılmış yazılımları çalıştıran sistemlerin kötü niyetli saldırı risklerinin artmasına maruz kaldığını" belirten bir uyarı yayınladı .

Hiçbir müşteri ihlali ortaya çıkmamış olsa da hem SAP hem de Onapsis işletmeleri yetkisiz erişimi önlemek için uygulamalarda bir uzlaşma değerlendirmesi yapmaya, ilgili yamaları uygulamaya ve yanlış yapılandırmaları ele alma konusunda uyardı.

[1] Haber ayrıntılarına buradan ulaşabilirsiniz.

Haber Yazısı 2

PHP Kullanıcı Veri Tabanı Saldırıya Uğradı

TARİH: 07 Nisan 2021

PHP programlama dilinin bakımcıları, geçen ayın sonlarında ortaya çıkan güvenlik olayı ile ilgili bir güncelleme yayınlayarak, siber saldırganların yetkisiz değişiklikler yapmak için kullanıcı parolalarını içeren bir kullanıcı veritabanını ele geçirmiş olabileceklerini belirttiler.

Nikita Popov 6 Nisan'da posta listesine gönderdiği bir mesajda , "Git.php.net sunucusunun ele geçirildiğine artık inanmıyoruz. Ancak, master.php.net kullanıcı veritabanının sızdırılmış olması olasıdır," dedi .

Bu, başlangıçta git.php.net sunucusunun bir uzlaşması olarak değerlendirilirken, olayla ilgili daha fazla araştırma, işlemlerin HTTPS ve parola tabanlı kimlik doğrulaması kullanarak onları zorlamanın bir sonucu olduğunu ortaya çıkardı ve bu da onları master.php.net kullanıcı veritabanının olası bir sızıntıdan şüphelenmeye yöneltti.

28 Mart'ta kimliği belirlenemeyen siber saldırganlar, Rasmus Lerdorf ve Popov adlarını , git.php.net sunucusunda barındırılan "php-src" havuzuna kötü amaçlı kayıtlar göndermek için kullanmıştı.

Master.php.net kimlik doğrulama sisteminin çok eski bir işletim sistemi ve bir PHP sürümünde olduğu söyleniyor, bu da saldırganların saldırıyı gerçekleştirmek için yazılımdaki bir güvenlik açığından yararlanma olasılığını artırıyor.

Sonuç olarak, bakımcılar master.php.net'i TLS 1.2'yi destekleyen yeni bir main.php.net sistemine taşıdılar, ayrıca mevcut tüm şifreleri sıfırladılar ve şifreleri düz bir MD5 karması yerine bcrypt kullanarak depoladılar .

[2] Haber ayrıntılarına buradan ulaşabilirsiniz

Kaynakça

.png)