2021 17. Hafta Siber Güvenlik Haberleri

SİBER GÜVENLİK GÜNDEMİ

17.Hafta Siber Güvenlik Haberleri

Haftanın Exploitleri

|

Tarih |

Exploit Başlığı |

Tür |

Platform |

|

23-04-2021 |

WebApps |

Multiple |

|

|

26-04-2021 |

WebApps |

Python |

|

|

27-04-2021 |

WebApps |

PHP |

|

|

28-04-2021 |

WebApps |

PHP |

|

|

29-04-2021 |

Cacti 1.2.12 - 'filter' SQL Injection / Remote Code Execution |

WebApps |

PHP |

Güncel tüm exploitlere buradan ulaşabilirsiniz.

Haftanın Zafiyetleri

|

Tarih |

Zafiyet Başlığı |

Zafiyet Tür/Platform |

|

23-04-2021 |

Ransome/QNAP |

|

|

24-04-2021 |

RCE/MacOS-Linux |

|

|

27-04-2021 |

ZeroDay Gatekeeper/macOS |

|

|

28-04-2021 |

Kerberos KDC Spoofing /F5 BIG-IP |

|

|

29-04-2021 |

Backdoor/PHP |

Nisan ayı içerisinde yayınlanan tüm zafiyetlere buradan ulaşabilirsiniz.

Haftanın Zararlı Yazılımları

|

Tarih |

Zararlı Yazılım Başlığı |

Zararlı Yazılım Tür/Platform |

|

26-04-2021 |

Botnet/Windows |

|

|

28-04-2021 |

Banking Trojan/Android |

|

|

29-04-2021 |

Backdoor/Linux X64 |

|

|

29-04-2021 |

Backdoor |

Haftanın Veri İhlalleri

|

Tarih |

Veri İhlali Başlığı |

Veri İhlali Tür/Platform |

|

20-04-2021 |

Supply Chain Attack |

|

|

27-04-2021 |

Ransomware |

Haber Yazısı 1

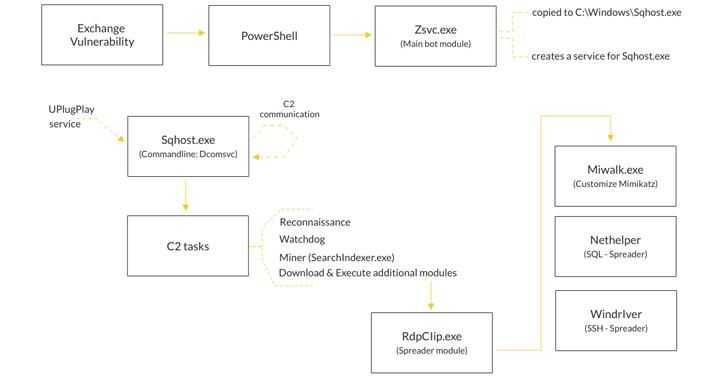

Prometei Botneti Microsoft Exchange Sunucularını Kullanıyor

TARİH: 23 Nisan 2021

Yeni araştırmaya göre, siber saldırganlar savunmasız makineleri Prometei adlı bir kripto para botnetine dahil etmek için ProxyLogon Microsoft Exchange Server kusurlarından yararlanıyor.

Boston merkezli siber güvenlik firması Cybereason, bulgularını özetleyen bir analizde "Prometei, HAFNIUM saldırılarıyla ilişkili yakın zamanda açıklanan Microsoft Exchange güvenlik açıklarını kötü amaçlı yazılım dağıtımı, kimlik bilgisi toplama ve ağa sızmak için kullanıyor" dedi.

Cybereason kıdemli tehdit araştırmacısı Lior Rochberger, " Prometei'nin hem Windows tabanlı hem de Linux-Unix tabanlı sürümleri vardır ve yükünü, ağa yayılırken hedeflenen virüslü makinelerde tespit edilen işletim sistemine göre ayarlar. Botnet altyapısını güçlendiren ve sürekli iletişimi sürdürerek onu yayından kaldırmalara karşı daha dirençli hale getiren dört farklı komuta ve kontrol (C2) sunucusuyla etkileşime girecek şekilde inşa edildi" dedi.

Prometei, finans, sigorta, perakende, imalat, kamu hizmetleri, seyahat ve inşaat sektörlerine yayılan, ABD, İngiltere ve Avrupa, Güney Amerika ve Doğu Asya'daki çeşitli ülkelerde bulunan kuruluş ağlarını tehlikeye atan çok sayıda mağdurda gözlemlendi.

Rochberger, "Siber suç topluluğundaki tehdit aktörleri APT benzeri teknikleri benimsemeye ve operasyonlarının verimliliğini artırmaya devam ediyor. Son Prometei saldırılarında gözlemlendiği gibi, tehdit aktörleri yakın zamanda keşfedilen Microsoft Exchange güvenlik açıklarını aştılar ve hedeflenen ağlara sızmak için bunları istismar ettiler. Bu tehdit kuruluşlar için büyük bir risk oluşturuyor çünkü saldırganlar virüs bulaşmış makineler üzerinde mutlak kontrole sahipler ve isterlerse bilgileri çalabilir, uç noktalara diğer kötü amaçlı yazılımları bulaştırabilir ve hatta erişimi satarak fidye yazılımı çeteleriyle işbirliği yapabilirler. " dedi.

[1] Haber ayrıntılarına buradan ulaşabilirsiniz.

Haber Yazısı 2

Apple AirDrop Hatası Kişisel Bilgilerinizi Yakındaki Herkese Sızdırabilir

TARİH: 26 Nisan 2021

Yeni araştırma, Apple'ın kablosuz dosya paylaşım protokolünde, bir kullanıcının e-posta adresleri ve telefon numaraları gibi iletişim bilgilerinin açığa çıkmasına neden olabilecek gizlilik zayıflıklarını ortaya çıkardı.

Almanya Darmstadt Teknik Üniversitesi'nden bir akademisyen ekibi , "Bir saldırgan olarak, AirDrop kullanıcılarının telefon numaralarını ve e-posta adreslerini tamamen yabancı olarak bile öğrenmek mümkündür" dedi . "İhtiyaç duydukları tek şey, Wi-Fi özellikli bir cihaz ve bir iOS veya macOS cihazında paylaşım bölmesini açarak keşif sürecini başlatan bir hedefe fiziksel yakınlık."

AirDrop , Apple'ın iOS ve macOS işletim sistemlerinde bulunan tescilli bir geçici hizmettir ve kullanıcıların yakın mesafeli kablosuz iletişimden yararlanarak aygıtlar arasında dosya aktarmasına olanak tanır.

Bu özellik, bir bireyin telefon numarasını ve e-posta adresini diğer kullanıcının adres defterindeki girişlerle karşılaştıran bir kimlik doğrulama mekanizması ile yalnızca kullanıcıların kişi listelerinde bulunan alıcı cihazları gösterirken yeni zafiyet, Wi-Fi özellikli bir cihaz yardımıyla ve sadece bir hedefe fiziksel olarak yakın olarak bu tür korumaları yener.

Araştırmacılar , AirDrop'taki kusurlu tasarımı düzeltmek için " PrivateDrop " adlı bir çözüm geliştirdikten sonra, sorunu Mayıs 2019'da ve Ekim 2020'de bir kez daha Apple'a özel olarak bildirdiklerini söylediler .

Ancak Apple'ın gizlilik sızıntısını düzeltme planlarını henüz açıklamadığı göz önüne alındığında, 1,5 milyardan fazla Apple cihazının kullanıcıları bu tür saldırılara karşı savunmasız durumda. Araştırmacılar, "Kullanıcılar yalnızca sistem ayarlarında AirDrop keşfini devre dışı bırakarak ve paylaşım menüsünü açmadan kendilerini koruyabilirler" dedi.

Geçen ayın başlarında, Apple'ın Find My özelliğindeki iki farklı tasarım ve uygulama kusuru ortaya çıkarıldı ve bu durum bir konum korelasyon saldırısına ve son yedi günün konum geçmişine yetkisiz erişime yol açarak kullanıcıların anonim hale gelmesine neden oldu.

[2] Haber ayrıntılarına buradan ulaşabilirsiniz.

Haber Yazısı 3

Siber Saldırganlar Kötü Amaçlı Yazılımları Dağıtmak İçin Excel 4.0 Makrosunu Yaygın Şekilde Kötüye Kullanıyor

TARİH: 28 Nisan 2021

Yeni araştırmaya göre tehdit aktörleri, ZLoader ve Quakbot gibi kötü amaçlı yazılımları dağıtmak için bir başlangıç aşaması vektörü olarak Excel 4.0 belgelerini giderek daha fazla benimsiyor .

Bulgular, Kasım 2020 ile Mart 2021 arasında 160.000 Excel 4.0 belgesinin analizinden elde edildi ve bunların %90'ından fazlası kötü niyetli veya şüpheli olarak sınıflandırıldı.

ReversingLabs'tan araştırmacılar bugün yayınlanan bir raporda, "Hedeflenen şirketler ve bireyler için en büyük risk, güvenlik çözümlerinin kötü amaçlı Excel 4.0 belgelerini tespit etmede hala çok fazla sorun yaşıyor olması ve bunların çoğunun geleneksel imza tabanlı tespitler ve YARA kurallarının yazdığı analist tarafından yapılmasıdır" dedi.

Visual Basic for Applications'ın (VBA) öncüsü olan Excel 4.0 makroları (XLM), geriye dönük uyumluluk nedenleriyle Microsoft Excel'de bulunan eski bir özelliktir. Microsoft, destek belgesinde , tüm makroların etkinleştirilmesinin "potansiyel olarak tehlikeli kod" çalıştırılmasına neden olabileceği konusunda uyarıyor .

ReversingLabs tarafından analiz edilen bir belgede, kötü amaçlı yazılım kullanıcıları yalnızca ikna edici cazibeler içeren makroları etkinleştirmeleri için kandırmakla kalmadı, aynı zamanda uzak bir sunucudan alınan kötü amaçlı bir ikinci aşama yükünü indirip yürüten XLM makroları içeren gömülü dosyalar ile geldi. Başka bir örnek, sayfalardan birinde Base64 kodlu bir yük içeriyordu ve bu yük, daha sonra yarım yamalak bir URL'den ek kötü amaçlı yazılım indirmeye çalıştı.

Araştırmacılar, "Geriye dönük uyumluluk çok önemli olsa da bazı şeylerin bir ömür beklentisi olması gerekir ve güvenlik açısından bakıldığında, bir noktada kullanımdan kaldırılmaları muhtemelen en iyisi olur. 30 yıllık makroları korumanın maliyeti, bu tür modası geçmiş teknolojilerin getirdiği güvenlik risklerine karşı tartılmalıdır." dedi.

[3] Haber ayrıntılarına buradan ulaşabilirsiniz.

Kaynakça

.png)