2021 51. Hafta Siber Güvenlik Haberleri

SİBER GÜVENLİK GÜNDEMİ

51.Hafta Siber Güvenlik Haberleri

Haftanın Exploitleri

|

Tarih |

Exploit Başlığı |

Tür |

Platform |

|

15-12-2021 |

Remote |

Windows |

|

|

16-12-2021 |

WebApps |

PHP |

|

|

20-12-2021 |

WebApps |

PHP |

Güncel tüm exploitlere buradan ulaşabilirsiniz.

Haftanın Zafiyetleri

|

Tarih |

Zafiyet Başlığı |

Tür/Platform |

|

15-12-2021 |

Log4j |

|

|

21-12-2021 |

Microsoft Active Directory |

|

|

21-12-2021 |

Arka Kapı/Auerswald VoIP |

Aralık ayı içerisinde yayınlanan tüm zafiyetlere buradan ulaşabilirsiniz.

Haftanın Zararlı Yazılımları

|

Tarih |

Zararlı Yazılım Başlığı |

Tür/Platform |

|

15-12-2021 |

RAT |

|

|

16-12-2021 |

Botnet |

|

|

17-12-2021 |

Botnet |

|

|

21-12-2021 |

Android |

Haber Yazısı 1

Microsoft Exchange Kimlik Bilgilerini Çalmak İçin Kötü Amaçlı IIS Sunucu Modülü Kullanılıyor

TARİH: 15 Aralık 2021

Siber saldırganlar, kimlik bilgilerini çalmak ve uzaktan komut yürütmeyi etkinleştirmek amacıyla Microsoft Exchange Outlook Web Erişimi sunucularında "Owowa" adlı bir İnternet Bilgi Hizmetleri (IIS) web sunucusu modülü olan daha önce keşfedilmemiş bir ikili dosya dağıtıyor.

Kaspersky araştırmacıları Paul Rascagneres ve Pierre Delcher, "Owowa, bir IIS web sunucusu içinde bir modül olarak yüklenmesi amaçlanan ve aynı zamanda Exchange'in Outlook Web Erişimini (OWA) ortaya çıkaran, C# tarafından geliştirilmiş bir .NET v4.0 derlemesidir. Owowa bu şekilde yüklendiğinde, herhangi bir kullanıcı tarafından OWA oturum açma sayfasında girilen kimlik bilgilerini çalacak ve uzak bir operatörün temel sunucuda komutları çalıştırmasına izin verecek." Dedi .

Ağustos 2021'de, Slovak siber güvenlik şirketi ESET tarafından IIS tehdit ortamına ilişkin kapsamlı bir çalışma, HTTP trafiğini engellemek ve güvenliği ihlal edilmiş bilgisayarlara uzaktan komuta etmek amacıyla yerel IIS modülleri olarak geliştirilen 14 kadar kötü amaçlı yazılım ailesini ortaya çıkardı .

Güvenliği ihlal edilmiş sistemde kalıcı bir bileşen olarak Owawa, OWA kimlik doğrulama web sayfasında başarıyla kimliği doğrulanmış kullanıcıların kimlik bilgilerini yakalamak üzere tasarlanmıştır. Daha sonra, güvenliği ihlal edilmiş bir sunucunun OWA kimlik doğrulama sayfasındaki kullanıcı adı ve parola alanlarına özel olarak hazırlanmış komutlar girilerek, açıkta kalan web hizmetlerine "görünüşte zararsız istekler" gönderilerek istismar gerçekleştirilebilir.

[1] Haber ayrıntılarına buradan ulaşabilirsiniz.

Haber Yazısı 2

Wi-Fi ve Bluetooth Yongalarına İlişkin Yeni Saldırılar Ortaya Çıkarıldı

TARİH: 16 Aralık 2021

Siber güvenlik araştırmacıları, milyarlarca elektronik cihazı gizli saldırı riskine sokarak, ağ şifrelerini doğrudan çıkarmak ve Wi-Fi çipindeki trafiği değiştirmek için bir cihazın Bluetooth bileşeninden yararlanmayı mümkün kılan yeni bir saldırı tekniğini gösterdiler.

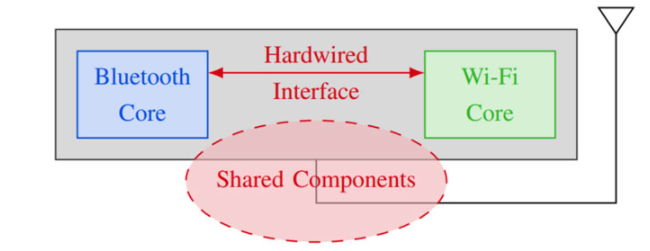

Yeni saldırılar, Wi-Fi, Bluetooth ve LTE gibi farklı radyo dalgası tabanlı kablosuz iletişim türlerini işlemek için donatılmış özel çipler olan "birleşik çipleri" hedef almaktadır.

Darmstadt Teknik Üniversitesi'nin Güvenli Mobil Ağ Laboratuvarı'ndan ve Brescia Üniversitesi'nden bir grup araştırmacı yeni bir makalede , "Bir arada var olmanın, yani teknolojiler arası kablosuz iletimlerin koordinasyonunun keşfedilmemiş bir saldırı yüzeyi olduğuna dair ampirik kanıtlar sağlıyoruz. Doğrudan mobil [işletim sistemine] yükselmek yerine, kablosuz çipler, paylaştıkları kaynaklara, yani verici antene ve kablosuz ortama erişimlerini tahkim etmek için kullandıkları mekanizmalardan yararlanarak ayrıcalıklarını diğer kablosuz çiplere yükseltebilir. " dedi.

Coexistence, bluetooth, Wi-Fi ve LTE'nin aynı bileşenleri ve kaynakları paylaştığı, bu iletişim standartlarının aynı frekansta çalışırken çarpışmaları önlemek için spektrum erişimini koordine etmesini gerektiren bir mekanizmayı ifade eder. Yonga seti satıcıları, Wi-Fi ve Bluetooth'un neredeyse aynı anda çalışmasına izin vermek için bu prensibi kullanır.

Akademisyenler, "Kasım 2021 itibariyle, ilk birlikte yaşama hatasını bildirdikten iki yılı aşkın süre sonra, kod yürütme dahil birlikte yaşama saldırıları hala güncel Broadcom çipleri üzerinde çalışıyor. Bu, bu sorunların pratikte düzeltilmesinin ne kadar zor olduğunu gösteriyor." dedi.

Bu tür kablosuz saldırı riskini en aza indirmek için, kullanıcıların gereksiz Bluetooth eşleştirmelerini kaldırmaları, kullanılmayan Wi-Fi ağlarını silmeleri ve halka açık alanlarda Wi-Fi yerine hücresel ağ kullanımını kısıtlamaları önerilir.

[2] Haber ayrıntılarına buradan ulaşabilirsiniz.

Kaynakça

.png)