2022 5. Hafta Siber Güvenlik Haberleri

SİBER GÜVENLİK GÜNDEMİ

5.Hafta Siber Güvenlik Haberleri

Haftanın Exploitleri

|

Tarih |

Exploit Başlığı |

Tür |

Platform |

|

27-01-2022 |

Remote |

Windows |

|

|

27-01-2022 |

Local |

Linux |

|

|

02-02-2022 |

Local |

Windows |

|

|

02-02-2022 |

Wordpress Plugin Download Monitor WordPress V 4.4.4- SQL Injection (Authenticated) |

WebApps |

PHP |

Güncel tüm exploitlere buradan ulaşabilirsiniz.

Haftanın Zafiyetleri

|

Tarih |

Zafiyet Başlığı |

Tür/Platform |

|

27-01-2022 |

Apple iOS ve macOS |

|

|

27-01-2022 |

CentOS |

|

|

31-01-2022 |

Samba |

Ocak ayı içerisinde yayınlanan tüm zafiyetlere buradan ulaşabilirsiniz.

Haftanın Zararlı Yazılımları

|

Tarih |

Zararlı Yazılım Başlığı |

Tür/Platform |

|

26-01-2022 |

Truva atı |

|

|

27-01-2022 |

Fidye yazılım saldırısı/NAS |

|

|

27-01-2022 |

Bankacılık truva atı |

|

|

27-01-2022 |

Kötü yazılım kampanyaları |

|

|

01-02-2022 |

RAT |

|

|

01-02-2022 |

Veri hırsızı ve arka kapı |

|

|

01-02-2022 |

Arka kapı |

|

|

01-02-2022 |

Truva atı |

Haftanın Veri İhlalleri

|

Tarih |

Veri İhlali Başlığı |

Veri İhlali Tür/Platform |

|

27-01-2022 |

- |

|

|

27-01-2022 |

Fidye yazılım saldırısı |

|

|

27-01-2022 |

Fidye yazılım saldırısı |

Yerel veri ihlal bildirimlerine buradan ulaşabilirsiniz.

Haber Yazısı 1

Araştırmacılar, Türk Kullanıcıları Hedefleyen Yeni Saldırı Kampanyasını Ortaya Çıkardı

TARİH: 31 Ocak 2022

İran MuddyWater APT grubu tarafından, Türk kurum ve kuruluşları hedef alan daha önce belgelenmemiş bir kötü amaçlı yazılım kampanyasıyla ilgili ayrıntılar ortaya çıktı.

Cisco Talos araştırmacıları tarafından yeni yayınlanan bir raporda "Bu kampanya, hedefin kuruluşuna ilk dayanak görevi gören kötü niyetli PowerShell tabanlı indiricileri dağıtmak için kötü amaçlı PDF'ler, XLS dosyaları ve Windows yürütülebilir dosyaları kullanır." dedi

Kasım 2021 gibi yakın bir tarihte düzenlendiğine inanılan izinsiz girişler, saldırgan kontrollü veya medya paylaşım web sitelerinde barındırılan zararlı Excel belgeleri ve PDF dosyaları kullanılarak TÜBİTAK da dahil olmak üzere Türk devlet kurumlarına yönelik olduğu söylendi.

Saldırılar, enfeksiyon zincirini yaymak ve güvenliği ihlal edilmiş sisteme PowerShell komut dosyalarını bırakmak için içlerine yerleştirilmiş kötü amaçlı makroları yürüterek başlayan saldırılarla, Türk Sağlık ve İçişleri Bakanlıklarının meşru belgeleriymiş gibi davrandı.

Grubun TTP'lerine yeni bir ek makro kodda kanarya belirteçlerinin kullanılmasıdır; bu, araştırmacıların hedeflerin başarılı bir şekilde bulaşmasını izlemek, analizi engellemek ve yükün yüklenip yüklenmediğini tespit etmek için kullanıldığından şüphelenilen bir mekanizmadır.

Honeytokens olarak da bilinen Kanarya belirteçleri, belgeler, web sayfaları ve e-postalar gibi nesnelere gömülü tanımlayıcılardır ve açıldığında, bir HTTP isteği biçiminde bir uyarıyı tetikleyerek operatörü nesneye erişildiği konusunda uyarır.

Talos tarafından gözlemlenen saldırıların ikinci bir çeşidinde, gömülü bağlantılara sahip PDF belgelerinin Excel dosyaları yerine Windows yürütülebilir dosyalarına işaret ettiği bulundu, bu daha sonra PowerShell indiricilerini dağıtmak için enfeksiyon zincirini kullandı.

[1] Haber ayrıntılarına buradan ulaşabilirsiniz.

Haber Yazısı 2

Birçok Marka Tarafından Kullanılan UEFI Ürün Yazılımında Düzinelerce Güvenlik Kusuru Bulundu

TARİH: 1 Şubat 2022

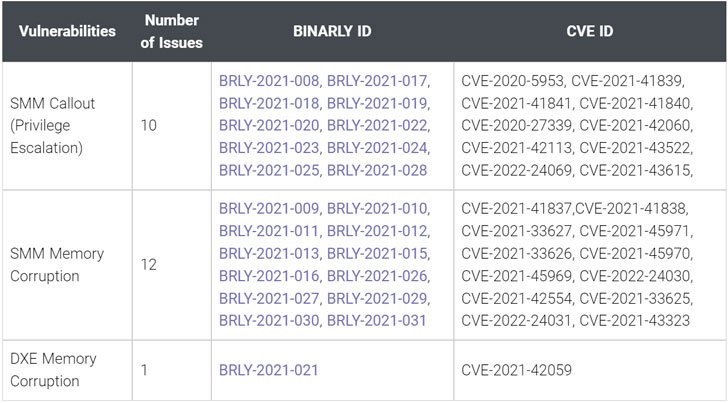

Bull Atos, Fujitsu, HP, Juniper Networks, Lenovo ve diğerleri de dahil olmak üzere çok sayıda satıcı tarafından kullanılan Birleşik Genişletilebilir Ürün Yazılımı Arabirimi (UEFI) ürün yazılımının farklı uygulamalarında 23 kadar yeni yüksek önem düzeyine sahip güvenlik açığı açıklandı.

Kurumsal ürün yazılımı güvenlik şirketi Binarly'ye göre, güvenlik açıkları Insyde Software'in InsydeH2O UEFI ürün yazılımında bulunur ve anormalliklerin çoğu Sistem Yönetim Modunda (SMM) teşhis edilir.

UEFI, önyükleme işlemi sırasında bir bilgisayarın donanım yazılımını işletim sistemine bağlayan standart bir programlama arabirimi sağlayan bir yazılım özelliğidir. x86 sistemlerinde, UEFI sabit yazılımı genellikle ana kartın flash bellek yongasında depolanır.

Araştırmacılar, "Saldırganlar, bu güvenlik açıklarından yararlanarak, işletim sistemi yeniden kurulumlarından kurtulan ve uç nokta güvenlik çözümlerinin (EDR/AV), Güvenli Önyükleme ve Sanallaştırma Tabanlı Güvenlik yalıtımının atlanmasına izin veren kötü amaçlı yazılımları başarıyla yükleyebilir " dedi.

Kusurların başarılı bir şekilde kullanılması (CVSS puanları:7.5-8.2), kötü niyetli bir aktörün SMM izinleriyle rasgele kod çalıştırmasına, x86 tabanlı işlemcilerde güç yönetimi, donanım yapılandırması, termal izleme ve diğer işlemleri gerçekleştiren özel amaçlı bir yürütme modu olmasına izin verebilir.

Insyde, koordineli ifşa sürecinin bir parçası olarak bu eksiklikleri gideren ürün yazılımı yamaları yayınladı.

[2] Haber ayrıntılarına buradan ulaşabilirsiniz.

Kaynakça

.png)