Anti-Executable Kurulumu ve Kullanılması

Anti-Executable, kurulu olduğu bilgisayarda yalnızca tarafımızca onay verilen uygulamaların çalışmasına izin vererek yüksek güvenlik sağlayan bir uygulamadır. Kullanılması uygun görülmeyen, lisansı mevcut olmayan veya gereksiz olarak görülen uygulamaların çalışmasına izin vermeyerek bilgisayarda oluşabilecek güvenlik açıkları ve sorunlar minimuma indirilebilir.

Anti-Executable Kurulumu

Anti-Executable uygulamasınının standard sürümünü aşağıda yer alan link üzerinden indirebilirsiniz;

https://downloads.faronics.com/Install/Faronics_AES.zip

Kurulum adımları şu şekildedir:

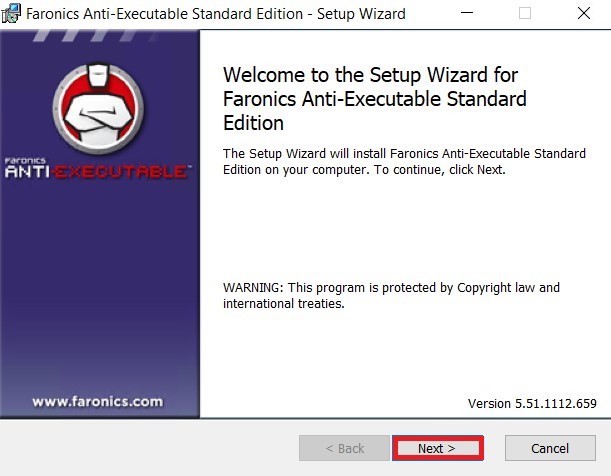

1. Zip içerisinden çıkan Anti-Executable’ ın kurulum dosyası çalıştırılır. “Next” butonuna tıklanır.

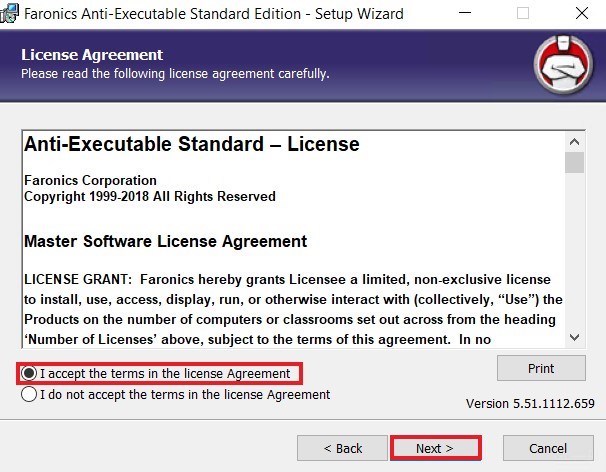

2. “I accept the terms in the license Agreement” seçeneği seçilip “Next” butonu tıklanır.

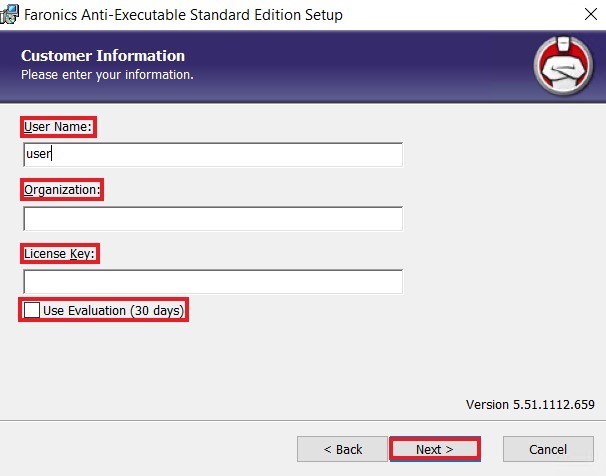

3. Kullanıcı adı ve kuruluş ismi belirlenebilir. Lisans anahtarı kısmına lisans anahtarı girilebilir yahut “Use Evaluation” seçeneği seçilerek 30 günlük lisans anahtarı yüklemeden kullanılabilir.

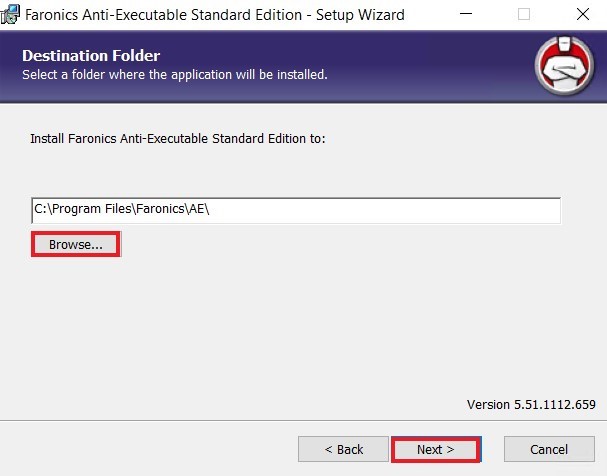

4. “Browse…” butonu tıklanarak programın yükleneceği yer değiştirilebilir. “Next” butonu tıklanır.

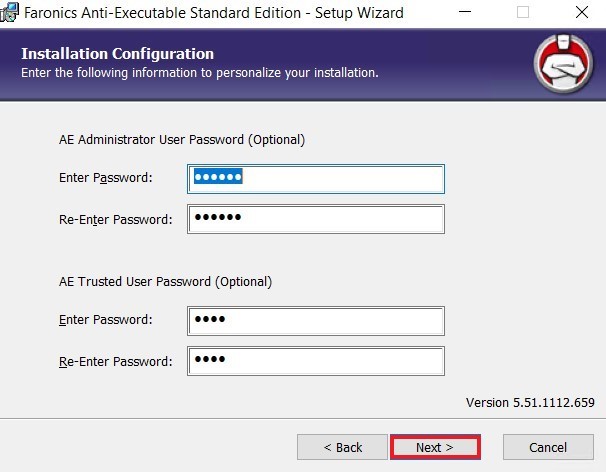

5. “Administrator User” ve “Trusted User” parolası girilir. Burada parola girilmeden de geçilebilir. “Next” butonuna tıklanır.

NOT: “Administrator User”; Anti-Executable kullanıcılarını yönetme, programı devreye alma ve devre dışı bırakma, programı kaldırma veya yükseltme işlemlerini yapabilir. “Trusted User” ise sadece programı devreye alma ev devre dışı bırakma işlemleri yapabilir.

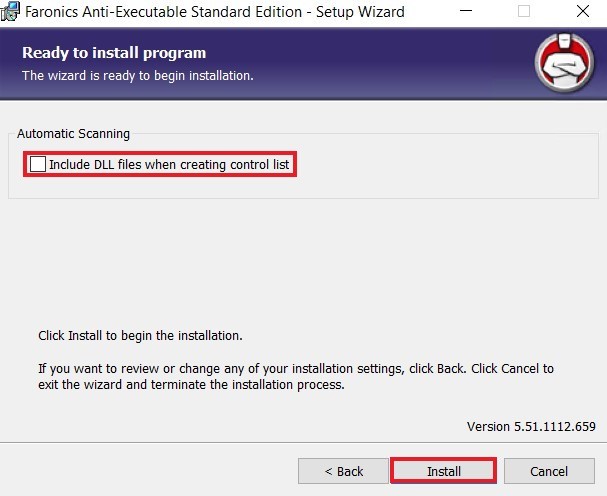

6. “Include DLL files while creating the control list” seçeneği seçilirse kurulum yapılırken kontrol listesine DLL dosyalarını da ekler. “Install” butonuna tıklanarak yüklemeye başlanır ve Anti-Executable kontrol listesi oluşturmak için bilgisayardaki bütün dosyaları taramaya başlar.

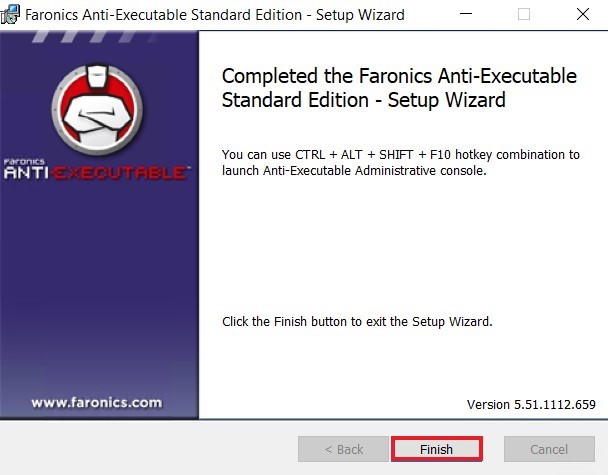

7. Yükleme tamamlandıktan sonra “Finish” butonuna tıklanır ve bilgisayar yeniden başlatılarak kurulum tamamlanmış olur.

Anti-Executable Konfigürasyonu ve Kullanımı

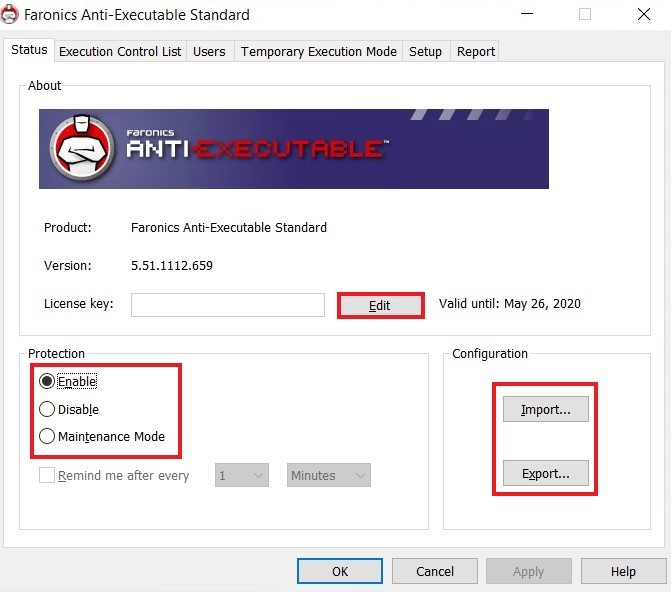

Kurulum tamamlanıp bilgisayar yeniden başladıktan sonra Anti-Executable çalışmaya başlar. Görev çubuğundaki ikon üzerine fare ile çift tıklayarak gelen ekranda şifreyi girip programın ayarlarının yapıldığı ara yüze erişim sağlanabilir. “Status” tabındaki “About” kısmında ürün bilgileri, versiyon bilgisi bulunur. Ayrıca lisans anahtarını da “Edit” butonuna basarak buradan girebiliriz. “Protection” kısmında, programı devreye alma ve devre dışı bırakma seçenekleri vardır. Bunun dışında “Maintenance Mode” da ise yeni eklenen programlar için sadece program devre dışı gibi davranır. “Configuration” kısmında, mevcut konfigürasyonun dışarı aktarılması yahut önceden var olan bir konfigürasyonun programa uygulanması sağlanabilir.

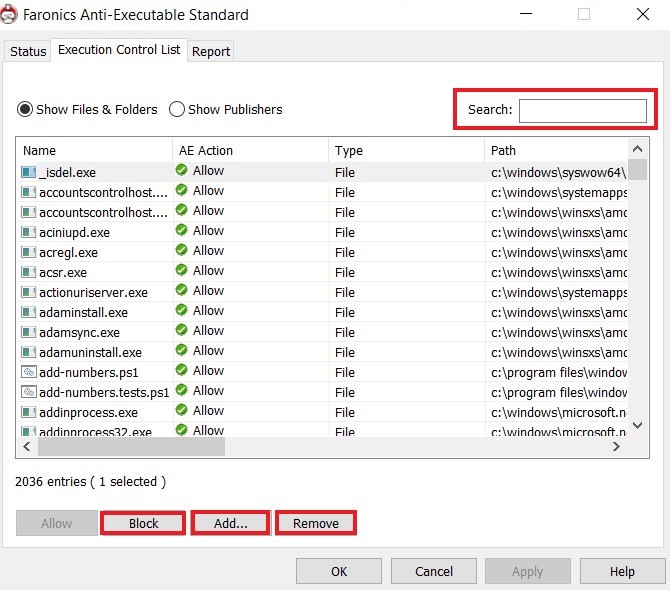

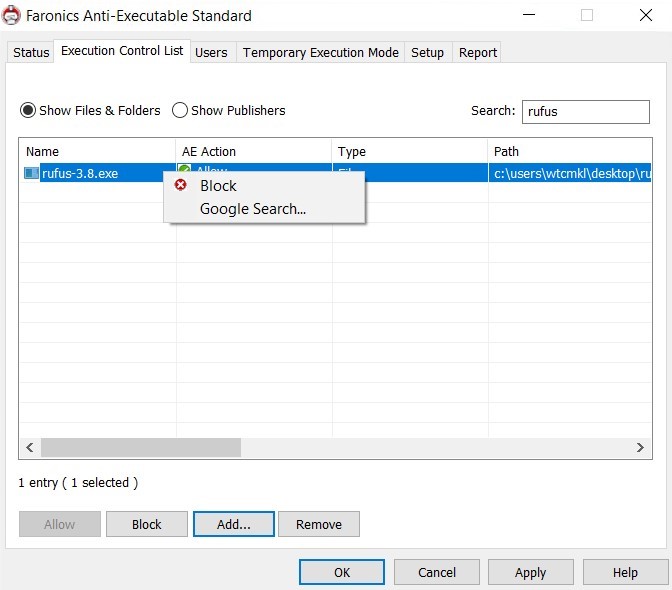

“Execution Control List” tabında Anti-Executable programının desteklediği .scr, .jar, .bat, .com ve .exe uzantılı programların listesi bulunmaktadır. Search kısmında izin vermek ya da bloklamak istediğimiz programın adını yazarak hızlıca işlem yapabiliriz. “Allow” butonuna tıklayarak seçilen programa izin verebilir, “Block” butonuna tıklayarak seçilen programın bloklanmasını sağlayabiliriz. “Add” butonuna tıklayarak listeye yeni bir program ekleyebiliriz. Ayrıca “Remove” butonuna tıklayarak listeden bir programı silebiliriz.

Listede herhangi bir programın üzerine fare ile sağ tuş tıklayarak ta program ile ilgili işlem yapabiliriz. Ayrıca programı “Google Search” seçeneği ile de Google’ dan program hakkında bilgi alabiliriz.

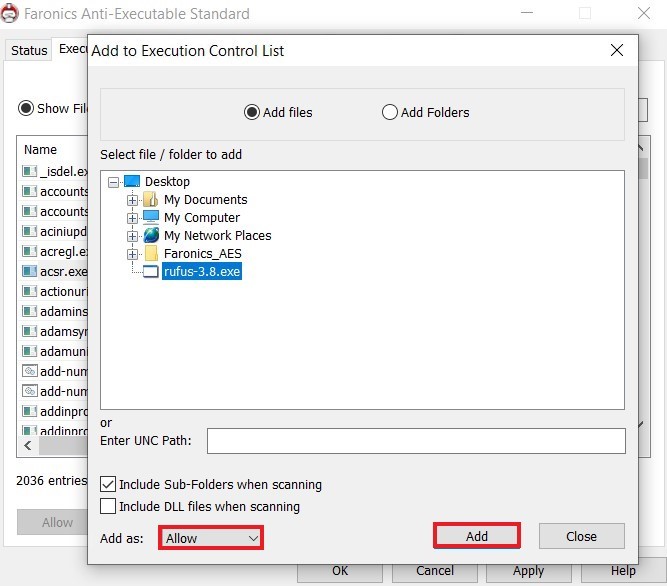

“Add” butonuna tıkladıktan sonra yeni bir sayfa açılır. Burada bilgisayarın içindeki bir programın manuel olarak eklenmesi sağlanabilir. “Add as” kısmında programın izin verilen mi bloklanan mı olduğu seçilir. “Add” butonuna tıklanarak ekleme işlemi tamamlanır. Burada dosya yerine klasör de seçilebilir. Eğer klasör seçilirse içindeki programlarla ilgili işlemler yapılır.

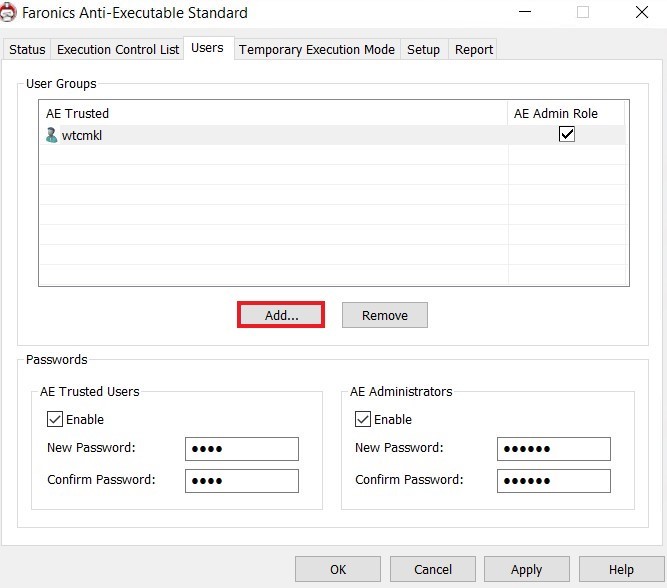

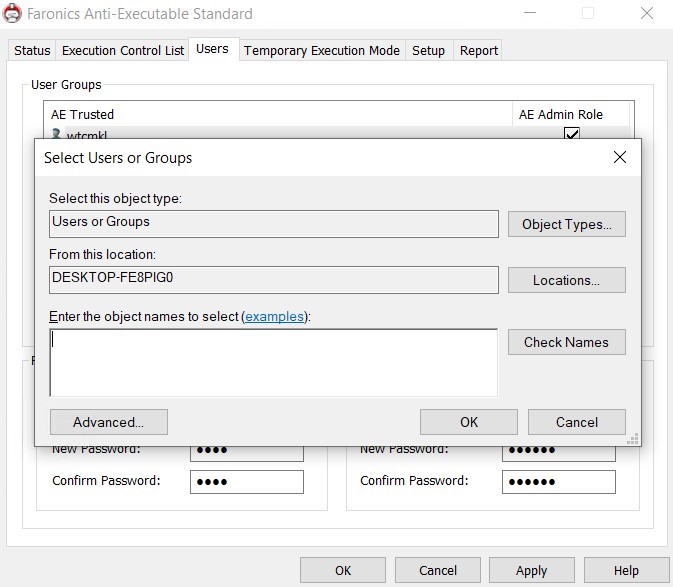

“Users” tabında kullanıcı işlemleri yapılır. Burada kullanıcılara admin yetkileri de verilebilir. “Admin” ve “Trusted” kullanıcılarının şifre işlemleri de ayrıca buradan yapılabilir.

“Add” butonuna tıklandıktan sonra açılan sayfada lokal kullanıcılar veya domain kullanıcılarını da buradan kullanıcılara ekleyebiliriz. Active Directory ile entegre çalışabilir.

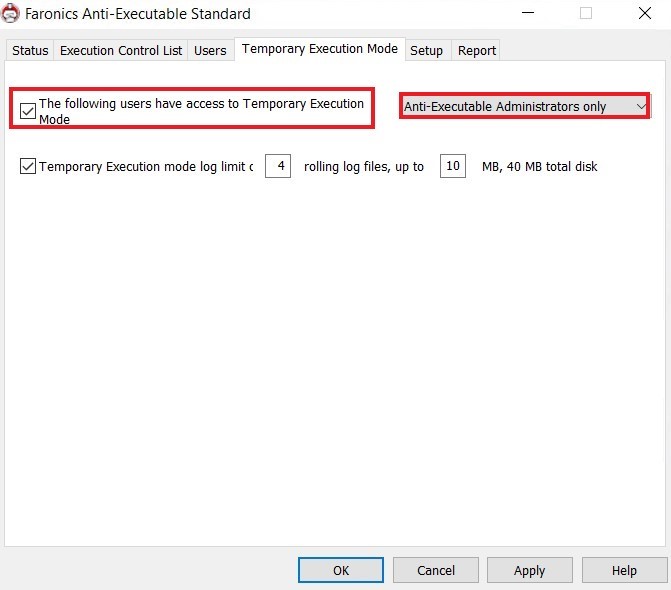

“Temporary Execution Mode” tabında “The following users have Access to Temporary Execution Mode” seçeneği seçilirse bu seçeneğin yanındaki listeden seçilen kullanıcı grupları veya bütün kullanıcılar için hiçbir engelleme olmaksızın programlar çalıştırılabilir.

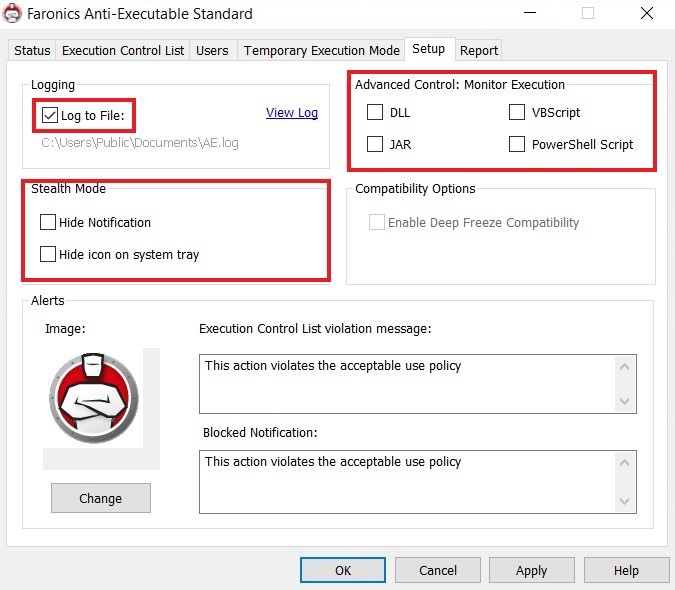

“Setup” tabında “Logging” kısmında loglama açılabilir. Log dosyası görüntülenebilir. “Advanced Control: Monitor Execution” kısmında ise seçilen seçeneklerdeki uzantılardaki dosyaların monitör edilmesini sağlar. “Stealth Mode” kısmında bildirimler ve görev çubuğundaki Anti-Executable iconu gizlenebilir. “Compatibility Options” kısmında bilgisayarda Deep Freeze yüklü ise bununla entegre çalışabilir. “Alerts” kısmında ise uyarılardaki resmi ve verilecek olan mesajı ayarlayabiliriz.

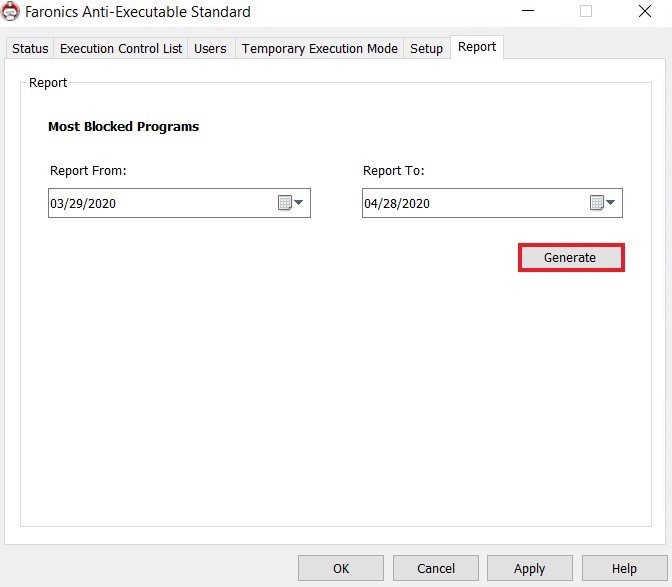

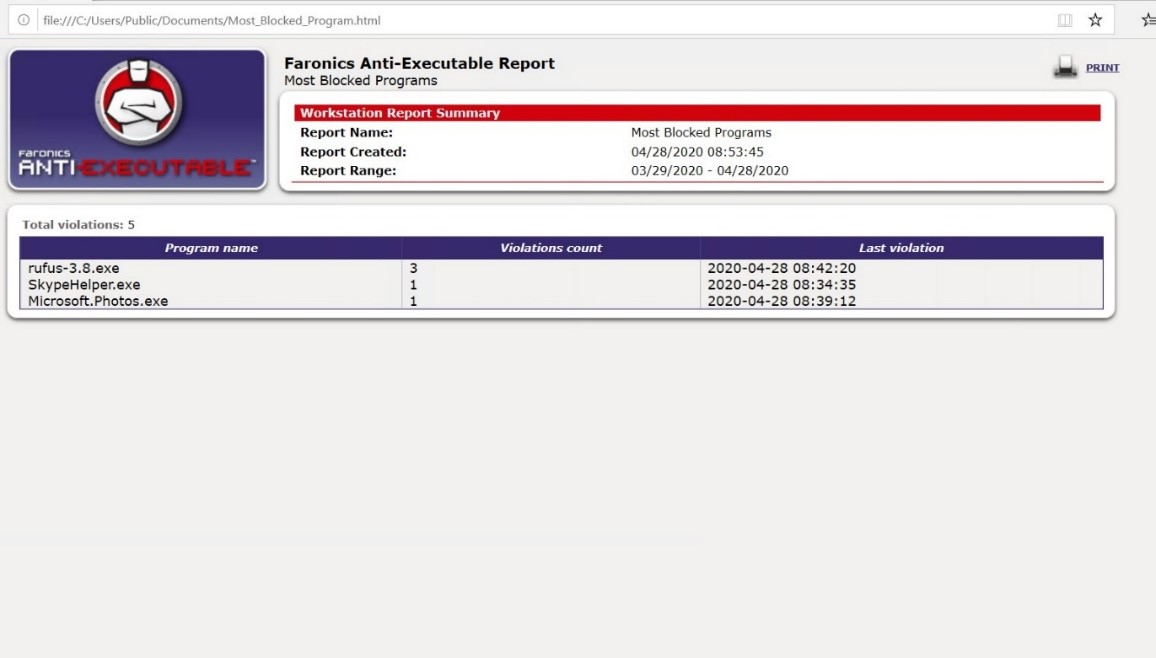

“Report” tabında belirlenen tarihler arasındaki en fazla bloklanan programların listesini bize rapor olarak sunar. Tarih aralıklarını seçip “Generate” butonuna tıklayınca rapor gelmektedir.

“Most Blocked Programs” raporu şu şekildedir:

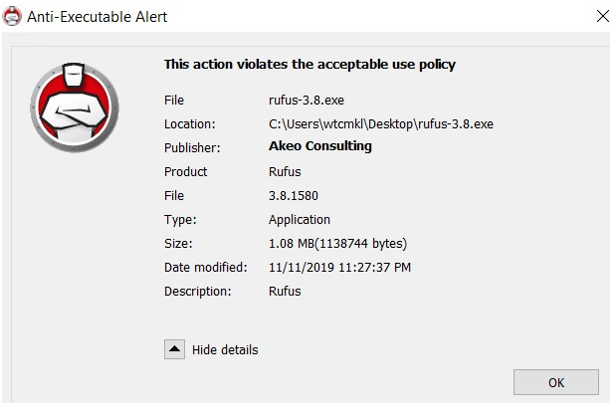

Bloklanmış bir program çalıştırıldığında aşağıdaki gibi bir ekran görüntüsü ile karşılaşılır:

.png)