Aruba Controller Üzerinde Mac Filter ile Kural Yazılması

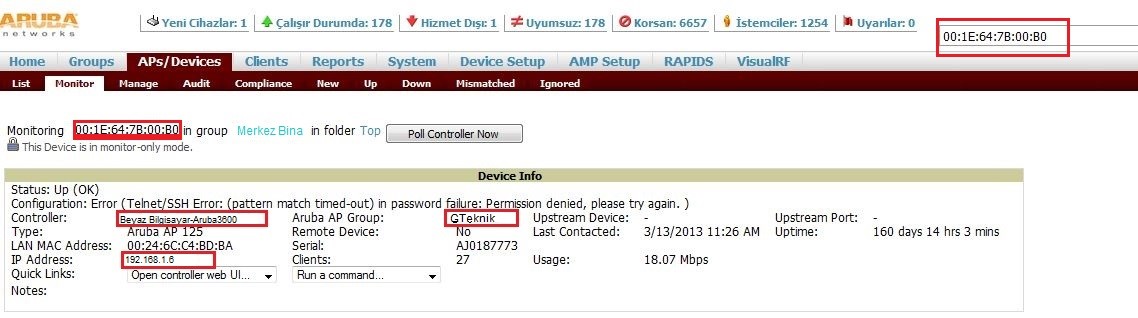

Öncelikle filtreleme yapacağımız mac adresinin bağlı olduğu profili tespit etmemiz gerekiyor. Bunun için controller üzerinden ya da AirWave üzerinden ilgili mac adresini search ederek durumu hakkında bilgi sahibi oluyoruz. Çünkü bağlı olduğu AP, AP’nin AP Grubu ve AP Grubun kullandığı AAA Profile bizim için gerekli. Ayrıca Kural yazmak için Polcy, User Role ve User Rule tanımlamalarına ihtiyacımız var. Bunların hepsi birer obje niteliğinde. Öncelikle Policy tanımını yapıyoruz burada erişim kısıtlamalarımızı belirliyoruz.

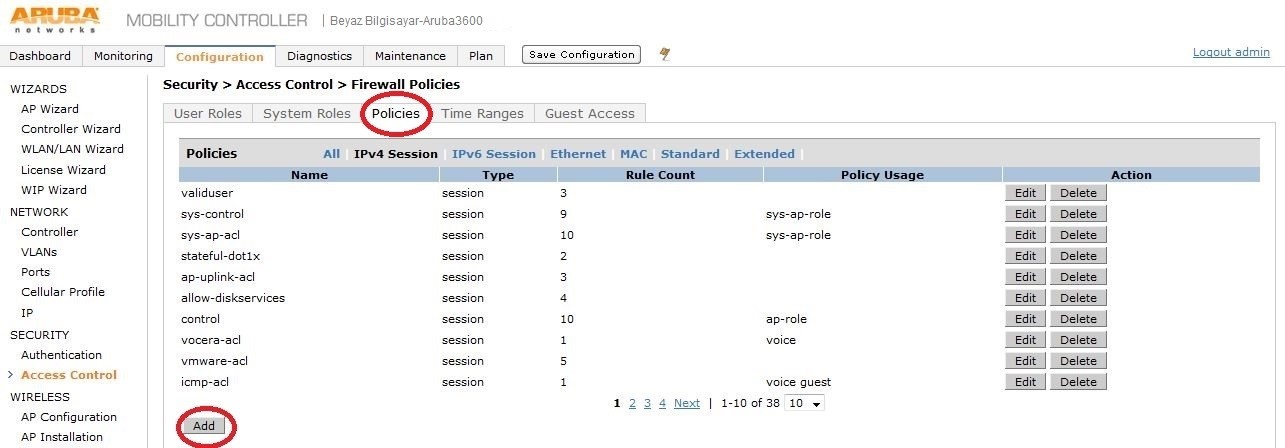

Security > Access Control > Firewall Policies

Sekmelerini takip ederek policy tanımı yapıyoruz.

Örnekte “Policy For Test” adında bir kural oluşturuldu ve sadece dhcp erişimine ve 192.168.1.6 ip adresine servis kısıtlaması olmaksızın erişim verildi. Daha sonra Security > Access Control > User Roles sekmesinden User Role ekliyoruz.

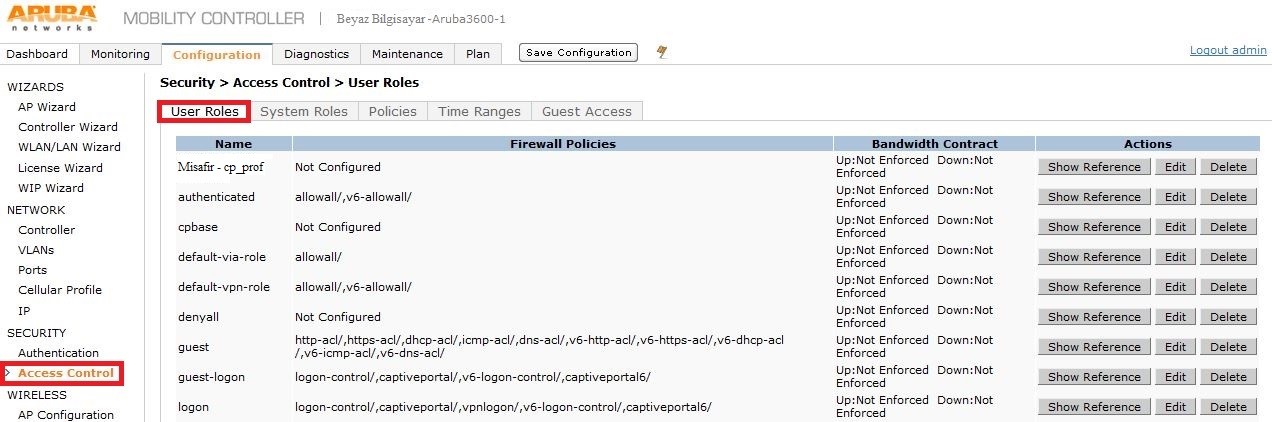

İlgili sekmede add butonu kullanarak rolümüzü oluşturuyoruz.

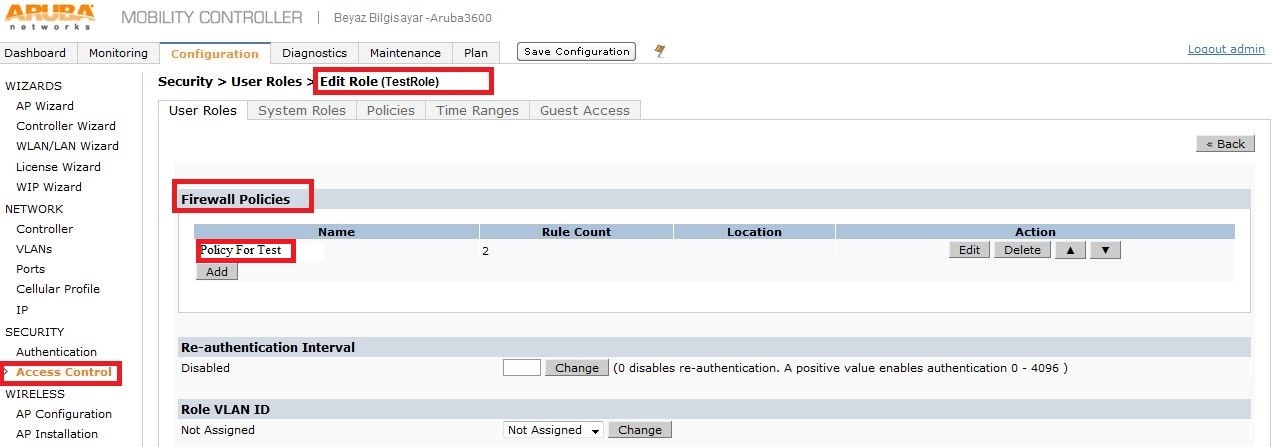

Örnekte görüldüğü gibi “TestRole” adında bir rol eklendi ve içeriğe daha önceden oluşturduğumuz “Policy For Test” adındaki policy dahil edildi.

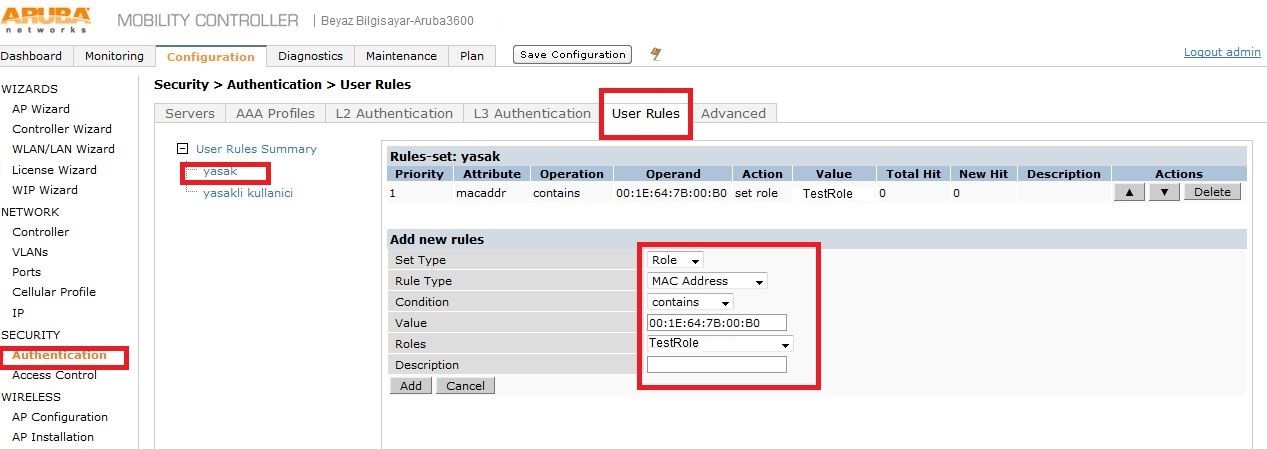

Son olarak ise User Rule oluşturmamız gerekiyor. Security > Authentication > User Rules

Sekmeleri takip edilerek “Yasak” adında bir User Rule oluşturuluyor. Ve yine burada ilgili mac adresi rule içeriğine dahil ediliyor ve tanımlanan bu mac için role ataması daha önceden tanımladığımız “TestRole” oluyor.

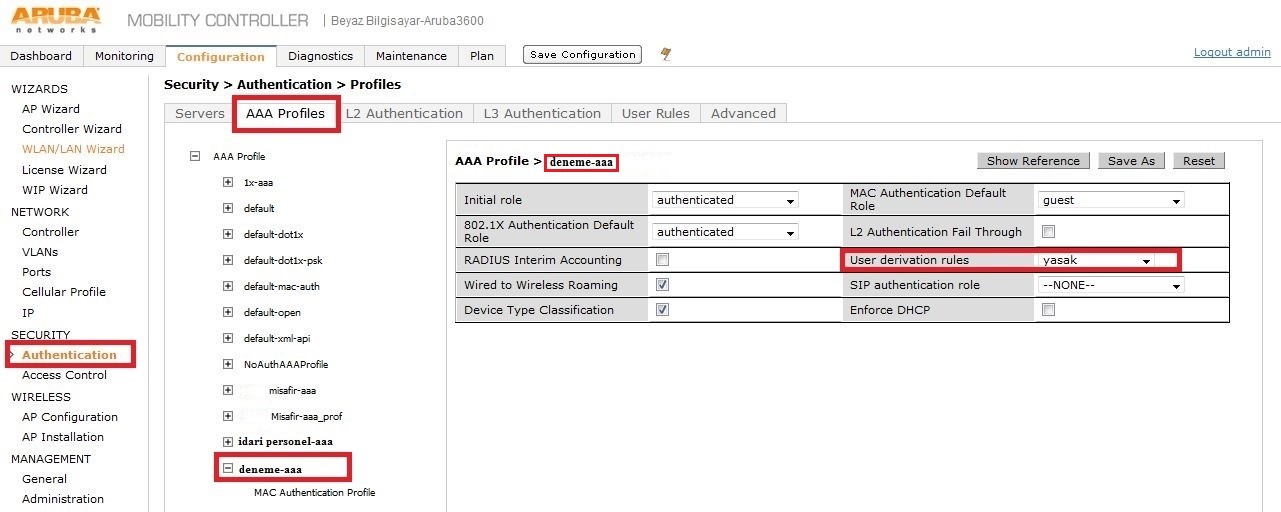

Artık SSID çıkışlarında kullanabileceğimiz bir User Rule tanımlamamız var. Geriye sadece bu Rule’nin AP Gruplarında kullanılan AAA Profile altında seçmemiz kalıyor.

AirWave üzerinde monitör edildiğinde kullanıcı “GTeknik” Grubunda. Biz de “GTeknik” AP Grubunun içerisinde yayınlanan SSID’ler içerisinde, hangi SSID üzerinde bu kısıtlamaları yapacaksak o SSID’nin AAA Profilinde oluşturmuş olduğumuz User Rule tanımını seçiyoruz.

İlgili AAA Profile (“deneme-aaa”) içerisinde User Derivation Rules kısmında “yasak” adında oluşturduğumuz User Rule seçiliyor.

Tüm bu işlemleri yaptıktan sonra Pencerenin üst kısmındaki Save Configuration butonuna basmayı unutmayınız.

.png)

ISA/IEC 62443 Endüstriyel Otomasyon ve Kontrol Sistemlerinin Güvenliği Hizmeti

ISA/IEC 62443 Endüstriyel Otomasyon ve Kontrol Sistemlerinin Güvenliği Hizmeti