Bilgi ve İletişim Güvenliği Rehberi Nedir ?

Bilgi sistemlerinde karşılaşılan güvenlik risklerinin belirtilen kapsam doğrultusunda azaltılması, olası bir veri kaybının ya da milli güvenliği tehdit edebilecek kritik türdeki verilerin korunması kapsamında Kamu kurumları ile kritik türdeki veri tarafında hizmet veren işletmelerce uyulması gereken güvenlik adımlarını belirlemek için Bilgi ve İletişim Güvenliği Tedbirlerini içeren Cumhurbaşkanlığı Genelgesi yayımlanmıştır. Bilgi ve İletişim Güvenliği tedbirlerini içeren 06.07.2019 tarih ve 2019/12 sayılı Cumhurbaşkanlığı Genelgesi doğrultusunda Türkiye Cumhuriyeti Cumhurbaşkanlığı Dijital Dönüşüm Ofisi (DDO) tarafından Bilgi ve İletişim Güvenliği Rehberi hazırlama çalışmaları tamamlanmış ve 24.07.2020 tarihinde onaylanmıştır.

REHBER KAPSAMI

Rehber kurum ve kuruluşlar (bilgi işleme sahip) ile kritik altyapı hizmeti veren işletmeleri kapsamaktadır.

REHBER İÇERİĞİ

-Bilgi ve İletişim Güvenliği Rehberi Uygulama Süreci

-Varlık Gruplarına Yönelik Güvenlik Tedbirleri

-Uygulama ve Teknoloji Alanlarına Yönelik Güvenlik Tedbirleri

-Sıkılaştırma Tedbirleri

REHBER UYUM PLANI

24 Aylık Uyum Süreci

Kurum ve kuruluşlar için 24 aylık bir uyum süresi tanımlanmıştır. Tedbir seviyelerine göre uyum süreleri aşağıda verildiği gibidir:

1. Seviye Tedbirler: 6-18 Ay

2. Seviye Tedbirler: 6-21 Ay

3. Seviye Tedbirler: 6-24 Ay

REHBER UYGULAMA SÜRECİ

Rehberin yayımlanmasından sonra aşağıda verilen başlıkların tanımlanması için 6 aylık bir süre verilmektedir.

-Varlık gruplarının ve kritiklik derecesinin belirlenmesi

-Mevcut durum ve boşluk analizinin gerçekleştirilmesi

-Rehber uygulama yol haritasının oluşturulması

PLANLAMA

Varlık Grupları ve Kritiklik Derecelerinin Belirlenmesi: Kurumda bulunan aşağıdaki varlık grupları belirlenir.

-Ağ ve Sistemler

-Uygulamalar

-Taşınabilir Cihaz ve Ortamlar

-Nesnelerin İnterneti

-Fiziksel Mekanlar

-Personel

Varlık grubu sahipleri, sistem yöneticileri, geliştiriciler ve yöneticiler gibi varlık grubu ile etkileşim içinde bulunan kişiler belirlenir. Belirlenen kişilere anket yapılır ortak karar alınana kadar anket tekrarlanır. Devamında alınan ortak karar neticesinde varlık gruplarının kritiklik derecesi belirlenir.

Mevcut Durum ve Boşluk Analizi: Mevcut durum analizinde belirlenen varlık gruplarına bilgi güvenliğini sağlamak amacıyla ne tür tedbirler uygulandığı tespit edilir. Bu aşamada aşağıda verilen yöntemler kullanılabilir. Daha sonrasında boşluk analizi yapılır.

-Teknik Çalışma

-Toplantı

-Otomatik Araç ile Durum Tespiti

-Dokümantasyon İnceleme

Boşluk analizinde ise her bir varlık grubu için rehber içeriğinde yer alan tedbirlerden uygulanmayanlar belirlenir.

Rehber Uygulama Yol Haritasının Belirlenmesi: Kurum ve kuruluşlar, mevcut durum ve boşluk analizi çalışmalarını göz önünde bulundurarak rehbere uyum sağlamak amacıyla bir yol haritası oluşturmalıdır. Yol haritası belirlemede ki takip edilmesi önerilen adımlar aşağıda verildiği gibidir:

-2-3 aylık dönemlerde geliştirilmek üzere iş paketleri belirlenir.

-Personel, bütçe ve fiziksel ortam başlıklarında kaynak tahsis planlanması yapılır.

-Personele rehberde yer alan sorumluluk atama matrisine uygun olarak rolleri ve görevlerin bildirilir.

-Personele yetkinlik kazandırmak için eğitim ve çalıştaylar düzenlenir.

BİLGİ VE İLETİŞİM GÜVENLİĞİ TEDBİRLERİNİN UYGULANMASI

Varlıkların riskine göre rehberde yer alan tedbir seviyeleri belirlenip uygulanır.

-Kritiklik Derecesi 1. Seviye: 1. Seviye tedbirler uygulanır.

-Kritiklik Derecesi 2. Seviye: 1. Seviye ve 2. Seviye tedbirler uygulanır.

-Kritiklik Derecesi 3. Seviye: 1. Seviye, 2. Seviye ve 3.Seviye tedbirler uygulanır.

Rehberin 4. bölümünde, rehberin 3. Bölümündeki varlık gruplarıyla ilgili uygulama ve teknoloji alanına yönelik güvenlik tedbirleri, 5. bölümde ise sıkılaştırma tedbirleri yer almaktadır. 3. bölümdeki varlık gruplarına 4. Ve 5. bölümdeki tedbirler uygulanırken ilgili –yapıya uygun- alt başlıklar seçilmelidir.

DEĞİŞİKLİK YÖNETİMİ

Değişiklik yönetiminde aşağıda verilen değişiklikler dikkate alınır. Uygulanacak faaliyetler bu kapsamda belirlenir.

-Bilgi ve İletişim Güvenliği Rehberi

-Kurumun Varlık Grupları

-Varlık grubu ile ilgili teknoloji alanları

-Varlık gruplarını etkileyen mevzuat, standart ya da ikincil düzenlemeler

KONTROL ETME VE ÖNLEM ALMA

Rehberde yer alan tedbirlerin uygulanma sürecinde rehber uygulama yol haritasına uygun olarak ilerlenip ilerlenmediği kontrol edilir. Bu süreçte durumun analizini içeren yol haritası ilerleme raporu oluşturulur. Raporda yol haritasında yürütülen çalışmalar, planlanan hedeflerden sapmalar ve sorun ve riskler ile alınan önlemler hakkında bilgiler içermelidir.

DENETİM

Kurum ve kuruluşlar rehberde yer alan tedbirlere uyum sağladıktan sonra yılda en az 1 kez bilgi ve iletişim güvenliği denetimini iç denetim yolu veya hizmet alımı ile gerçekleştirmelidir. Denetim faaliyetleri Dijital Dönüşüm tarafından hazırlanacak Bilgi ve İletişim Güvenliği Denetim Rehberi esas alınarak yürütülmelidir.

Bilgi ve iletişim güvenliği denetim rehberi kurum ve kuruluşların bilgi ve iletişim güvenliği rehberine uyumluluğunu denetlemek amacıyla yayınlanmış bir rehberdir. Bilgi ve İletişim Güvenliği Rehberi ve Denetim Rehberi dokümanlarına buradan ulaşabilirsiniz.

Bilgi ve İletişim Güvenliği Rehberi’nde gerçekleştirilecek herhangi bir değişikliğin gerektirdiği durumlar dâhil olmak üzere ihtiyaçlar ve değişen şartlar göz önünde bulundurularak Denetim Rehberi DDO tarafından güncellenecektir. Denetim Rehberi’nin güncel sürümüne buradan ulaşabilirsiniz.

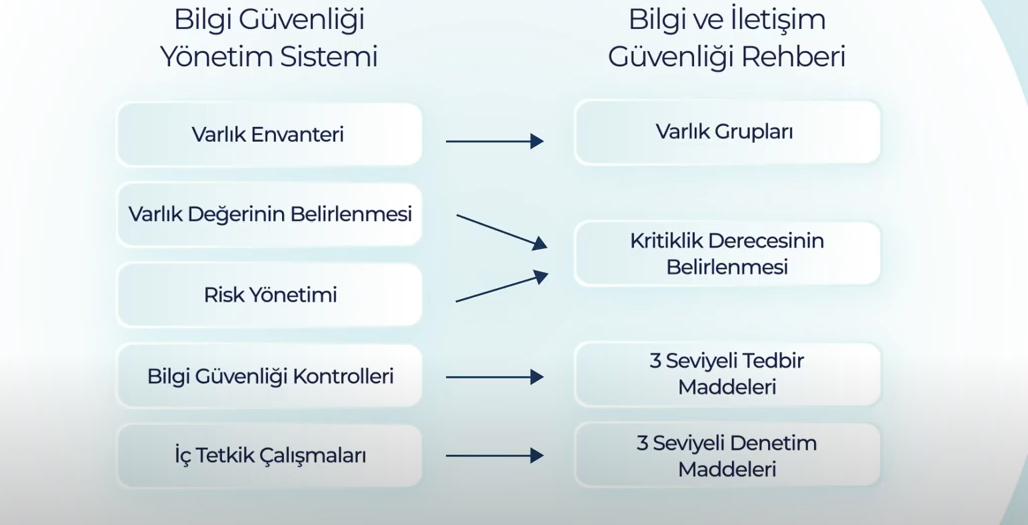

BGYS REHBER ARASINDAKİ İLİŞKİ

Kurum ve kuruluşlar bilgi güvenliği yönetim sistemlerini rehbere uyumlu hale getirerek daha güçlü ve sağlam bir BGYS elde etmiş olacaklardır.

Yazar: Nazlıcan Tanın / BeyazNet Bilgi Sistemleri Denetim Uzmanı

.png)