Checkpoint İle FortiGate VPN Nasıl Yapılır?

fortigate-ve-checkpoint ngx

Bu makalede FortiGate Firewall ve Checkpoint NGX arasında IPSec VPN tünel konfigürasyon anlatmaktadır.

Network Topolojisi

Bir FortiGate birimi uzak bir VPN peer’dan bağlantı isteği aldığında güvenli bir bağlantı oluşturmak ve VPN peer’ı onaylamak için “IPSec Phase 1” parametrelerini kullanır. Daha sonra eğer firewall kuralı bağlantıya izin verirse FortiGate birimi tüneli “IPSec Phase 2” parametrelerini kullanarak oluşturur ve firewall şifreleme kuralını uygular. Anahtar yönetimi, kimlik denetimi ve güvenlik hizmetleri dinamik olarak IKE protokolü aracılığıyla görüşülür.

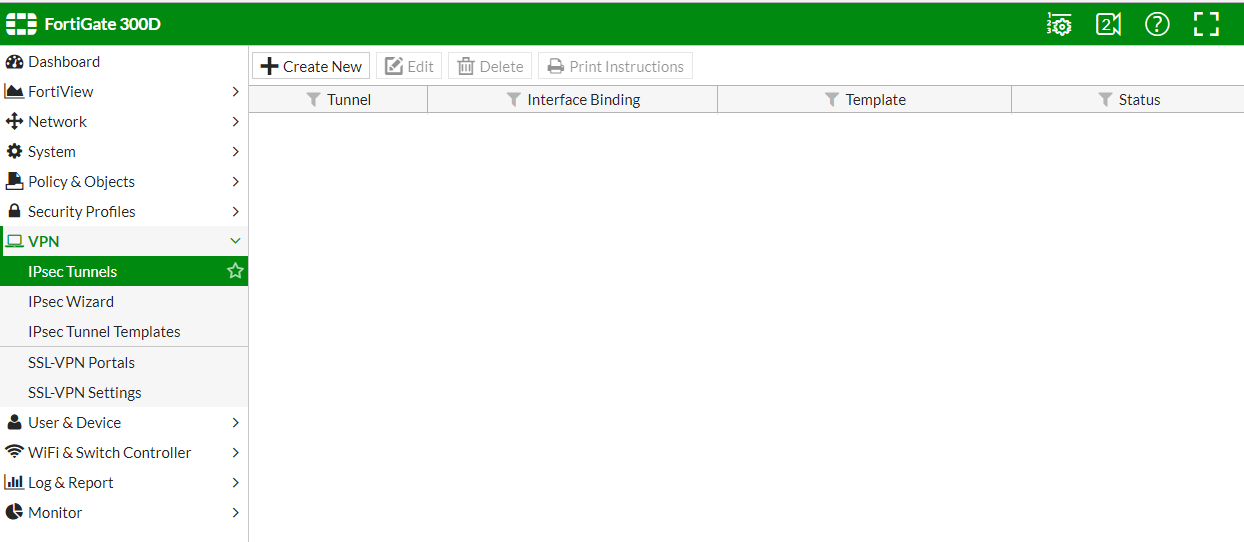

Fortigate IPSec VPN Konfigürasyon

“VPN” sekmesi içinde bulunan “IPsec Tunnels” seçeneğine altında bulunan sayfada “Create New” ile yeni bir ipsec vpn oluşturulur.

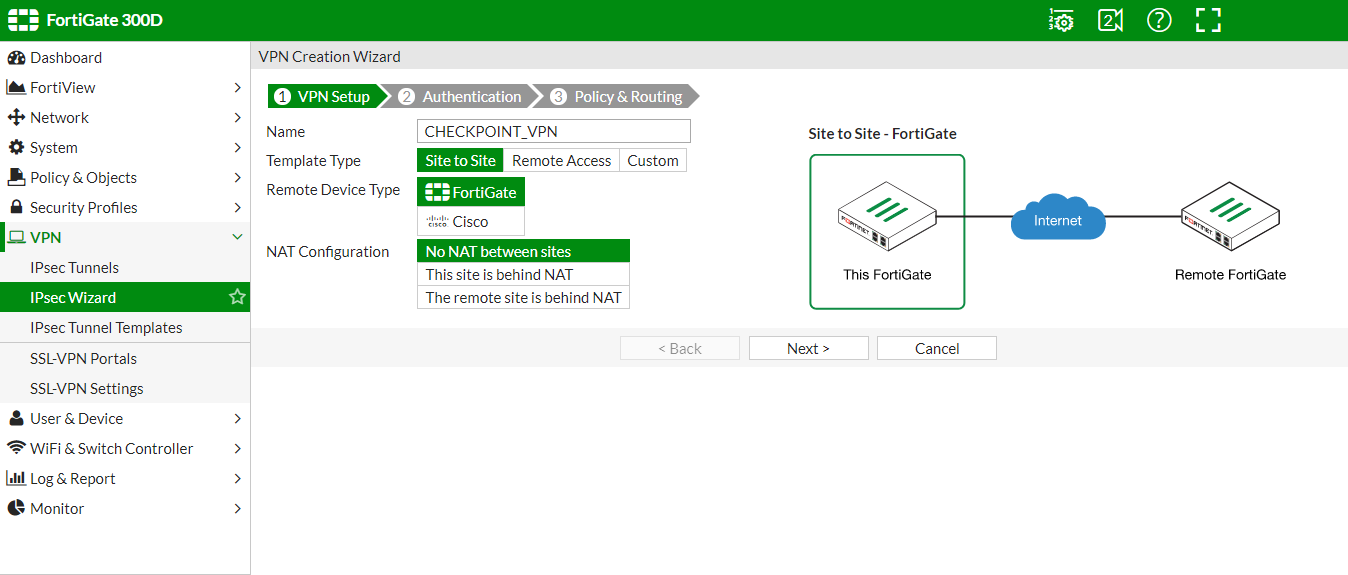

Açılan sayfada vpn için bir isim belirleyip “Template Type” olarak “Custom” ile devam ediyoruz.

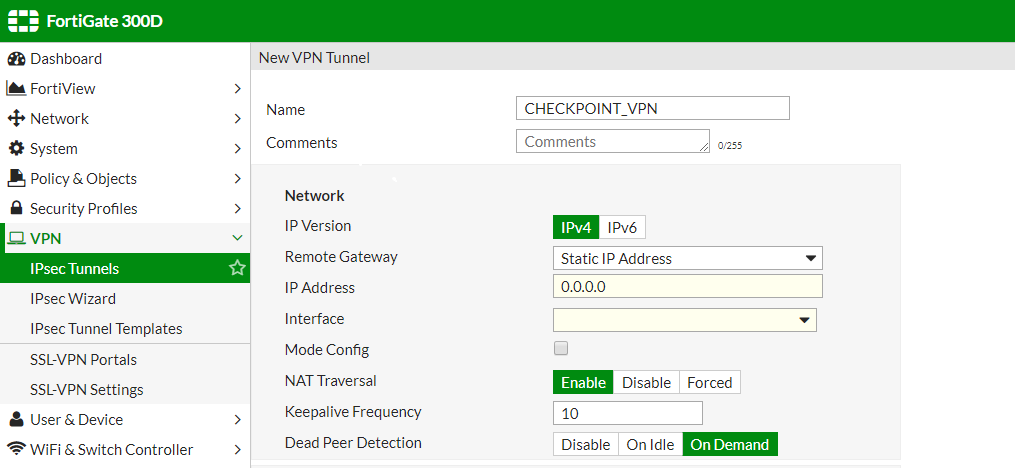

Gelen sayfanın “Network” konfigürasyon kısmında “IP Address(0.0.0.0)” bölümünü vpn yapmak istediğimiz lokasyonun public ipsini yazıyoruz. “Interface” bölümünde ise bizim internetimizin bağlı olduğu interfacemizi seçiyoruz. “NAT Traversal” “Enable”,“Dead Peer Detection” “On Demand”seçilir.

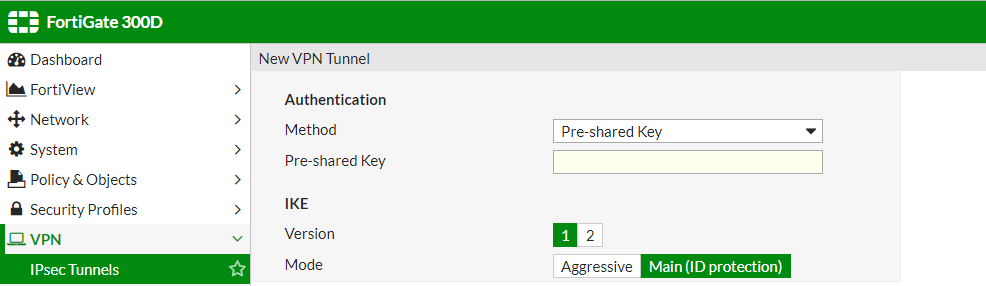

“Authentication” kısmında “Pre-shared key” bölümüne her iki cihazda da gireceğimiz kendi belirlediğimiz en az 6 karakterli bir key giriyoruz. “Mode”,“Main(ID Protection)” seçilmeli.

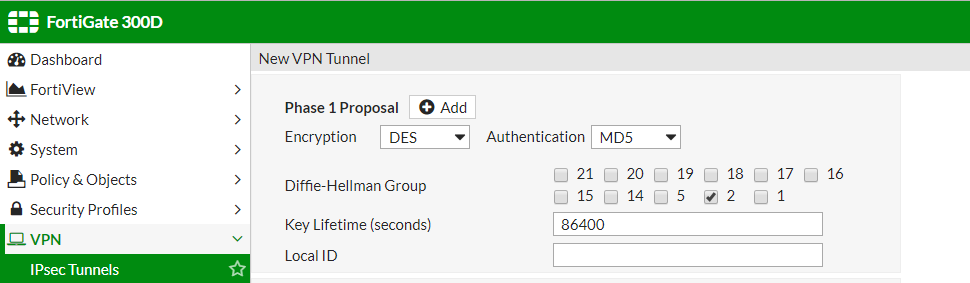

“Phase 1 Proposal” ayarlarında “Encryption” olarak “DES – MD5”,”Diffie – Helman Group” “2” ve “Key Lifetime(seconds)” “86400” olarak ayarlanmalı.

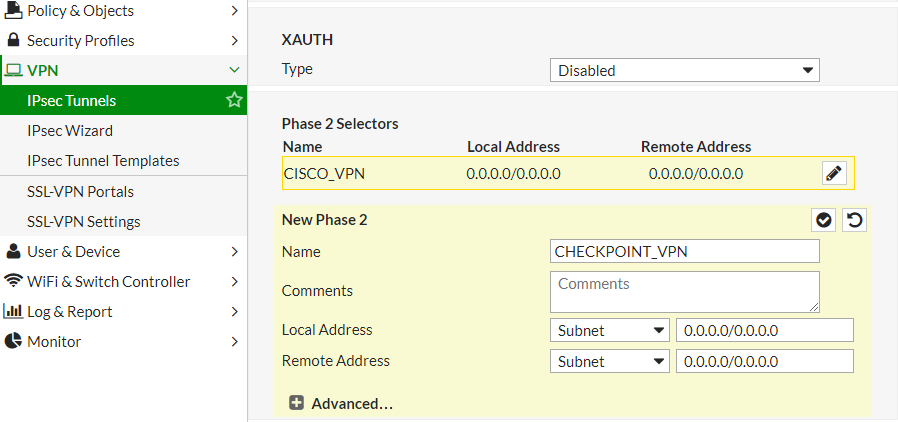

“XAUTH” “Disabled” kalmalı. “Local Address” bölümünde Fortigate üzerin de vpn için kullanılacak adres bloğunu,”Remote Address” bölümünde ise “Checkpoint” üzerinde vpn için kullanılacak adres bloğunuz yazmamız gerekiyor. “Advanced” ile Phase 2 ayarlarının geri kalan kısmını yapabiliriz.

Temel faz 2 ayarları IPSec faz 2 parametrelerini faz 1 konfgürasyonu ile birleştirir ve VPN tünelin uzak uç noktasını belirler.

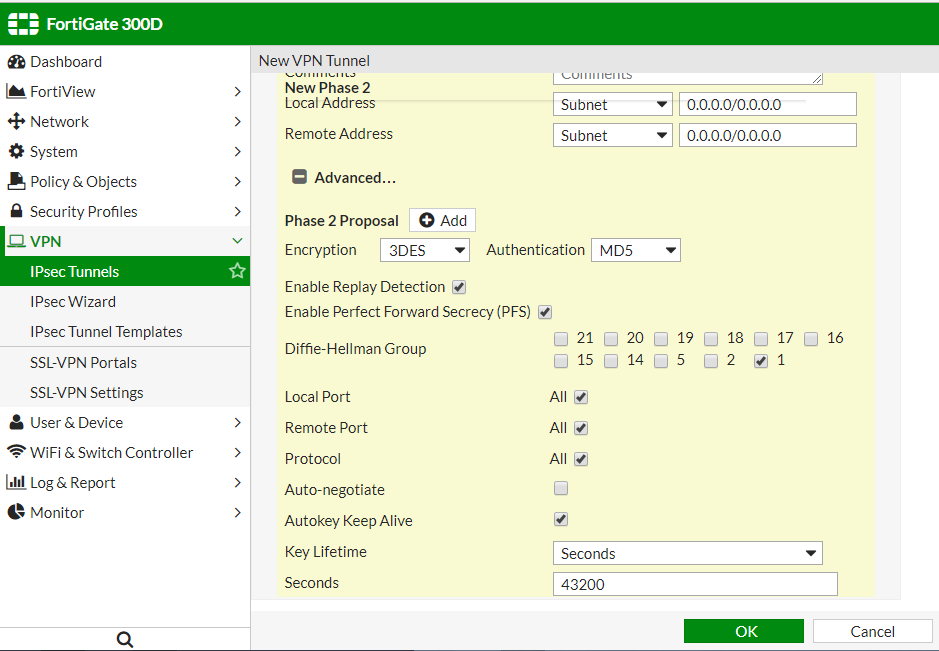

“Phase 2 Proposal” kısmında “Encryption” olarak “3DES – MD5”,”Diffie – Helman Group” “2”,”Seconds” “43200” olarak ayarlanmalı.

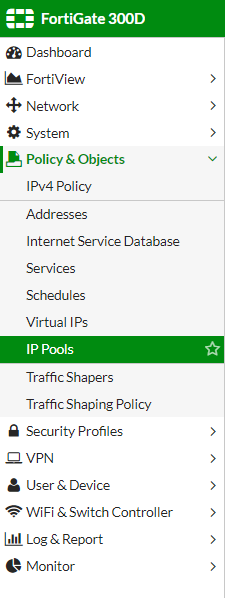

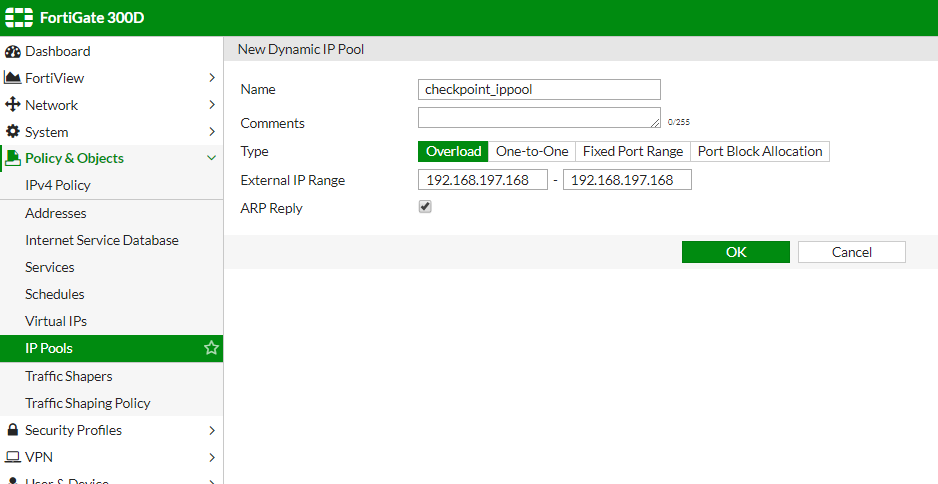

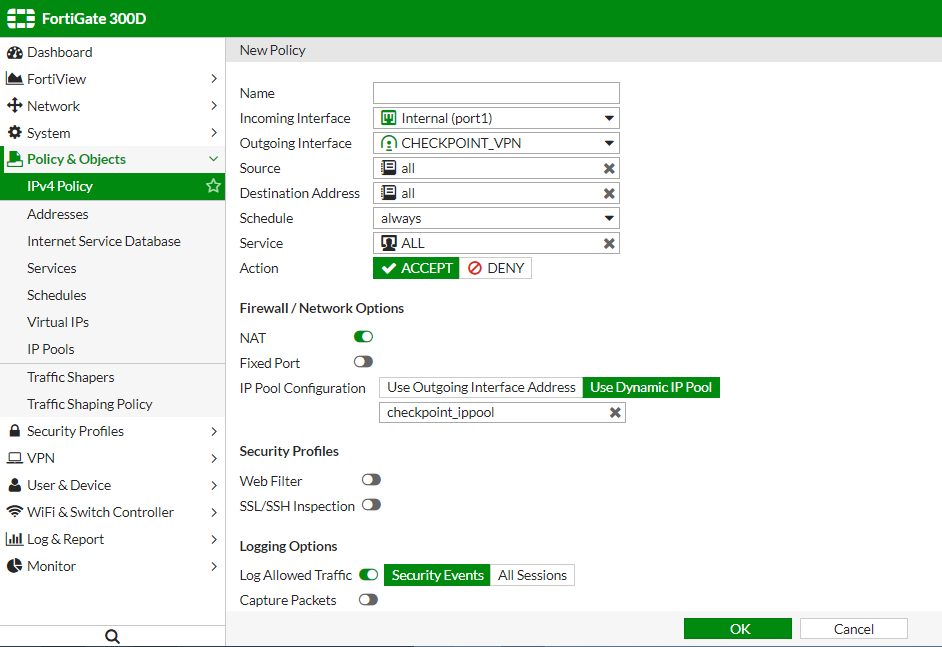

Checkpoint cihazı VPN peer’ların sadece Fortigate public IP adresinden bağlanmasına izin verir. Bu yüzden “ip pool” oluşturmamız gerekir.

Firewall > Virtual IP > IP Pool sekmesinde “Create New” seçin.

Açılan sayfada ip pool için bir isim veriyoruz ve “External IP Range” kısımlarını Checkpoint cihazının public ipsi ile dolduruyoruz.

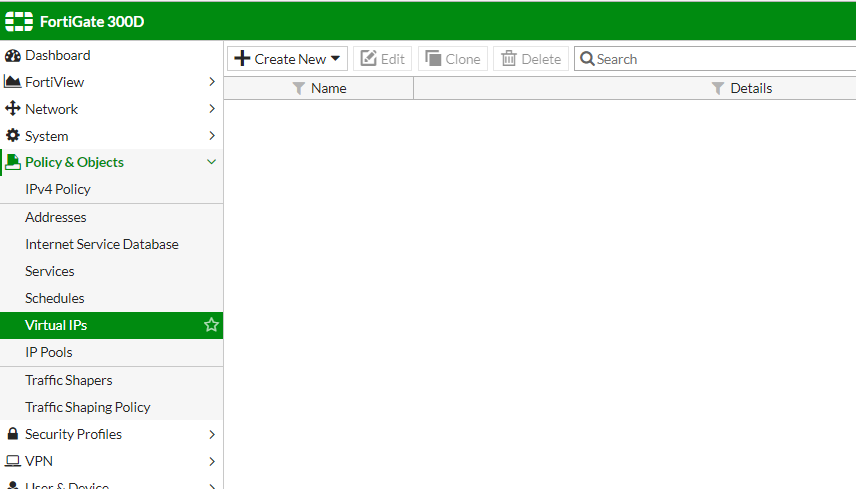

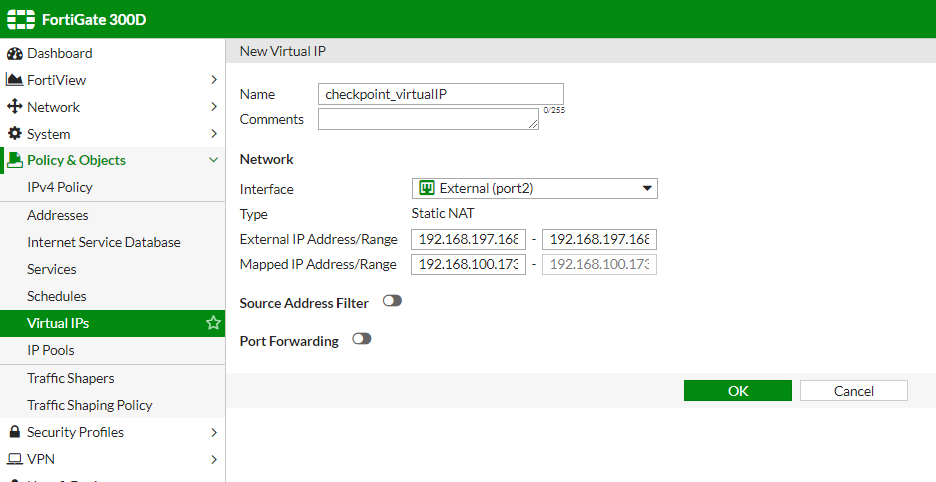

Checkpoint cihazı VPN peer’ların sadece Fortigate public IP adresinden bağlanmasına izin verdiği için ayrıca “Virtual IP” oluşturmak gerekiyor.

“Interface” vpn için seçmiş olduğumuz internetin bağlı bulunduğu interface,“External IP Address/Range” kısmını Checkpoint public ip adresi,” Mapped IP Address/Range” kısmına ise Fortigate bağlı olan sanal IP adresi yazılır.

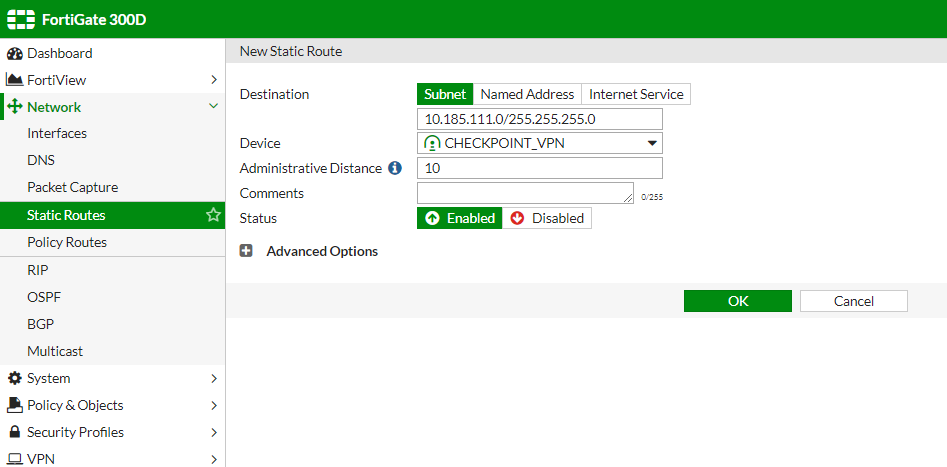

Son olarak vpn’e doğru static route yazılması gerekiyor.

“Destination” Checkpoint arkasında ki network. “Device” ise oluşturmuş olduğumuz vpn.

Vpn ayarlarından sonra policy yazmamız gerekiyor.

“Policy & Objects” sekmesi altında bulanan “IPv4 Policy” kısmından “Create New” ile yeni bir policy oluşturuyoruz.

Checkpoint üzerinde bulunan networkün Fortigate üzerinde ki networke erişebilmesi için ve Fortigate üzerinde bulunan networkün Checkpoint üzerinde ki networke erişebilmesi için 2 kural yazmamız gerekiyor.

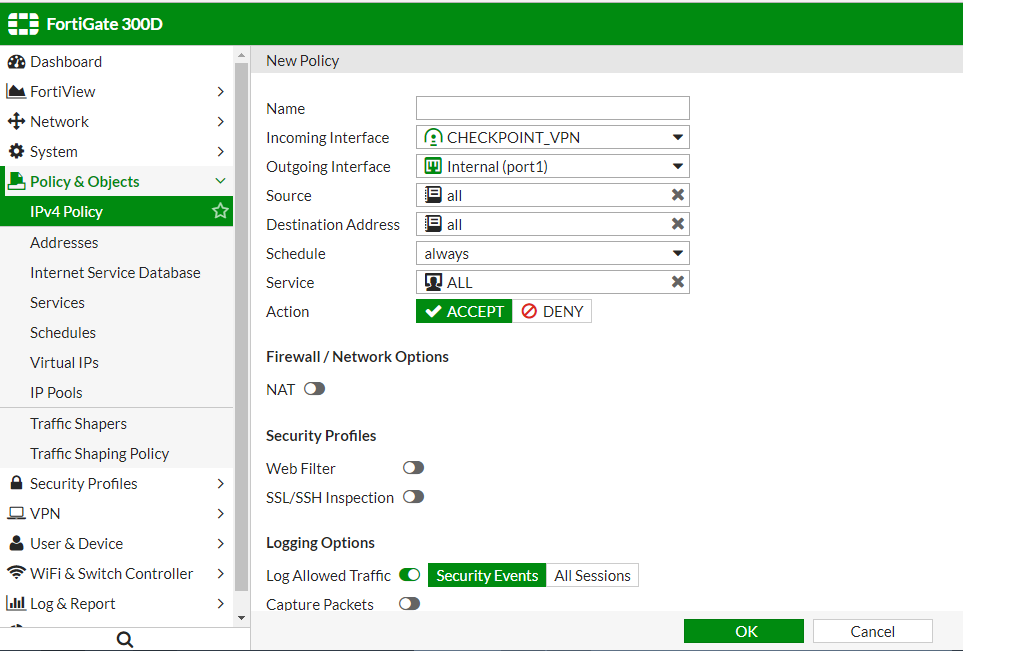

Vpn üzerinden gelen networkün Fortigate’ye erişmesi için yazılacak policy:

Fortigate üzerinde tanımlı networkün vpn’e erişmesi için yazılacak policy:

.png)