Cisco Pix İle FortiGate Arasında VPN Nasıl Yapılır?

Fortigate ve Cisco-Pix VPN

Bu makalede FortiGate Firewall ve Cisco Pix arasında IPSec VPN tüneli kurmayı anlatmaktadır.

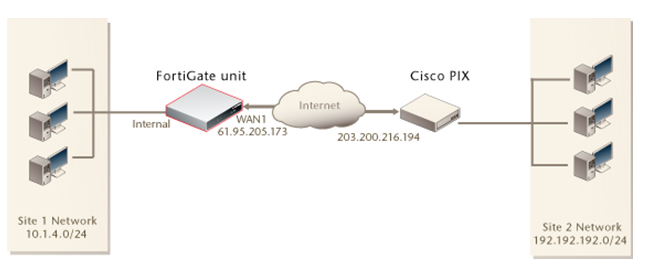

Network Topolojisi

Fortigate IPSec VPN Konfigürasyon

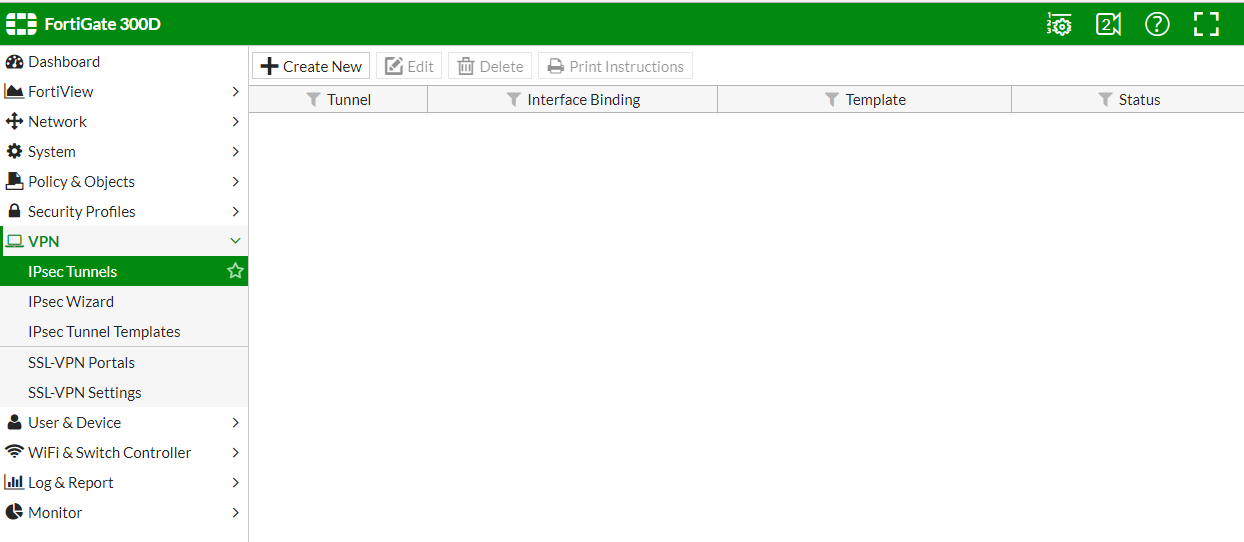

“VPN” sekmesi içinde bulunan “IPsec Tunnels” seçeneğine altında bulunan sayfada “Create New” ile yeni bir ipsec vpn oluşturulur.

Açılan sayfada vpn için bir isim belirleyip “Template Type” olarak “Custom” ile devam ediyoruz.

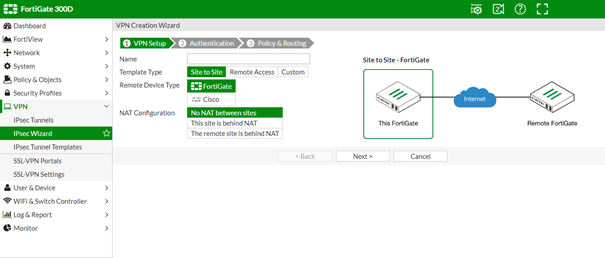

Gelen sayfada öncelikle “Enable IPsec Interface Mode” tiki kaldırılmalı. “Network” konfigürasyon kısmında “IP Address(0.0.0.0)” bölümünü vpn yapmak istediğimiz lokasyonun public ipsini yazıyoruz. “Interface” bölümünde ise bizim internetimizin bağlı olduğu interfacemizi seçiyoruz. “NAT Traversal” ve “Dead Peer Detection” seçenekleri “Disable” seçilir. “Authentication” kısmında “Pre-shared key” bölümüne her iki cihazda da gireceğimiz kendi belirlediğimiz en az 6 karakterli bir key giriyoruz. “Mode”,“Main(ID Protection)” seçilmeli.

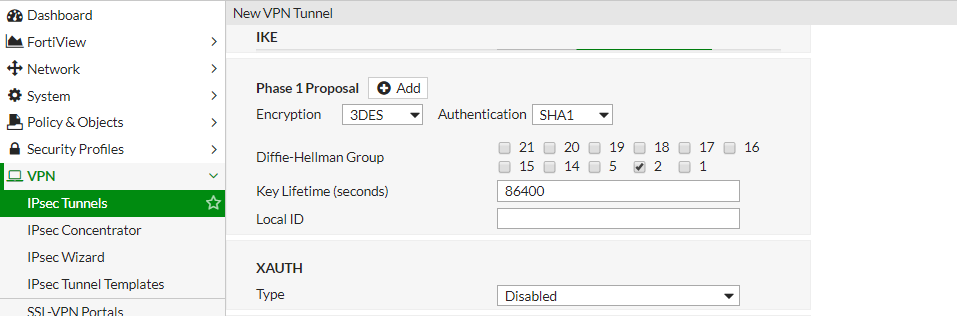

“Phase 1 Proposal” ayarlarında “Encryption” olarak “3DES – SHA1”,”Diffie – Helman Group” “2” ve “Key Lifetime(seconds)” “86400” olarak ayarlanmalı. “XAUTH” “Disabled” kalmalı.

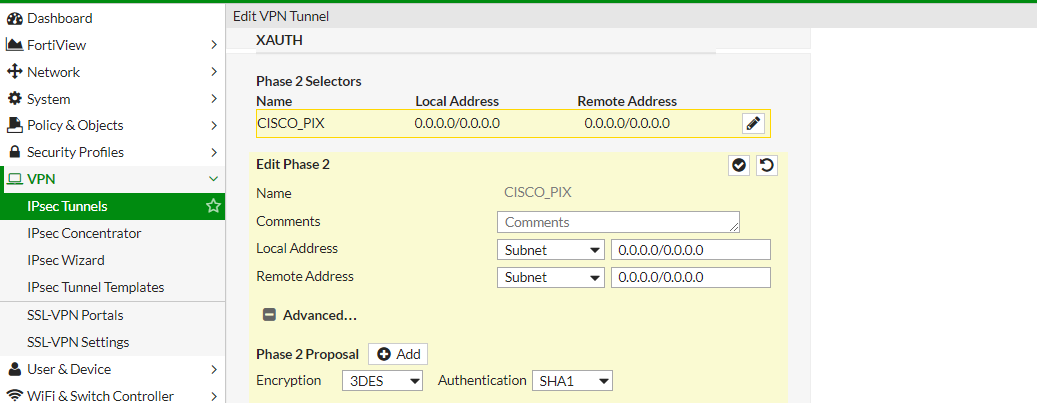

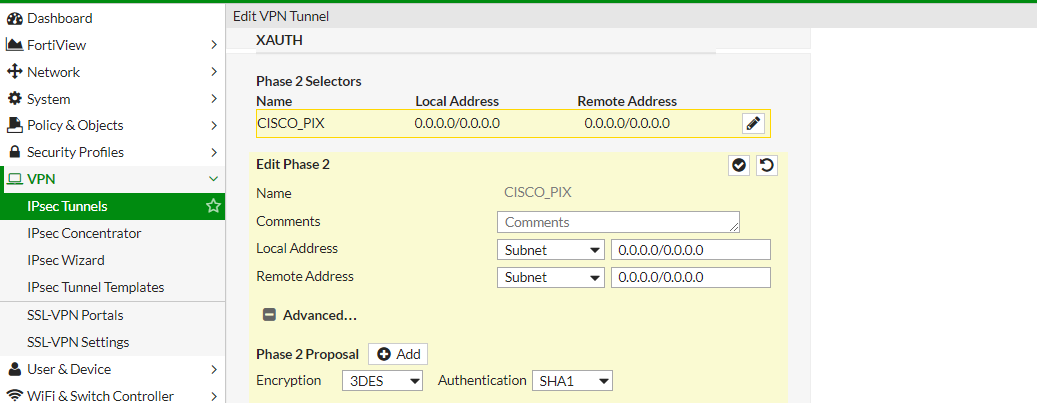

“Local Address” bölümünde Fortigate üzerin de vpn için kullanılacak adres bloğunu,”Remote Address” bölümünde ise “Cisco” üzerinde vpn için kullanılacak adres bloğunuz yazmamız gerekiyor.

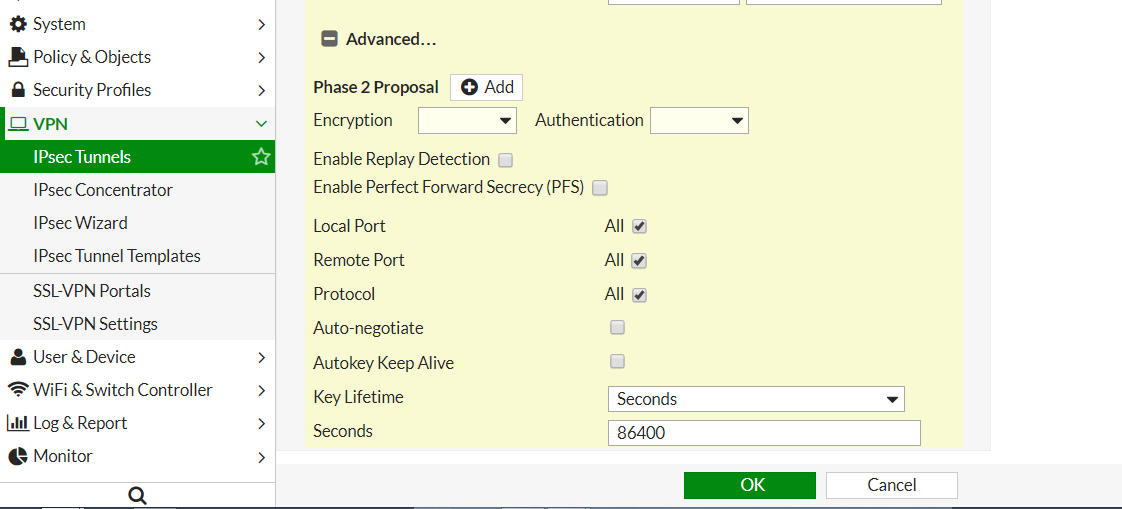

“Advanced” ile Phase 2 ayarlarının geri kalan kısmını yapabiliriz.

“Phase 2 Proposal” kısmında “Encryption” olarak “3DES – SHA1”olarak ayarlanmalı.

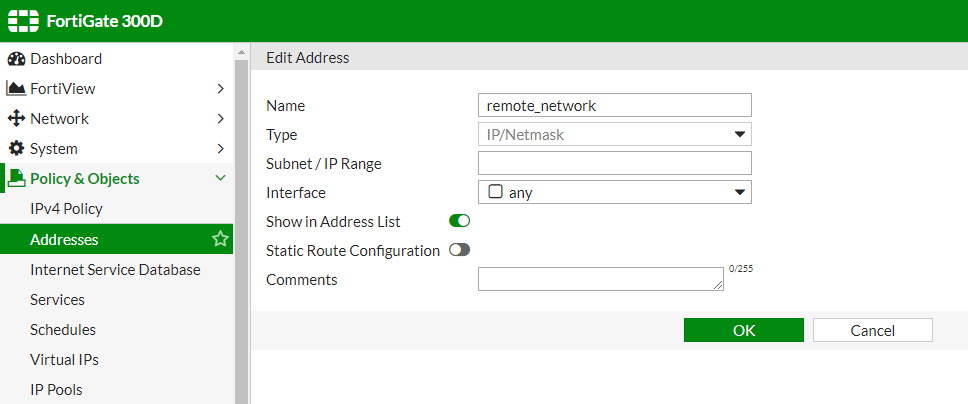

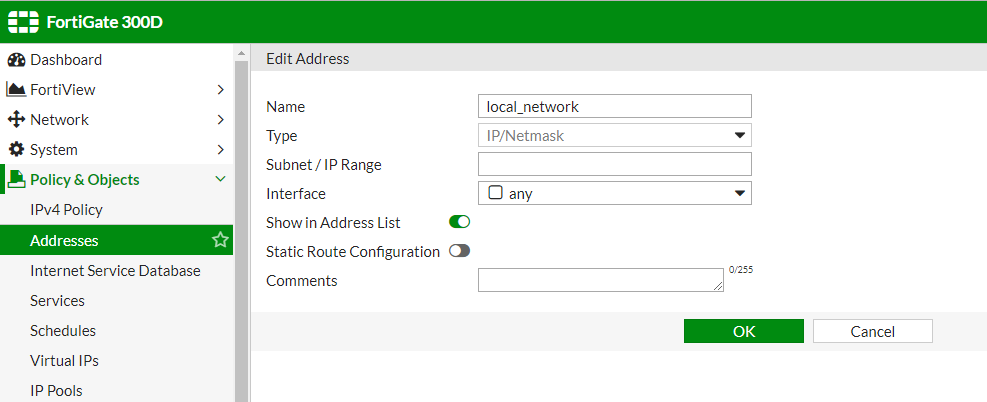

Vpn ayarlarından sonra adres oluşturmamız gerekiyor.

“Policy Objects Address” “Create New” ile yeni bir adres oluşturabiliriz.

“Subnet/IP Range” vpn ile erişmek istediğimiz ip/ip bloğunu yazıyoruz.

“Subnet/IP Range” Fortigate’ye bağlı olan ip/ip bloğunu yazıyoruz.

Bütün ayarlarımızdan sonra vpn için policy oluşturabiliriz.

“Policy Objects IPv4” “Create New” ile yeni bir policy oluşturabiliriz.

“Incoming Interface” vpn içine giren networkün bağlı olduğu interface.

“Outgoing Interface” vpn için kullanmış olduğumuz internetin bağlı olduğu interface.

“Source” bu kısımda Internal Interface bağlı olan network adresi/adresleri seçilir. “All” da seçilebilir ya da adres oluşturup oluşturduğumuz adreside(local_network) seçebiliriz.

“Destination” bu kısımda “All” da seçilebilir ya da adres oluşturup oluşturduğumuz adreside(remote_network) seçebiliriz.

“Action” kısmında “IPsec” seçilir, “VPN Tunnel” olarakta oluşturmuş olduğumuz vpn’i seçiyoruz.

“Allow traffic to be initiated from the remote site” remote networkün Fortigate’ye erişmesi için enable edilmeli. “OK” ile policy tamamlanır.

Cisco Cihazını Konfigüre Etme

Cisco PIX Phase 1’i konfigüre etmek için aşağıdaki komutları girin:

isakmp enable outside

isakmp key ******* address 61.95.205.173 netmask 255.255.255.255

isakmp policy 1 authentication pre-share

isakmp policy 1 encryption 3des

isakmp policy 1 hash sha

isakmp policy 1 group 2

isakmp policy 1 lifetime 86400

Cisco PIX Phase 2’i konfigüre etmek için aşağıdaki komutları girin:

crypto ipsec transform-set fortinet esp-3des esp-sha-hmac

crypto map test 10 ipsec-isakmp

crypto map test 10 match address BGLR

crypto map test 10 set peer 61.95.205.173

crypto map test 10 set transform-set fortinet

cryto map test interface outside

crypto map test 10 set security-association lifetime seconds 86400

Ek Cisco PIX Kuralları

Erişim kontrol listesini (access control list - ACL) istenen VPN trafiğine ayarlayın ve NAT’a geçin:

access-list BGLR permit ip 192.192.192.0 255.255.255.0 10.1.4.0 255.255.255.0

nat (inside) 0 access-list BGLR

sysopt connection permit-ipsec

VPN’i test etme:

VPN’i uzak ağdan adresleri ping’leyerek test edebilirsiniz. Ayrıca VPN çalışmasını onaylamak için aşağıdaki komutları kullanabilirsiniz:

diag vpn tunnel list

On the FortiGate unit, lists operating VPN tunnels

show crypto isakmp sa On the Cisco PIX appliance, shows the Phase 1 security associations

show crypto ipsec sa

On the Cisco PIX appliance, shows the Phase 2 security associations

Sorun Giderme FortiGate debug komutları

diag debug enable

diag debug appli ike 2

Phase 1 ve phase 2 görüşmelerini görüntüleyin

Cisco PIX debug komutları

debug crypto isakmp IKE olayları hakkındaki mesajları görüntüler.

debug crypto ipsec

IPSec olayları hakkındaki bilgiyi görüntüler.

.png)