Cisco VPN-3005 İle FortiGate Aradında VPN Nasıl Yapılır?

fortigate-ve-cisco-vpn-3005 Concentrator

Bu makalede FortiGate Firewall ve Cisco Systems VPN 3005 Concentrator arasında IPSec VPN tüneli kurmayı anlatmaktadır.

Network Topolojisi

Bir FortiGate birimi uzak bir VPN peer’dan bağlantı isteği aldığında güvenli bir bağlantı oluşturmak ve VPN peer’ı onaylamak için “IPSec Phase 1” parametrelerini kullanır. Daha sonra eğer firewall kuralı bağlantıya izin verirse FortiGate birimi tüneli “IPSec Phase 2” parametrelerini kullanarak oluşturur ve firewall şifreleme kuralını uygular. Anahtar yönetimi, kimlik denetimi ve güvenlik hizmetleri dinamik olarak IKE protokolü aracılığıyla görüşülür.

Fortigate IPSec VPN Konfigürasyon

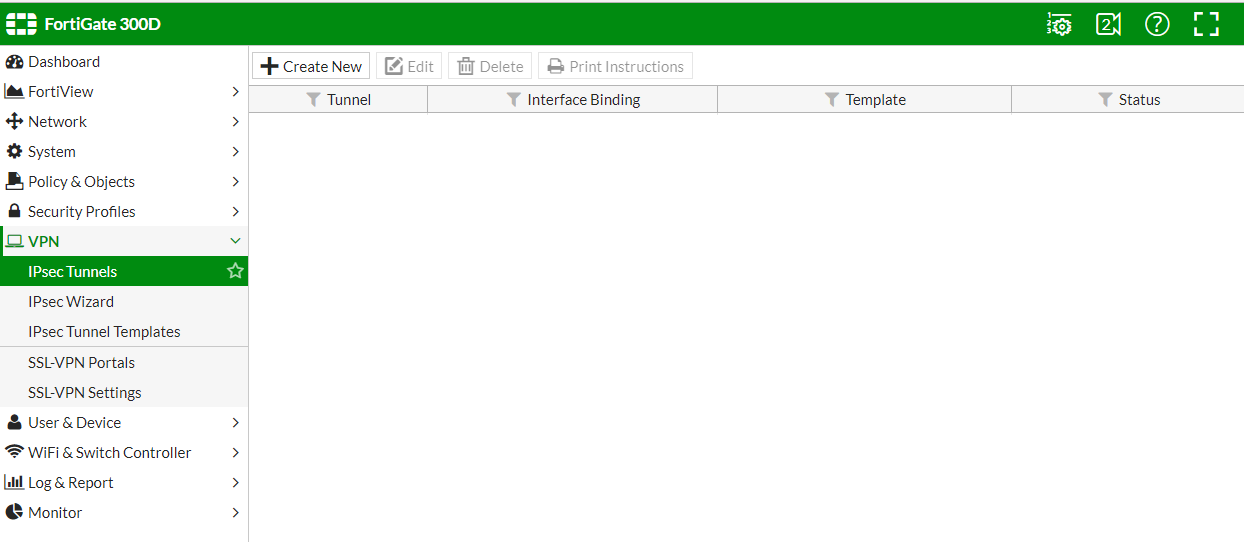

“VPN” sekmesi içinde bulunan “IPsec Tunnels” seçeneğine altında bulunan sayfada “Create New” ile yeni bir ipsec vpn oluşturulur.

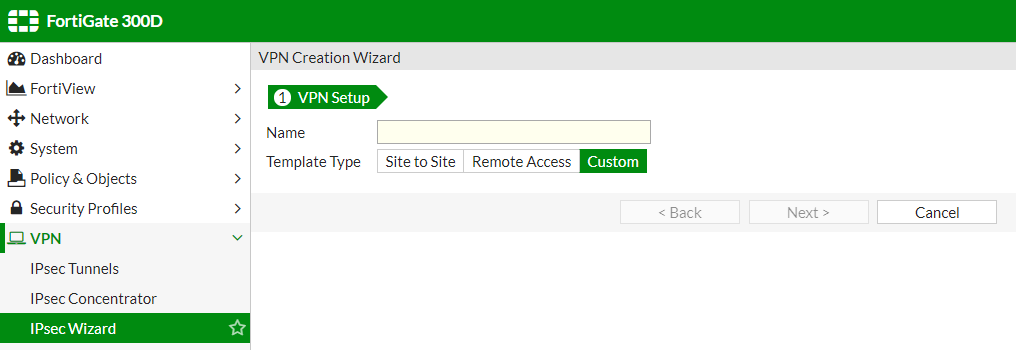

Açılan sayfada vpn için bir isim belirleyip “Template Type” olarak “Custom” ile devam ediyoruz.

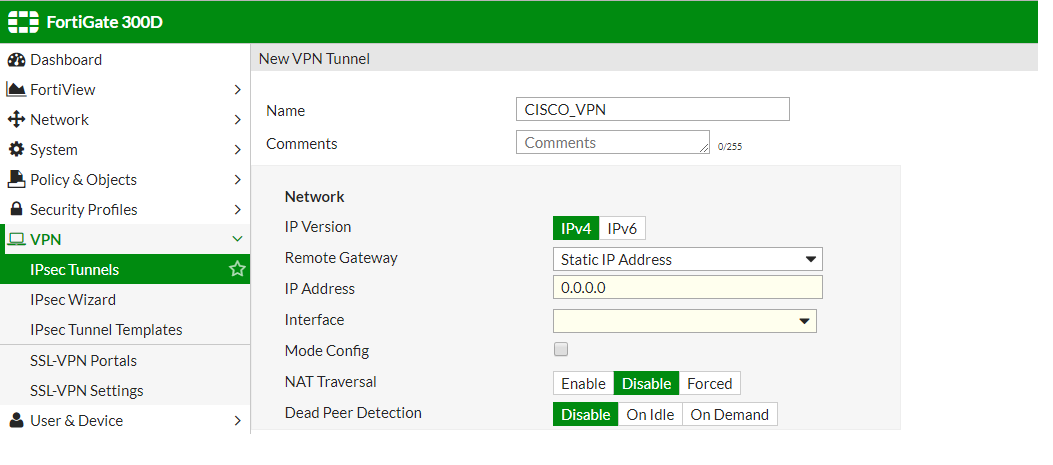

Gelen sayfanın “Network” konfigürasyon kısmında “IP Address(0.0.0.0)” bölümünü vpn yapmak istediğimiz lokasyonun public ipsini yazıyoruz. “Interface” bölümünde ise bizim internetimizin bağlı olduğu interfacemizi seçiyoruz. “NAT Traversal” ve “Dead Peer Detection” seçenekleri “Disable” seçilir.

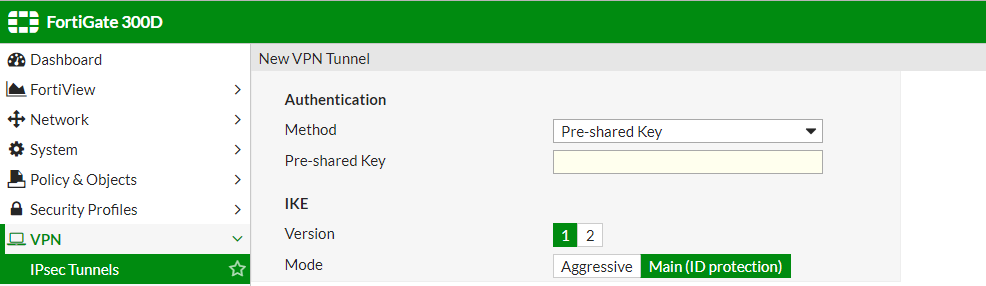

“Authentication” kısmında “Pre-shared key” bölümüne her iki cihazda da gireceğimiz kendi belirlediğimiz en az 6 karakterli bir key giriyoruz. “Mode”,“Main(ID Protection)” seçilmeli.

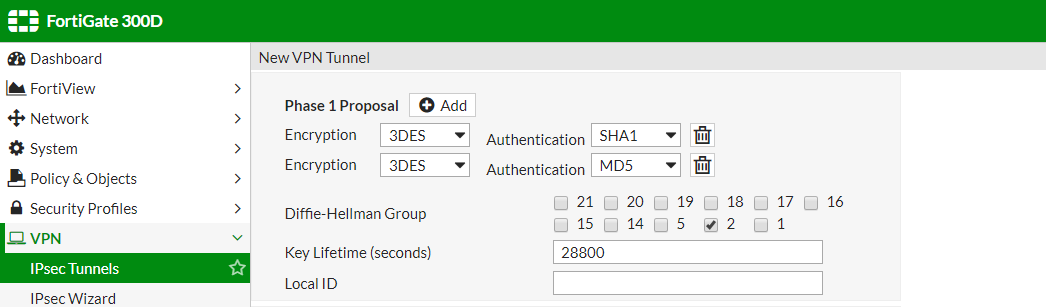

“Phase 1 Proposal” ayarlarında “Encryption” olarak “3DES – SHA1 ve 3DES – MD5”,”Diffie – Helman Group” “2” ve “Key Lifetime(seconds)” “28800” olarak ayarlanmalı.

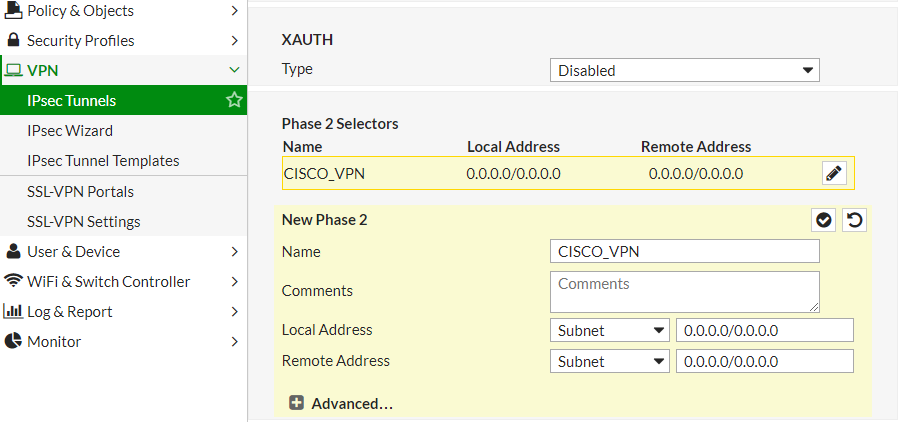

“XAUTH” “Disabled” kalmalı. “Local Address” bölümünde Fortigate üzerin de vpn için kullanılacak adres bloğunu,”Remote Address” bölümünde ise “Cisco” üzerinde vpn için kullanılacak adres bloğunuz yazmamız gerekiyor. “Advanced” ile Phase 2 ayarlarının geri kalan kısmını yapabiliriz.

Temel faz 2 ayarları IPSec faz 2 parametrelerini faz 1 konfgürasyonu ile birleştirir ve VPN tünelin uzak uç noktasını belirler.

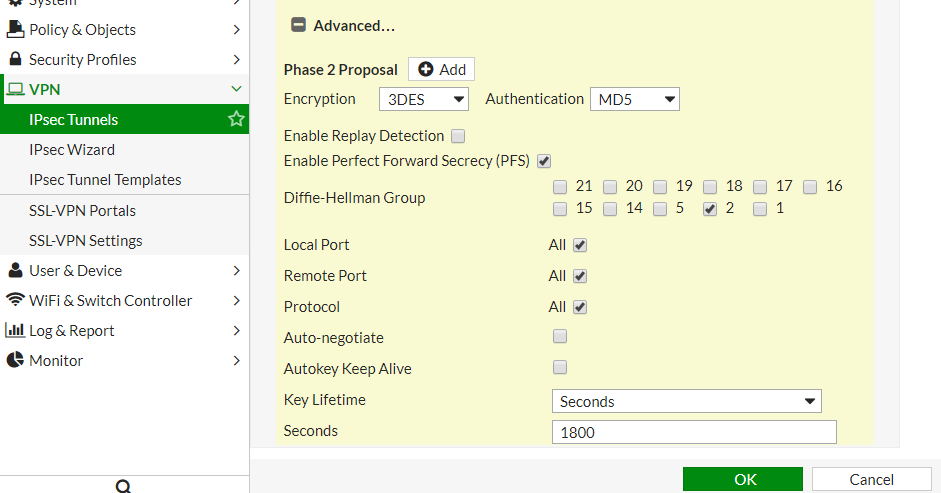

“Phase 2 Proposal” kısmında “Encryption” olarak “3DES – MD5”,”Diffie – Helman Group” “2”,”Seconds” “1800” olarak ayarlanmalı.

Vpn ayarlarından sonra policy yazmamız gerekiyor.

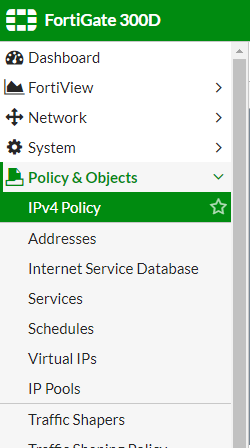

“Policy & Objects” sekmesi altında bulanan “IPv4 Policy” kısmından “Create New” ile yeni bir policy oluşturuyoruz.

Cisco üzerinde bulunan networkün Fortigate üzerinde ki networke erişebilmesi için ve Fortigate üzerinde bulunan networkün Cisco üzerinde ki networke erişebilmesi için 2 kural yazmamız gerekiyor.

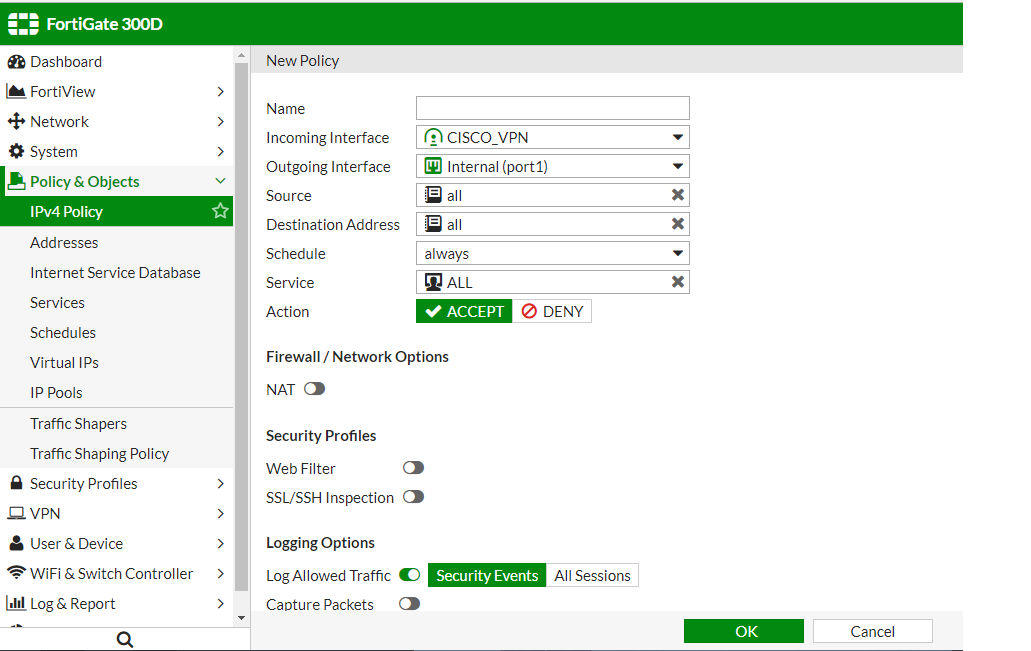

Vpn üzerinden gelen networkün Fortigate’ye erişmesi için yazılacak policy:

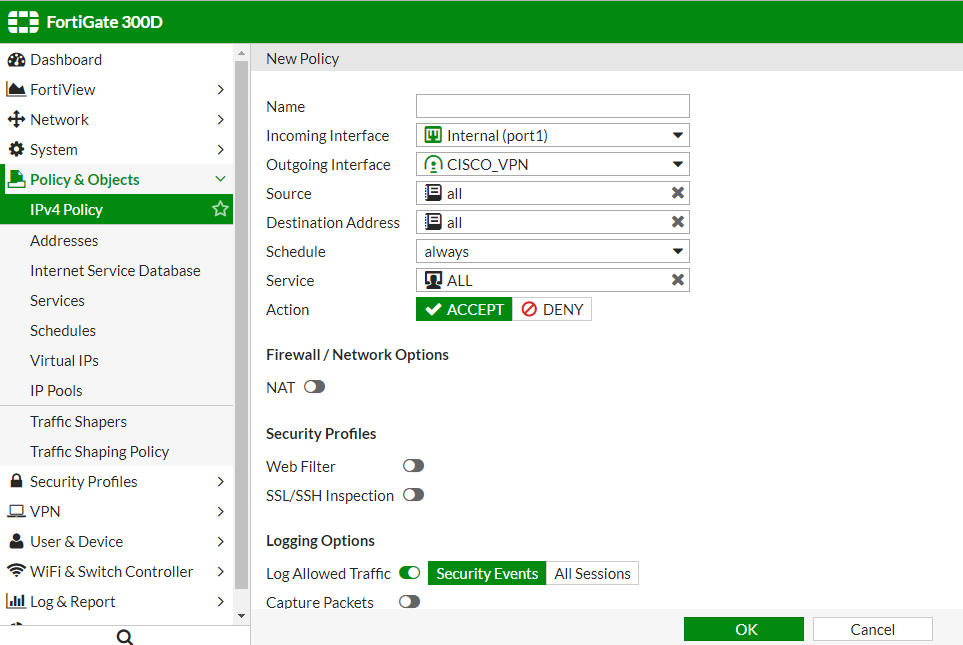

Fortigate üzerinde tanımlı networkün vpn’e erişmesi için yazılacak policy:

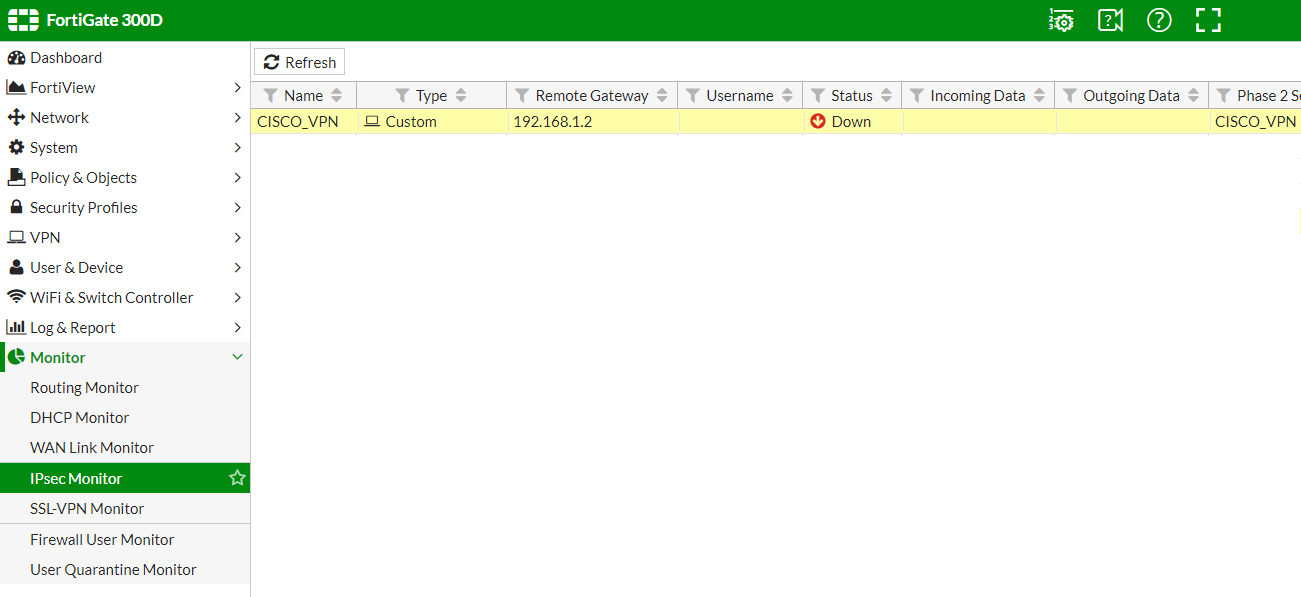

“Monitor -> IPSec Monitor” kısmından ipsec vpnlerin durumlarını kontrol edebiliriz.

Cisco-vpn-3005 Concentrator

1. Bir web tarayıcı kullanarak VPN 3000 Concentrator yönetim arabirimine bağlanın.

2. Configuration>Tulleling and Security>IPSec>LAN-to-LAN’a gidin.

3. Add (Ekle)’yi seçin.

4. Aşağıdaki bilgileri girin ve Apply (Uygula)’yı seçin:

Enable

Seçeneği seçin.

Name

LAN-to-LAN bağlantısı için bir isim yazın (örneğin: FortiGate)

Interface

Ethernet 2 (Genel)

Connection Type

Bi-directional (Çift yönlü)

Peers

FortiGate arabiriminin public IP adresini yazın.

Digital Certificate

None (Use Preshared Keys)

Certificate Transmission

Identity certificate only.

Preshared Key

Preshared key’i girin.

Authentication

ESP/SHA/HMAC-160

Encryption

3DES-168

IKE Proposal

IKE-3DES-MD5

Network Autodiscovery

Seçeneği kaldırın.

IPSec NAT-T

Eğer FortiGate biriminde phase 1 Nat-traversal Enable seçeneğini seçtiyseniz IPSec NAT-T seçeneğini seçin.

Bandwidth policy

Boş.

Routing

Boş.

Local Network

Şu seçenekleri seçin:

- Network List listesinden Use IP Adress/Wildcard-mask below’u seçin.

- IP Adresi alanına vpn için kullanılacak ip bloğu(örneğin : 192.168.1.0) yazın.

- Wildcard Mask alanına 0.0.0.255 yazın.

Remote Network

Şu seçenekleri seçin:

- Network List listesinden Use IP Adress/Wildcard-mask below’u seçin.

- IP adresi alanına Fortigate üzerinde vpn için kullanılan ip bloğu(örneğin : 192.168.1.0) yazın.

- · Wildcard Mask alanına 0.0.0.255 yazın.

Kimlik denetimi, şifreleme ve Diffie-Hellman grup ayarlarının daha önce not ettğiniz ilgili faz 1 ve 2 FortiGate ayarlarıyla özdeş olduğunu onaylayın.

6.Configuration Tunneling and Security IPSec IKE Proposals’a gidin.

7. Active Proposals listesinde 4. adımda seçtiğiniz IKE proposals’ı seçin (IKE-3DES-MD5) ve listenin başına götürün.

8. Apply’ı seçin ve sonra sağ üst köşedeki “Save” simgesini seçin.

.png)