EDR Çözümü Nedir?

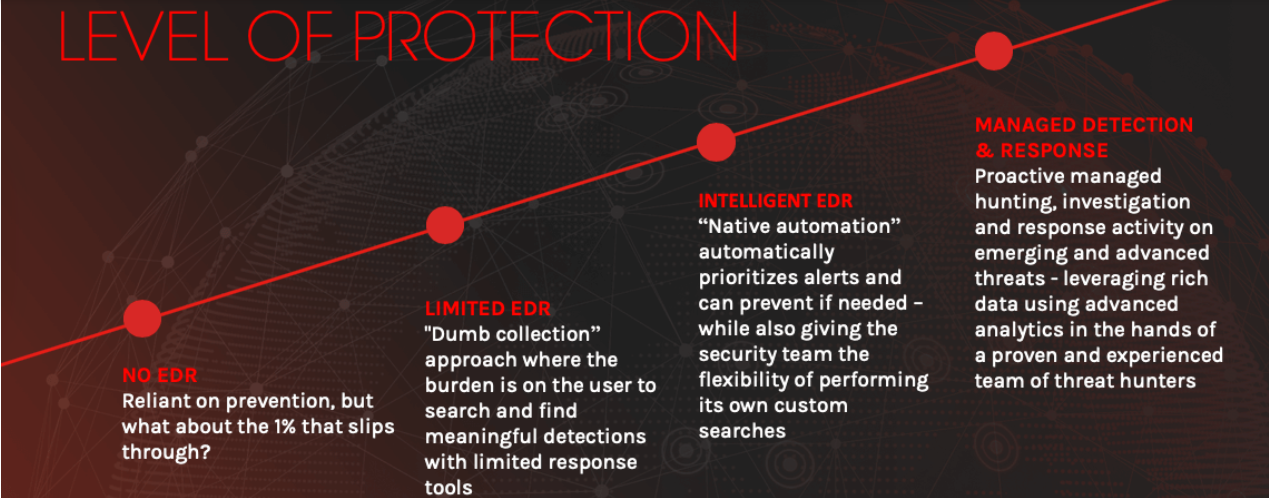

EDR (Endpoint Detection and Response- Uç nokta Tehdit Algılama ve Yanıt) Son kullanıcı cihazları üzerine kurulan, bilgi güvenliğinin arttırılmasını ve veri ihlallerinin azaltılmasını temel alan araçlardır.

EDR araçları antivirüs öğelerine ek olarak gerçek zamanlı anomali algılama, uyarma, uç noktalarda çalışan işlemlerin takibi ve kayıtlarının tutulması gibi özellikler ile tehditlerin görünürlüğünü arttırır, adli analizi kolaylaştırır.

EDR, her dosya çalıştırma ve modifikasyonunu, kayıt defteri değişikliğini, ağ bağlantısını ve çeşitli işlemleri kaydeder, tehditlerin görünürlüğünü arttırır.

Özetle EDR sistemleri, karmaşık zararlı yazılımlar (malware) ve siber saldırıları tespit etmek ve bunlara karşılık vermek amacıyla son kullanıcı cihazları için geliştirilmiştir.

Buna örnek olarak, uçaklarda bulunan kara-kutu, irtifa, hız, yakıt ve yükseklik gibi birçok bilgiyi kaydeder ve bu bilgiler bir kaza sonrası analiz edilebilir ve gelecek kazaları engellemek için kullanılabilir. Ayni şekilde EDR sistemleri olası bir siber saldırıda hem saldırının tespiti hem de olay öncesi/sonrası toplanan verilerle bunun engellenmesine yardımcı olur. Fakat tek başına kara kutu kazayı engelleyemeyeceği gibi EDR sistemleri de birlikte çalıştığı bir antivirüs, anti-malware, anti-exploit programı olmadıkça tek başına siber saldırıları engelleyemez.

EDR Siber güvenlik riskini yönetme yeteneğini geliştiren bir dizi özellik sağlar;

Improved Visibility (Gelişmiş Görünürlük): EDR çözümleri sürekli olarak izlenen ve analiz edilen verilerin tek bir noktadan izlenebilmesini sağlar.

Rapid Investigations (Hızlı Sorgulama): EDR çözümleri verileri otomatik olarak toplama, işleme ve belirli bir yanıt verecek şekilde tasarlanmıştır.

Remediation Automation (Onarım-Müdahale Otomasyonu): EDR çözümleri önceden belirlenmiş kurallara dayalı olarak tespit edilen tehditlere müdahale edilmesini sağlar.

Contextualized Threat Hunting (Bağlamsal Tehdit Avcılığı): EDR çözümlerinin uç noktalardan sürekli veri toplaması ve analiz etmesiyle, sistemdeki uç noktaların durumuna ilişkin daha fazla görünürlük sağlanır. Böylece potansiyel tehditlerin tanımlamasına ve araştırılmasına olanak tanır.

EDR çözümleri siber tehditleri etkili ve proaktif bir şekilde tespit etmek için bazı bileşenlere sahip olmalıdır;

Incident Triaging Flow (Önceleklendirme): Bir EDR çözümü ortaya çıkan False Pozitif uyarılardan, potansiyel olarak şüpheli veya kötü niyetli olayları otomatik olarak önceliklendirmeli ve güvenlik analistinin araştırmalarına katkı sağlamalıdır.

Threat Hunting (Tehdit Yakalama): EDR çözümleri, olası izinsiz girişlere karşın tehdit yakalama faaliyetlerine destek sağlamalıdır.

Data Aggregation and Enrichment (Veri Toplama Zenginleştirme): True positives ve false positives (gerçek tehditler ile yanlış alarmlar) arasında doğru bir ayrım yapması gereklidir. EDR çözümleri, potansiyel tehditler hakkında bilinçli kararlar almak için mümkün olduğu kadar çok veri kullanmalıdır.

Integrated Response, Multiple Response Options (Entegre ve Çoklu Yanıt): EDR çözümü, bir tehdit belirlendikten sonra, analistlere, belirli bir zararlının ortadan kaldırılması veya karantinaya alınması gibi birden çok yanıt seçeneğini hızla sunmalıdır.

AV(Anti-Virus) / EPP(Endpoint Protection Platforms ) çözümü ile entegre olması ya da beraber çalışabilmesi gerekir.

.png)