FortiGate Cihazlarla VPN Client Arasında Tünel Nasıl Oluşturulur?

Fortgate VPN Client Entegrasyonu

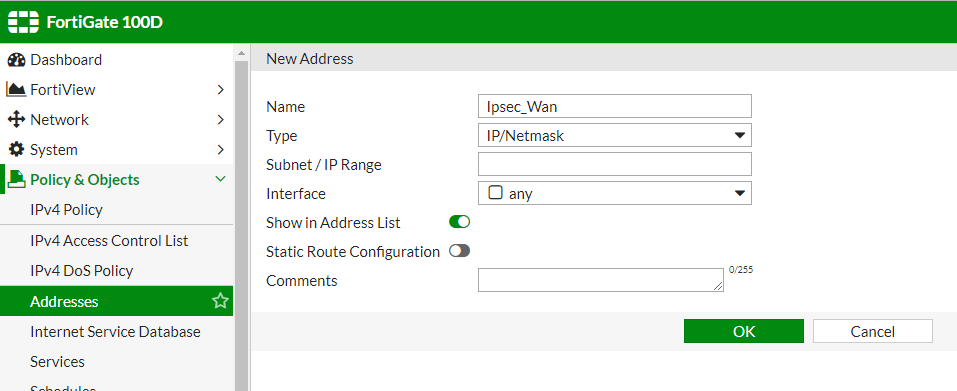

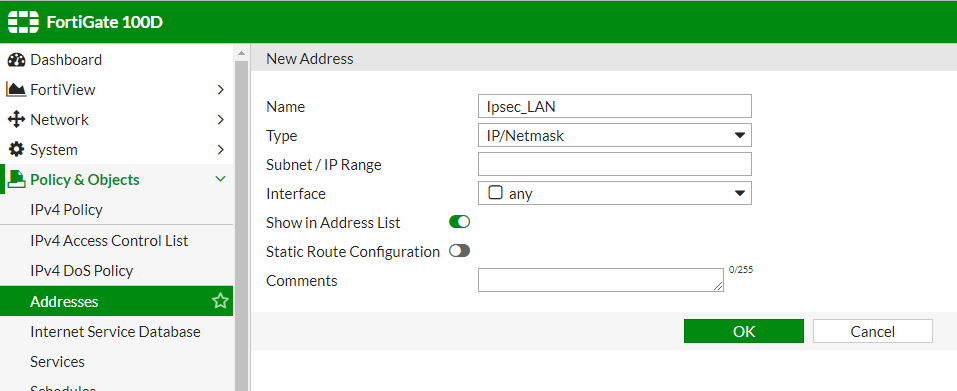

İlk olarak Firewall Policy’ de kullanacağımız LAN ve WAN tarafları için IP tanımlamalarını yapıyoruz.

“Policy Objects Address” “Create New” ile yeni bir adres oluşturabiliriz.

Wan tarafında ki ip adresi tanımlaması:

Lan tarafında ki ip adresi tanımlaması:

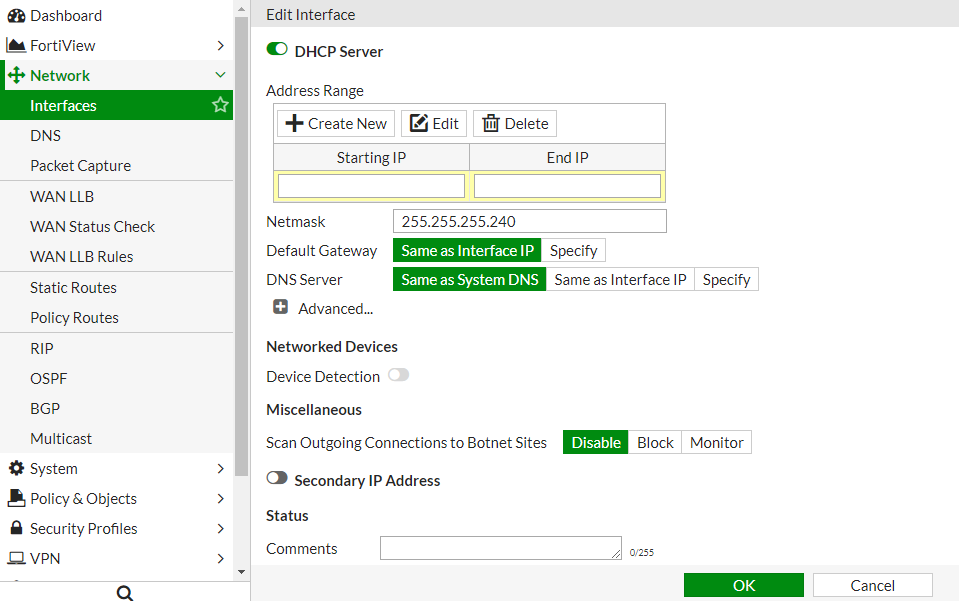

Adresler oluşturulduktan sonra internetin bağlı olduğu interface de “DHCP Server” aktif edilir.

“Network -> Interfaces” wan interface içine girilir “DHCP Server” aktif edilir ve istediğimiz bloktan ip aralığı ve Netmask ayarlanır.

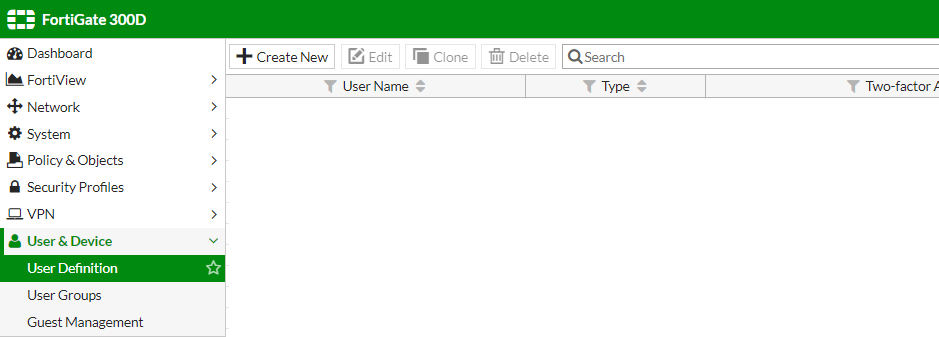

Vpn için kullanıcı/kullanıcılar ve kullanıcı grubu oluşturmak gerekiyor.

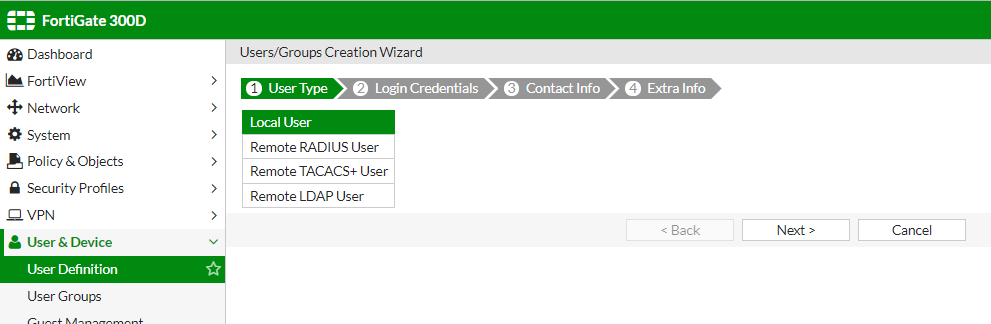

Local kullanıcı oluşturma;

“User & Device -> User Definition” sayfasında “Create New” ile yeni bir kullanıcı oluşturuyoruz.

“Local User” seçeneği seçilmeli.

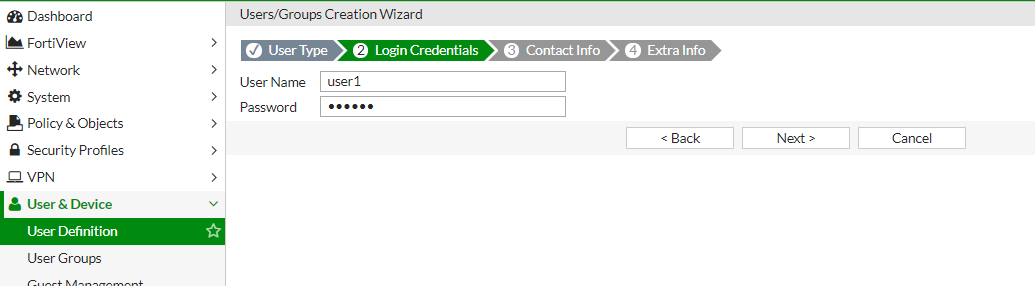

Kullanıcı adı ve şifre belirleniyor.

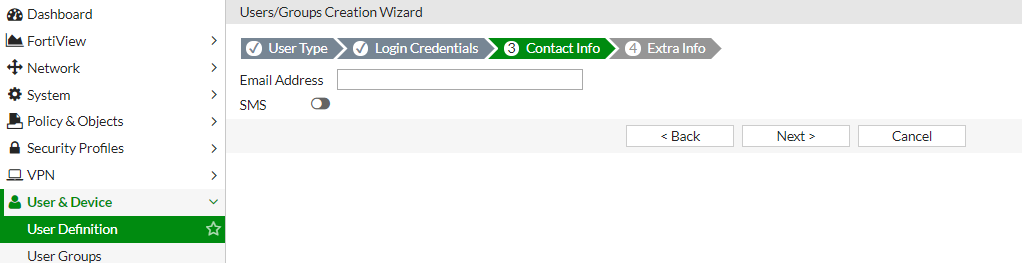

Email adres belirlenmek istenmiyorsa bu alan boş geçilebilir.

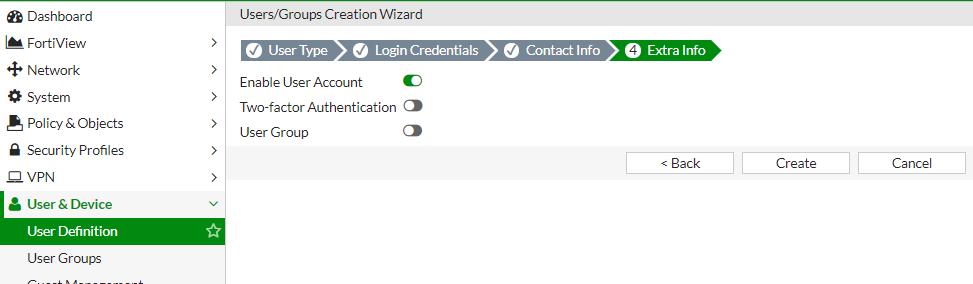

“Create” ile kullanıcı oluşmaktadır.

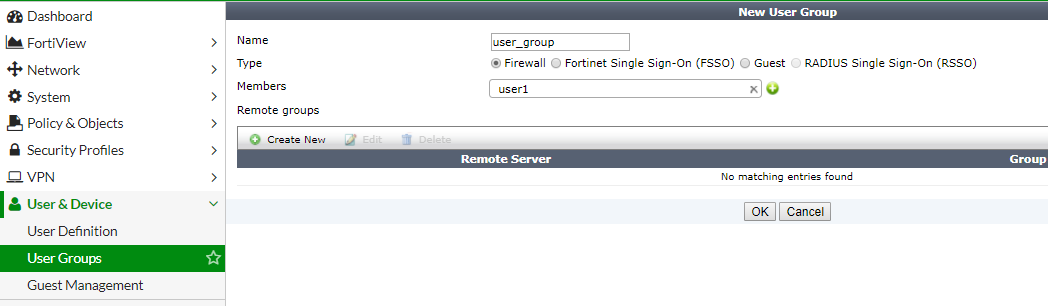

Kullanıcı grubu oluşturma;

“User Device User Groups” sayfasında “Create New” ile yeni bir kullanıcı grubu oluşturuyoruz.

Grubumuza isim verip “Members” kısmından kullanıcı/kullanıcılarımızı seçiyoruz. “OK” ile grubumuz oluşuyor.

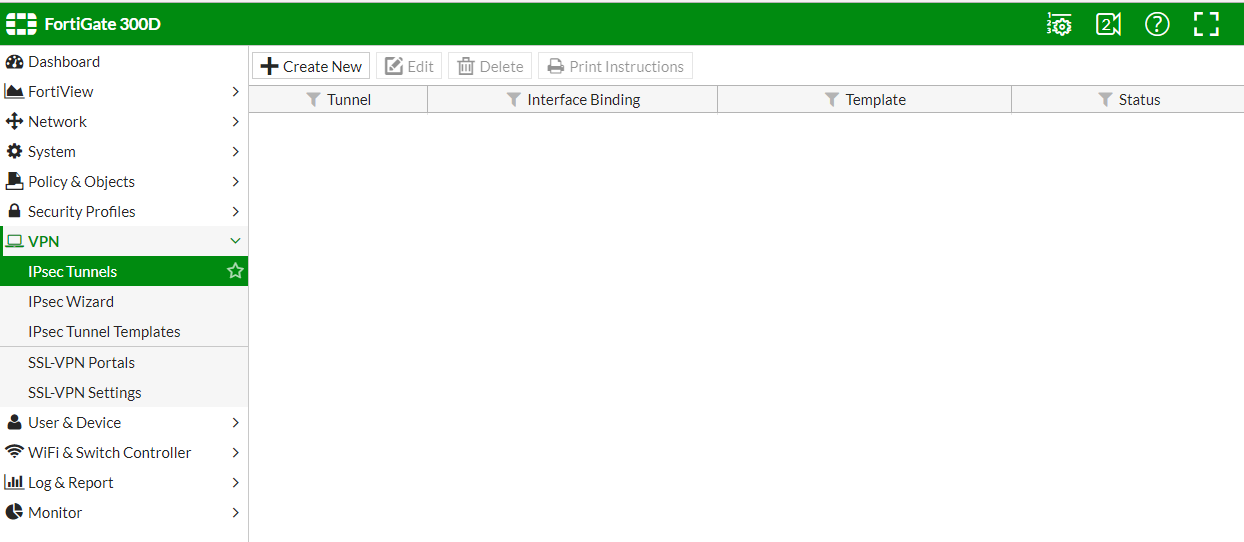

Vpn ayarlarını yapmaya başlayabiliriz.

“VPN” sekmesi içinde bulunan “IPsec Tunnels” seçeneğine altında bulunan sayfada “Create New” ile yeni bir ipsec vpn oluşturulur.

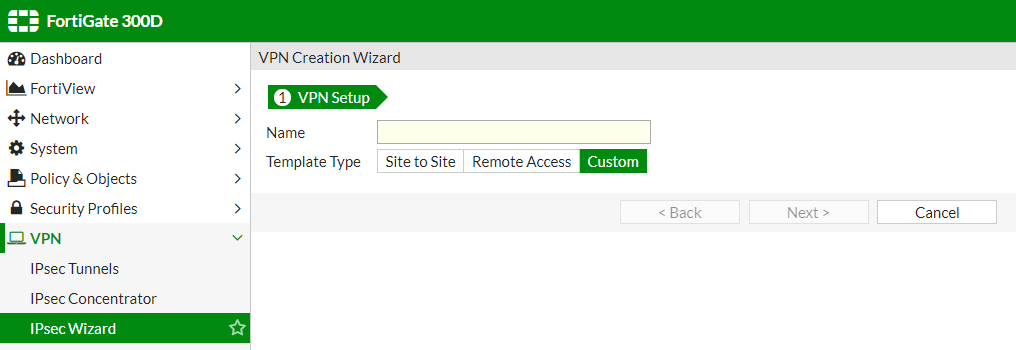

Açılan sayfada vpn için bir isim belirleyip “Template Type” olarak “Custom” ile devam ediyoruz.

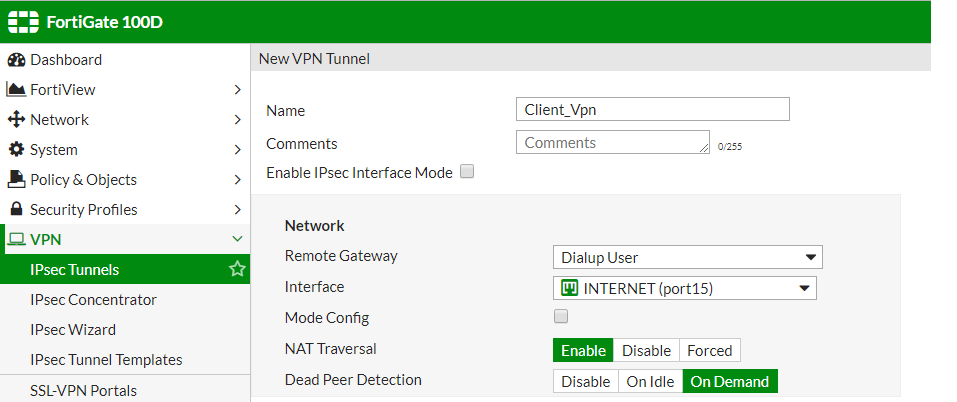

Açılan sayfada;

“Enable IPsec Interface Mode” seçeneğinin tiki kaldırılmalı.

“Remote Gateway” “Dialup User” olarak seçilmeli.

“Interface” internetin bağlı olmuş olduğu interface seçilmeli.

“NAT Traversal” “Enable” ve “Dead Peer Detection” “On Demand” olarak bırakılmalı.

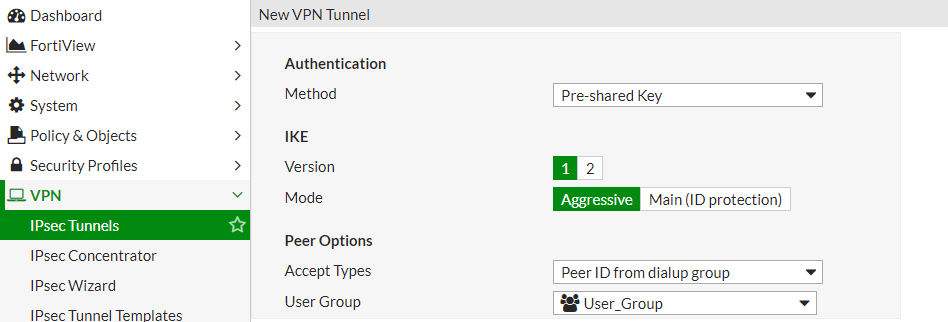

Authentication kısmında;

“Mode” “Aggressive”

“Accept Type” “Peer ID from dialup group” seçilmeli, “User group” ise oluşturmuş olduğumuz user grubunu seçiyoruz.

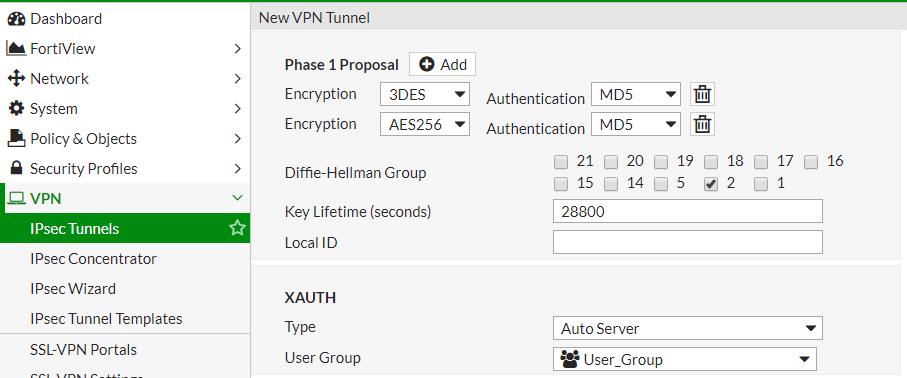

Phase 1 Proposal ayarlarını yapıyoruz.

“XAUTH” kısmında “Type” “Auto Server”,”User Group” oluşturduğumuz user grubu seçiyoruz.

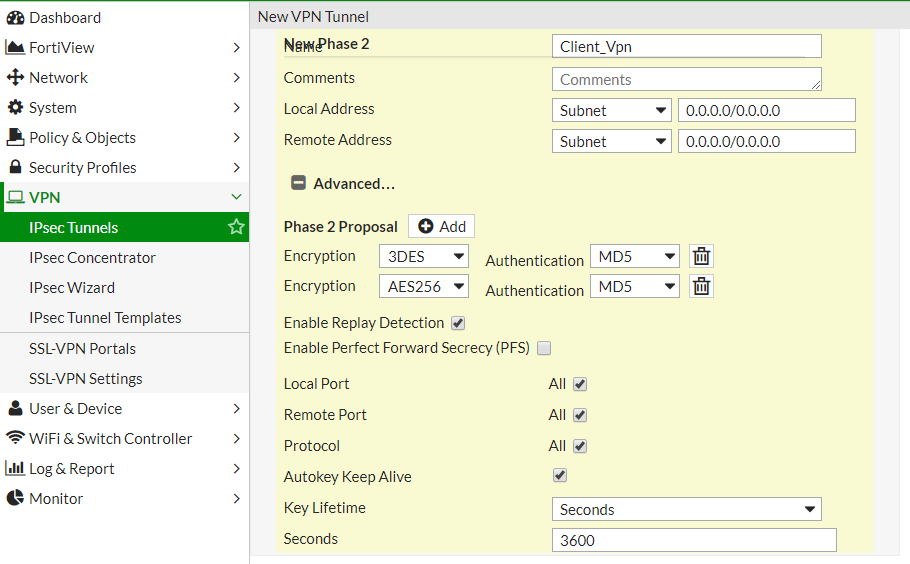

“Local Address” ve “Remote Address” değiştirmeyip olduğu gibi bırakıyoruz.

“Encryption” “3DES – MD5 , AES256 – MD5”

“Enable Replay Detection” aktif olmalı

“Enable Perfect Forward Secrecy(PFS)” disable edilmeli

“Auto Keep Alive” aktif edilmeli

Seconds 3600 olarak ayarlanmalı

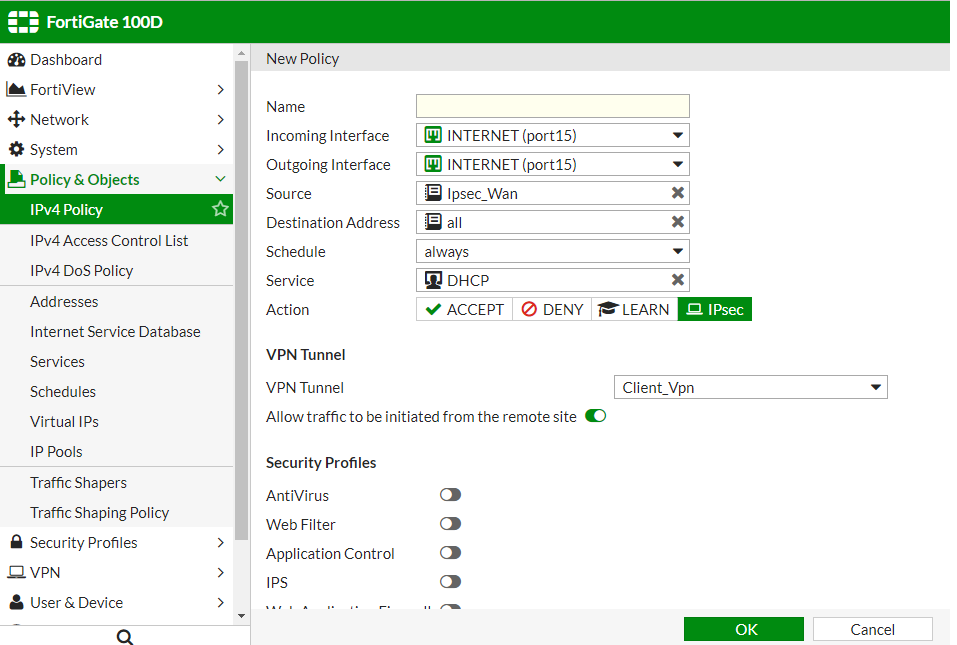

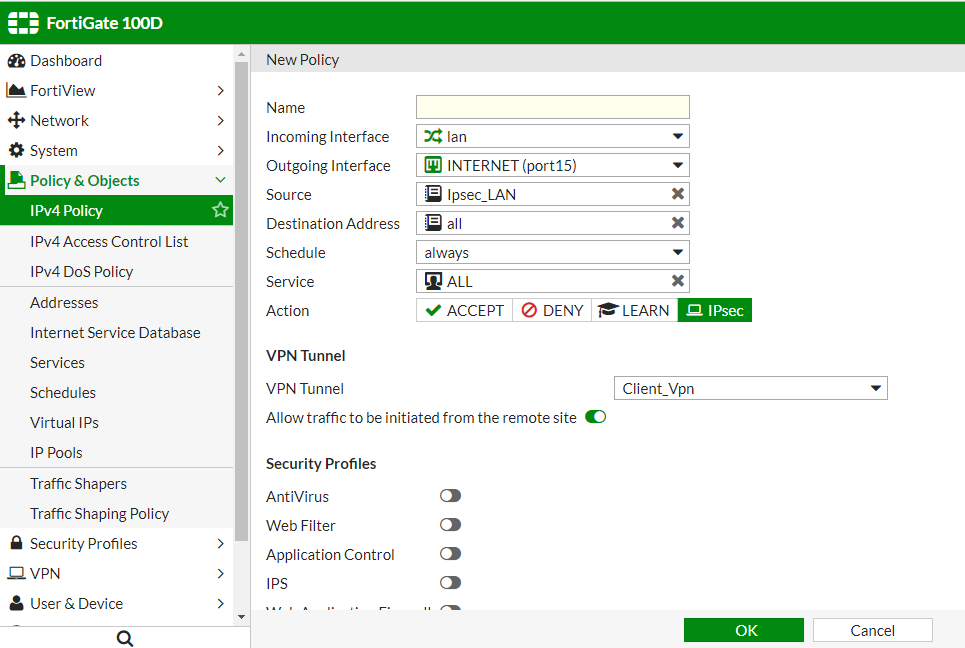

Vpn ayarlarından sonra erişim için 2 adet policy oluşturmamız gerekmektedir.

“Policy Objects IPv4” “Create New” ile yeni bir policy oluşturabiliriz.

İlk olarak dışarıdaki kullanıcıların WAN tarafındaki DHCP server’a ulaşabilmeleri için gereken tanımlamaları yapıyoruz.

İkinci policy; vpn ile bağlanan kullanıcıların, FortiGate bağlı iç network’e ulaşmalarına izin verir.

VPN Client Ayarlari

-Access Manager programı çalıştırılır.

-Add bölümünden yeni eklenir.

General

-VPN ile bağlanılacak fortigate wan ip seçilir.

-Auto configuration bölümünde ise dhcp over ipsec seçilir.

Authentication

-The Authentication Method Mutual PSK + XAuth olmalı.

Local Identity

-Fully Qualified Domain Name seçilir ve FQDN String bölümüne "beyaz.net" girilir.

Credentials

-Pre Shared Key kısmına fortigate’ e girdiğiniz şifre girilir.

Phase 1

-The Exchange Type ---- aggressive

-DH Exchange---group 2

olarak ayarlanır.

Policy

Bu alana ulaşmak için izin verdiğiniz network girilir yada default’ta kalabilir.

.png)