FortiGate HA (High Availability) Kurulumu

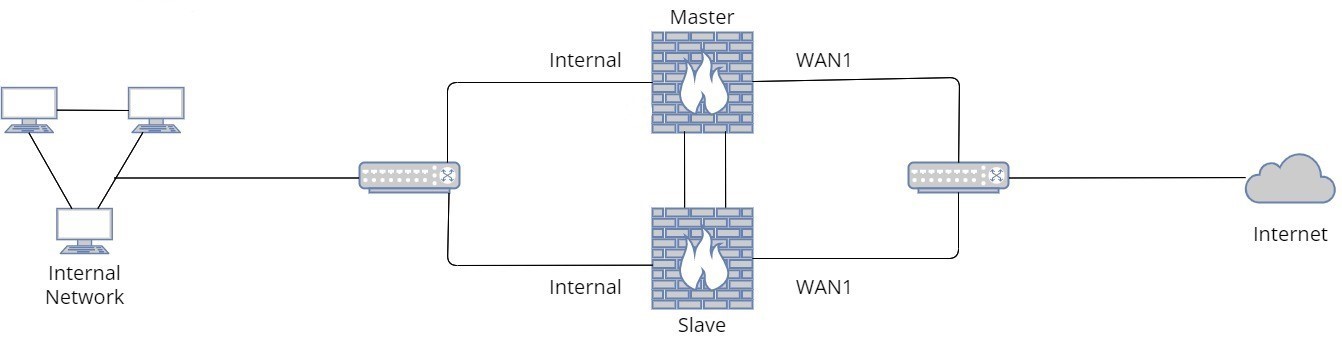

HA (High Availability), yedeklilik sağlamak için kullanılan, FortiGate'e özel bir çözümdür. HA senkronizasyonu için iki aynı FortiGate modelinizin olması, bu cihazların da aynı lisansa ve aynı firmware sürümüne sahip olması gerekir. Cihazlarınızı bir cluster’a bağladığınızda cihazlar yapılandırmalarını eşitler ve tek bir cihaz olarak işlev görür. Gerektiğinde yük devretme ve yük dengeleme sağlar.

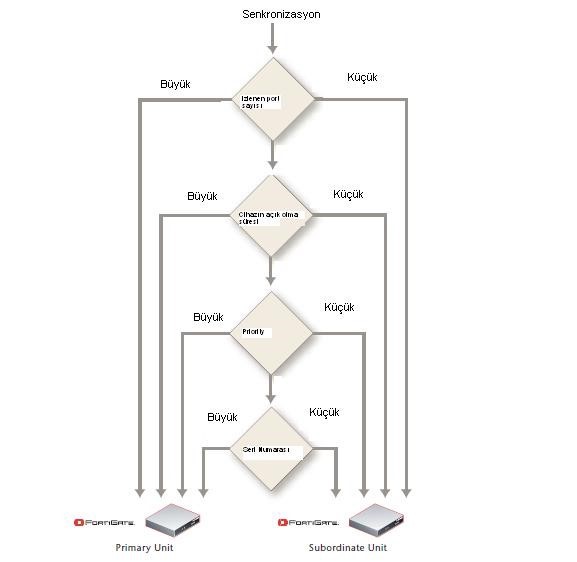

Akış Şeması

Nasıl Kurulur?

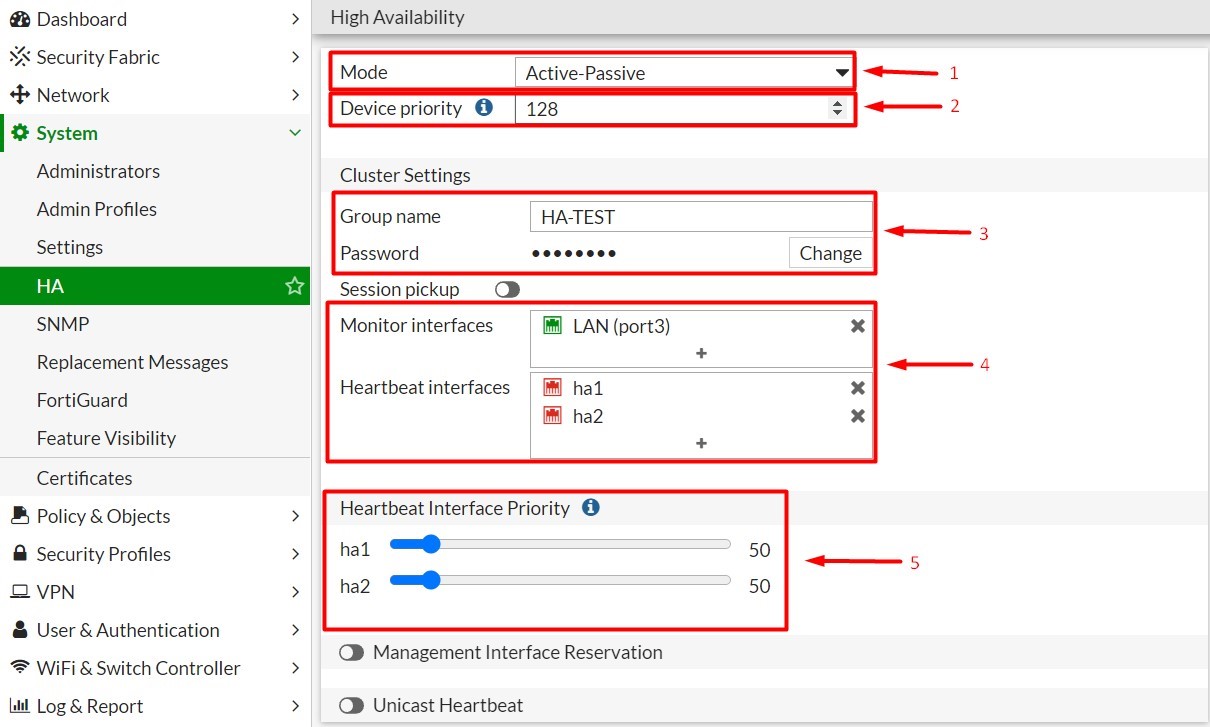

Master cihaz örnek konfigürasyonu;

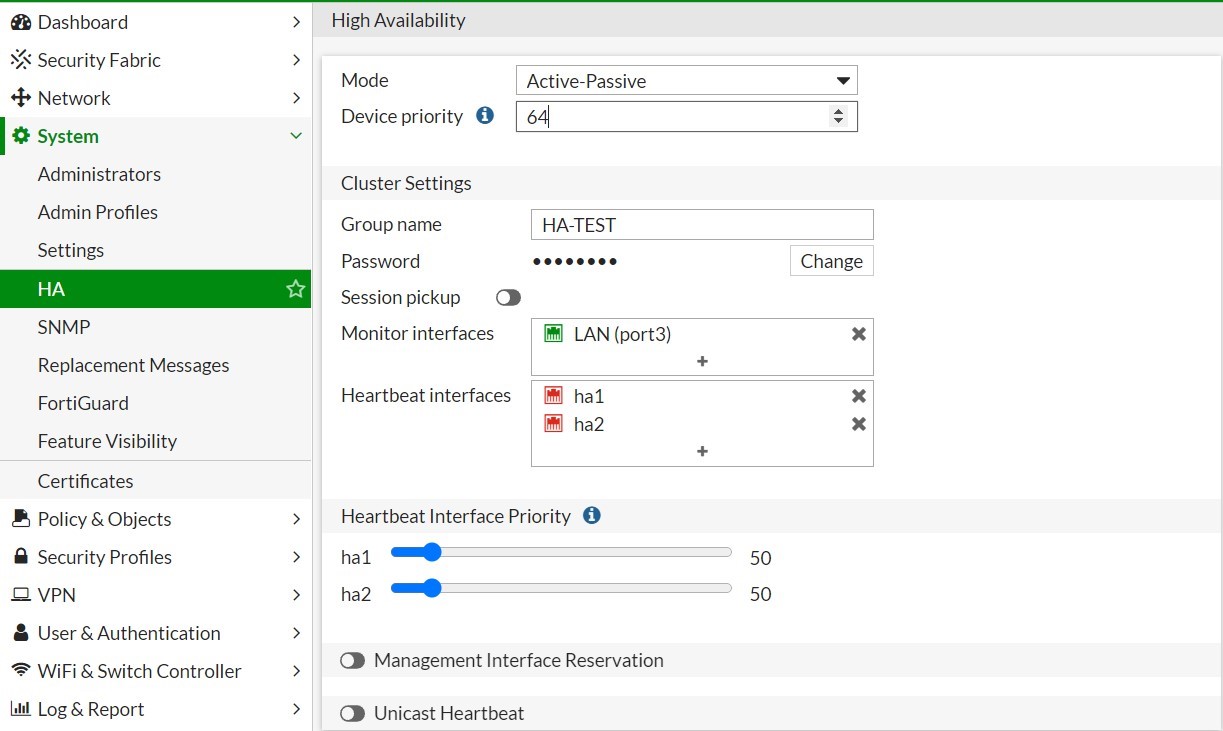

Slave cihaz örnek konfigürasyonu:

1. System menüsünden HA girilir ve mod seçilir. Active-Passive modu seçildiğinde master cihaz aktifken slave cihaz pasif kalacak, master cihazda olası bir güç kaybı olduğunda devreye girecektir. Active-Active modda ise iki cihaz aynı anda çalışacak ve bu sayede yük paylaşımı yapılacaktır.

2. Device priority kısmına bir değer girilmelidir. Buradaki önemli husus master olarak seçtiğimiz cihazın değeri slave cihazının değerinden yüksek olmalıdır.

3. Bir grup adı ve şifre girilir. İki cihazın eşleşmesi için aynı değerler girilmelidir.

4. Cihazların birbiriyle haberleşebilmesi için heartbeat interface seçilir. Bu iki cihaz için de aynı olmalıdır. Monitor interfaces kısmından ise iki cihazda da yedeklenen interface’ler seçilmelidir. Eğer seçilen interface’lerden biri down olursa slave cihaz trafik yükünü alır ve böylece trafik akışı kesintisiz devam eder.

5. Heartbeat seçmeye ek olarak, her bir heartbeat için önceliği de ayarlayabilirsiniz. Her durumda, tüm HA iletişimi için en yüksek önceliğe sahip heartbeat interface’i kullanılır. Arabirim başarısız olursa veya bağlantısı kesilirse, sonraki en yüksek önceliğe sahip seçili heartbeat tüm iletişimi yönetir.

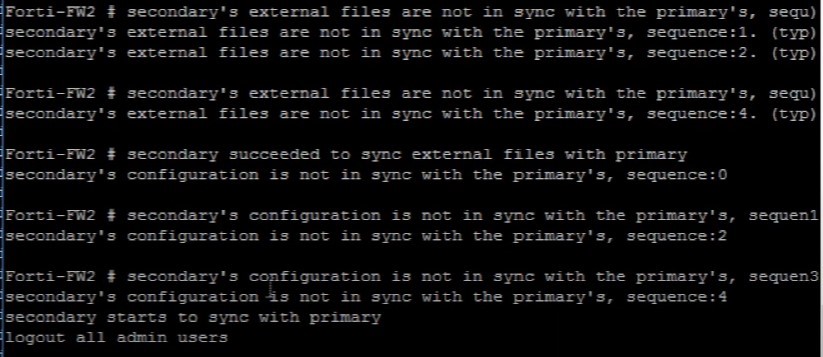

6. Ayarlar iki cihaz için de yapıldıktan sonra cihazların senkronize olması için yeniden başlatılır. Bu aşamada cihazlara console’dan bağlanarak durum gözlemlenmelidir.

Eğer bağlantı başarılı olduysa görseldeki çıktıyı alırız.

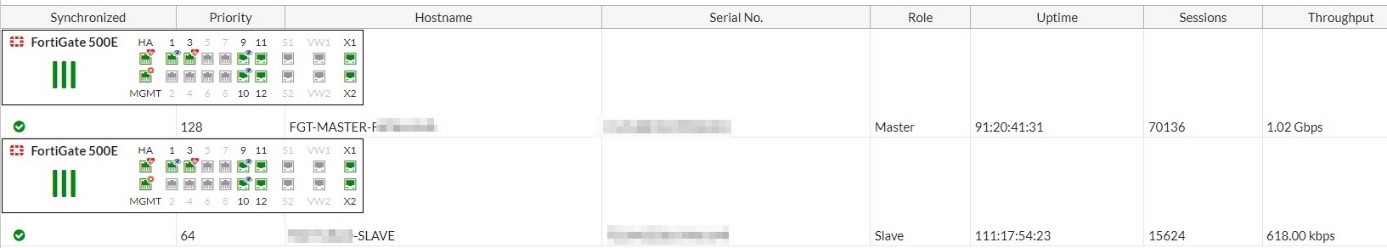

GUI’da ise şu şekilde görülür;

Yazar: Ahmet Erdem / BeyazNet Ağ Güvenlik Mühendisi

.png)