FortiGate UTM Güvenlik Cihazının Kullanımı

FORTİGATE UTM GÜVENLİK CİHAZININ KULLANIMI

Genel olarak UTM cihazların yapısına bakıldıgında hangi işlevlere sahip olduklarını ve Fortigate’de bu işlevlerin nasıl gerçekleştirildiğini başlıklar altında sıralayabiliriz :

1.İnternet bağlantısının sağlanması ; biz örneğimizde bir ADSL bağlantı kuracağız.

2.Cihaza bağlı olacak networklerin tanımlanması ve aralarındaki “route” işleminin sağlanması ve gerekiyorsa DHCP servisinin açılması.

3.UTM özelliklerinin, lisans kaydı ile servislerinin ayağa kaldırılması.

4.Firewall tanımlamalarının yapılması, policyler için spesifik ip adres ve gruplarının tanımlanması, port yönlendirmek için sanal sunucu tanımlarının yapılması.

5.Anti-virüs gateway, anti-spam gateway, IPS/IDS, web filtreleme, IM ve P2P sınırlamalarının firewall policylerine dahil edilebilmesi için gerekli profillerin hazırlanması ve bu profillerin oluşturulacak özel firewall policylere eklenerek filtrelemenin aktif edilmesi.

1.İNTERNET BAĞLANTISI

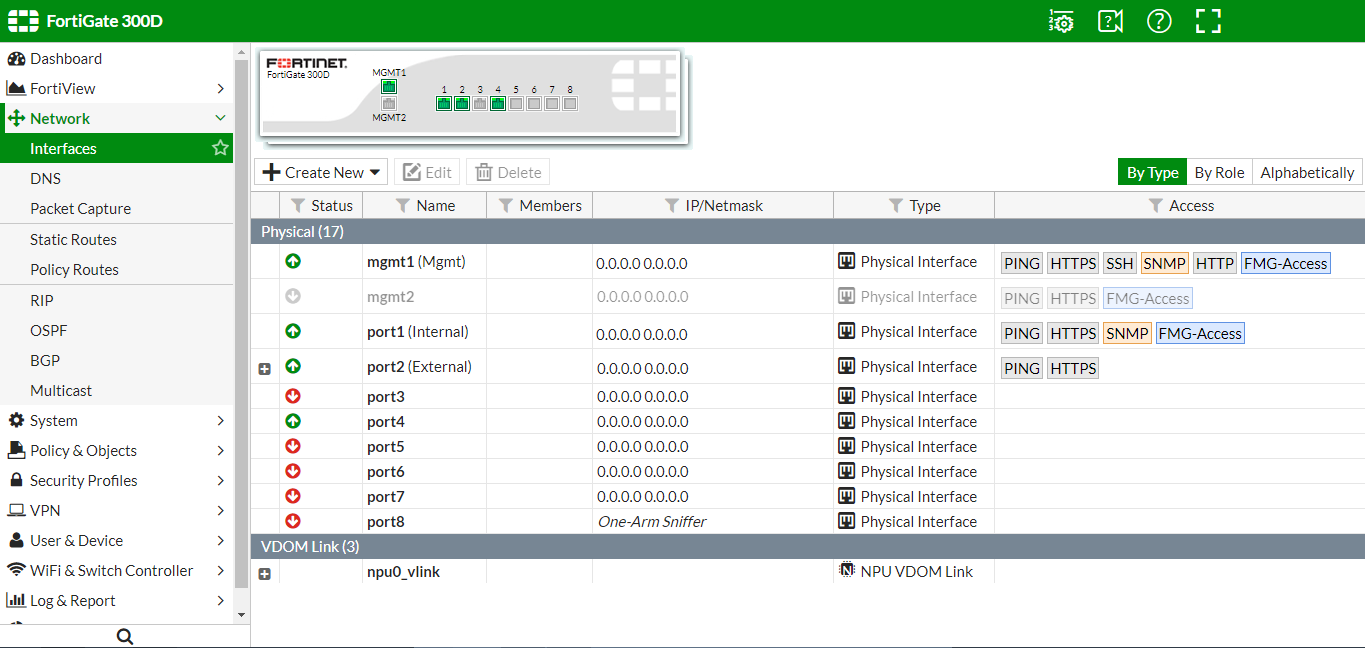

Ana sayfada “Network -> Interfaces” linki açılır. Gelen sayfa Fortigate üzerindeki portların durumlarını ve iplerini görüp değiştirebileceğimiz yerdir.

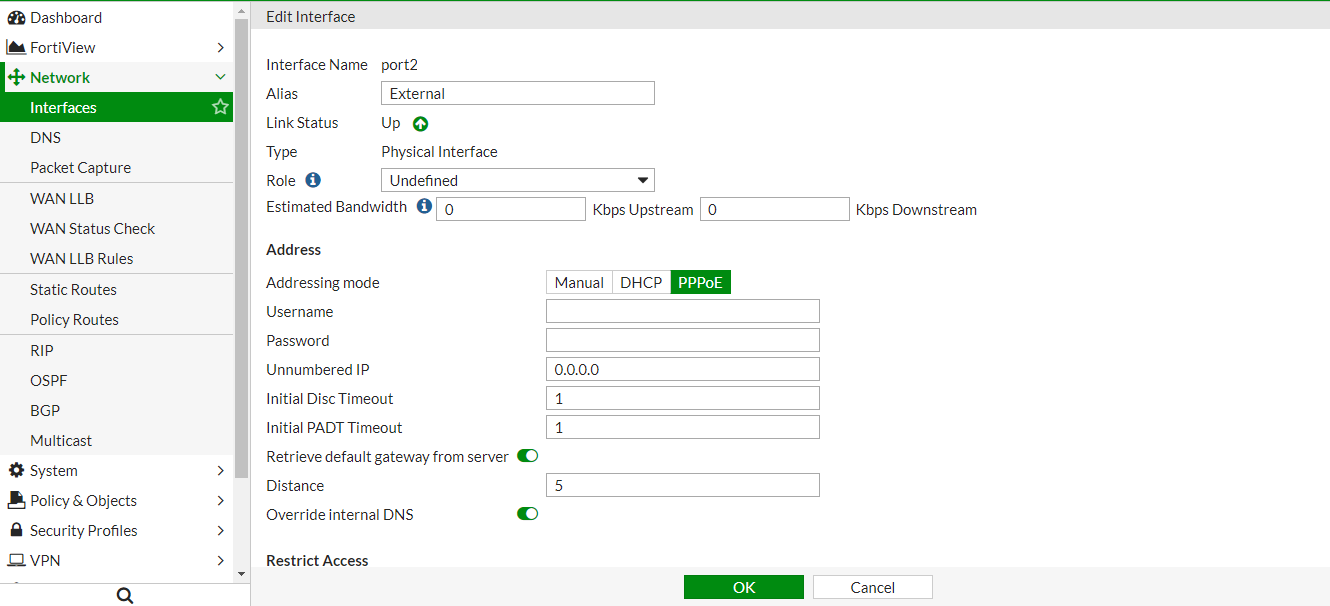

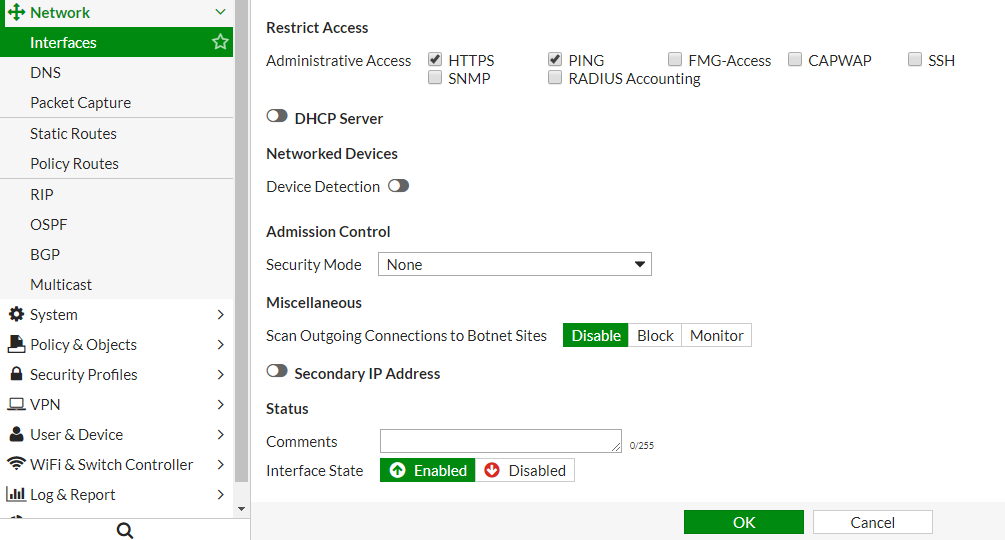

İnternet bağlantısının sağlanacağı “port2” portunu yapılandırmak için sağdaki edit ile “port2” yapılandırma sayfası açılır.

Açılan sayfada “Alias” kısmını portu isimlendirmek için kullanıyoruz.

“Addressing mode” kısmında “PPPoE” seçilir.

“Username” “Password” kısımlarına ADSL kullanıcı adı ve şifresini yazıyoruz.(örnek; 00000@ttnet , 00000)

“Retrieve default gateway from server” ,“Override internal DNS” seçenekleri gateway ve DNS’in Telekom tarafından otomatik alınmasını sağlar. Disable olması durumunda gateway ve DNS’i bizim tanıtmamız gerekir.

“administrative access” altındaki seçeneklerde dışarıdan bu interface’e nasıl bağlanacağımızı belirlemeye yarar.

2.NETWORKLERİN TANIMLANMASI

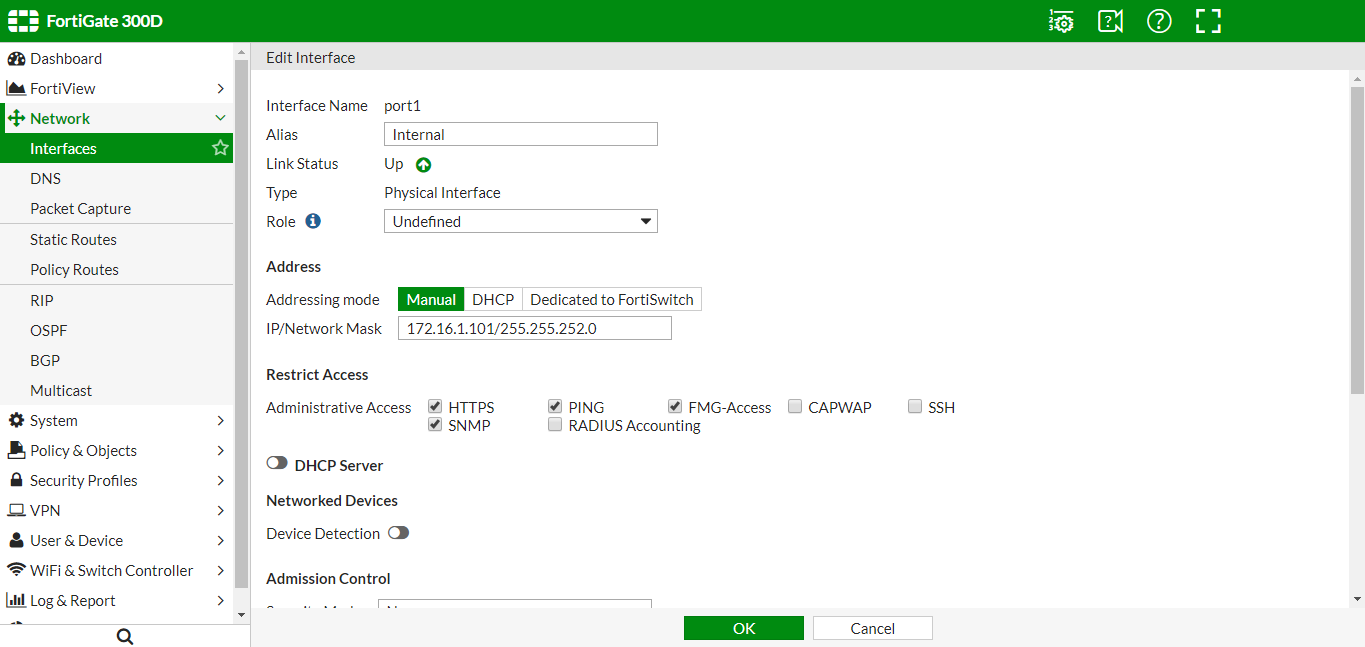

Bütün interfacelerin her biri ayrı bir networkü belirtir. Hepsi aynı özelliktedir. İstenilen port internet için yada local network için kullanılabilir. Port1’i local network olarak kullanacağız. Port1 edit ile içine giriyoruz.

“Addressing mode” kısmında “Manual” seçilir. İnterfacenin IP/Netmask yazılır. İstenilen ip ve netmask yazılabilir.

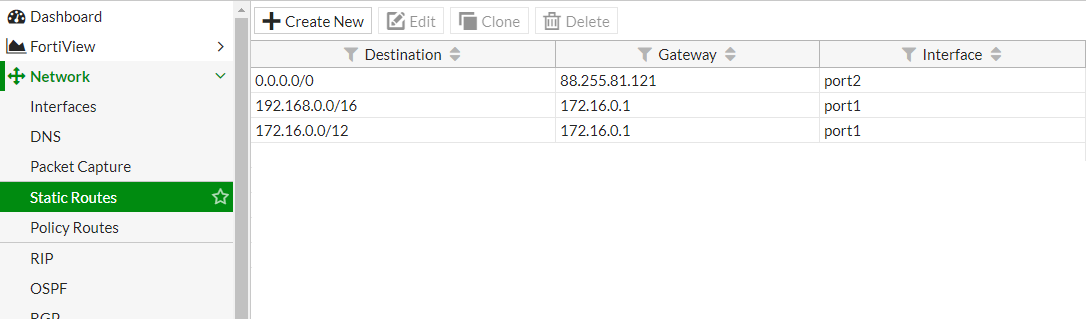

Belirtilen networkler routing servisinde “connected” biçimide otomatik olarak algılanır.Bunun haricinde fortigate’e bağlı olmayan ama erişilmesi gereken farklı networkler de varsa static olarak ekleyebiliriz.

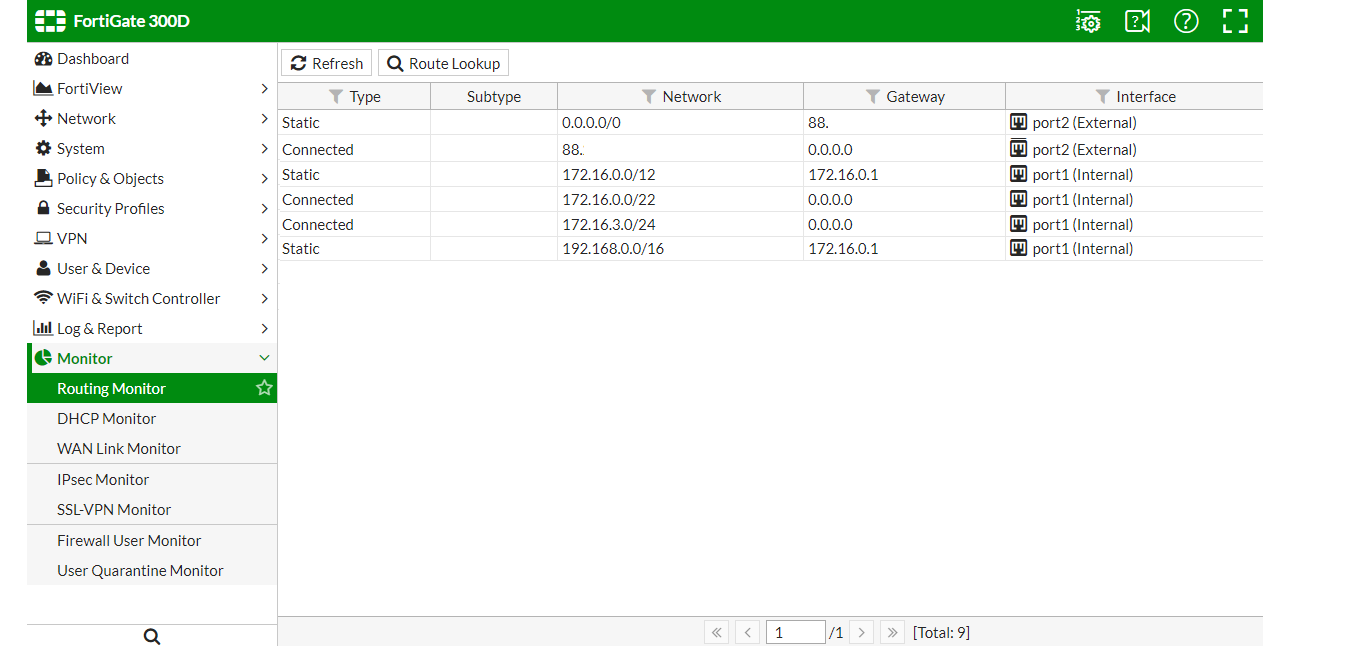

Routingleri “Monitor->Routing Monitor” linkinden görebiliriz.

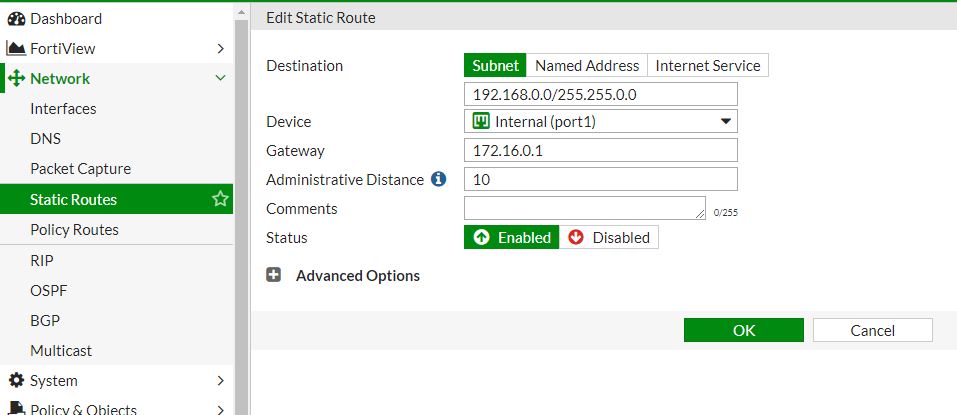

Static Route ekleme: “Network -> Static Routes”

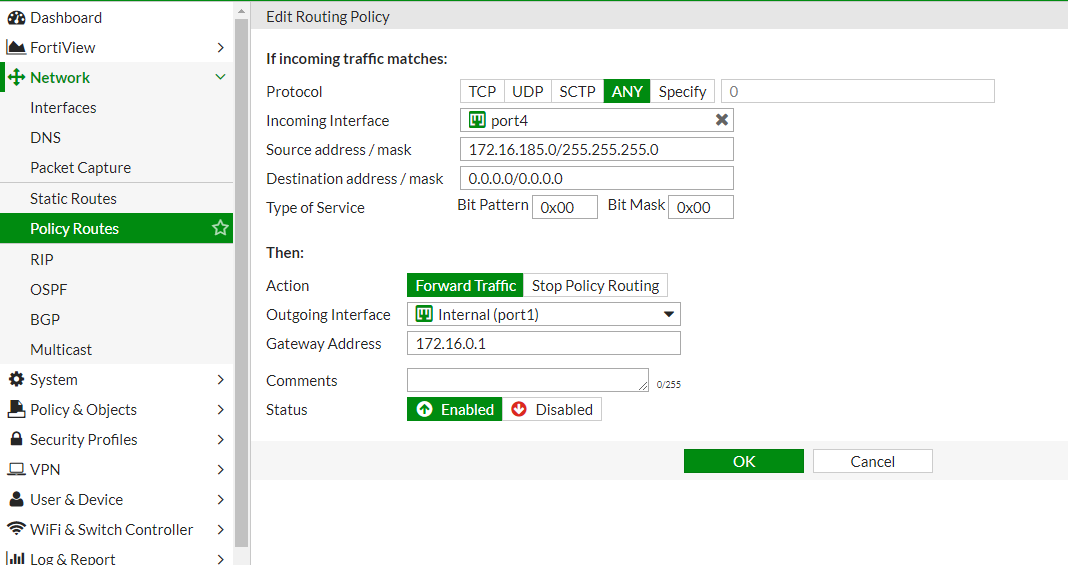

Hatta fortigate’de “policy based routing” özelliği sayesinde tanımlı networklerde bile ekstra istenen bir öncelikli rota var ise hatta öncelikleri farklı birden fazla rota varsa bile ; bu route kuralları policy route olarak oluşturulup öncelik sırasına göre yukarıdan aşağı biçimde kaydedilir.

Policy Route ekleme: “Network -> Policy Routes”

“Incoming Interface” yönlendirilecek network hangi interface üzerinde ise onu seçiyoruz.

“Source address/mask” yönlendirilecek networkü yazıyoruz. Adres olarak sadece blok olarak değil tek bir ip de yazabiliriz.

“Outgoing Interface”,“Gateway Address” yönlendirilecek network hangi networke yönlenecek ise o networkün bağlı olduğu interface seçilir ve gatewayi yazılır.

Örneğin; Fortigate üzerinde 2 yada daha fazla internet bağlantısı olsun. Localde istediğimiz ipleri tek bir hattan geri kalan ipleri ise diğer hat üzerinden internete çıkışını sağlamak için policy route ihtiyaç duyarız.

DHCP servisini hem server hem de relay olarak kullanmak mümkün. Herhangi bir interfacede o network için DHCP çalıştırabiliriz fortigate üzerinde ; ayrıca bir client makinada yüklü DHCP için fortigate’i relay olarak çalıştırabiliriz

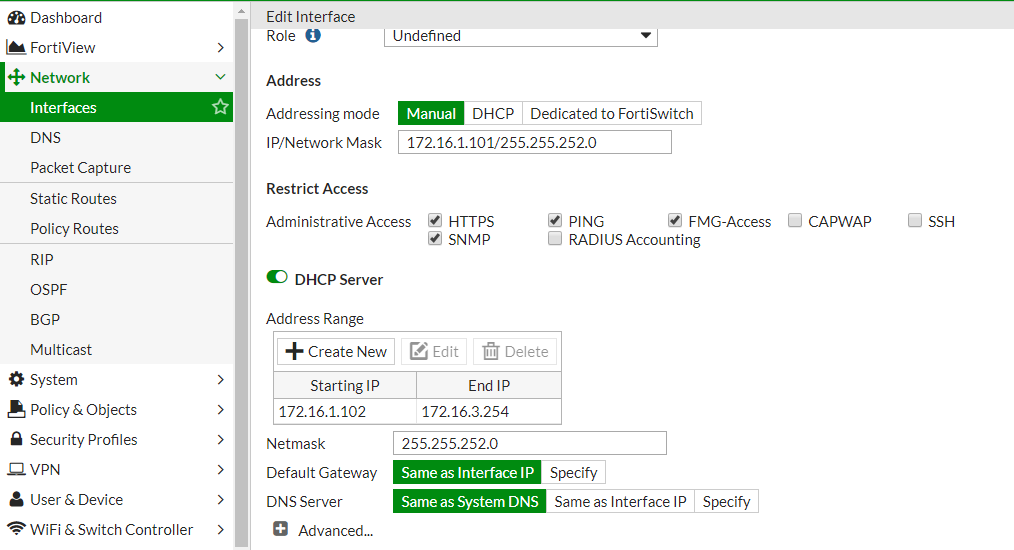

“Network -> Interfaces” linkinde hangi interface üzerinde DHCP servisini kullanmak istiyorsak edit ile interface içine girilir.

DHCP server aktifleştirilir. Ve ip aralığı girilir.

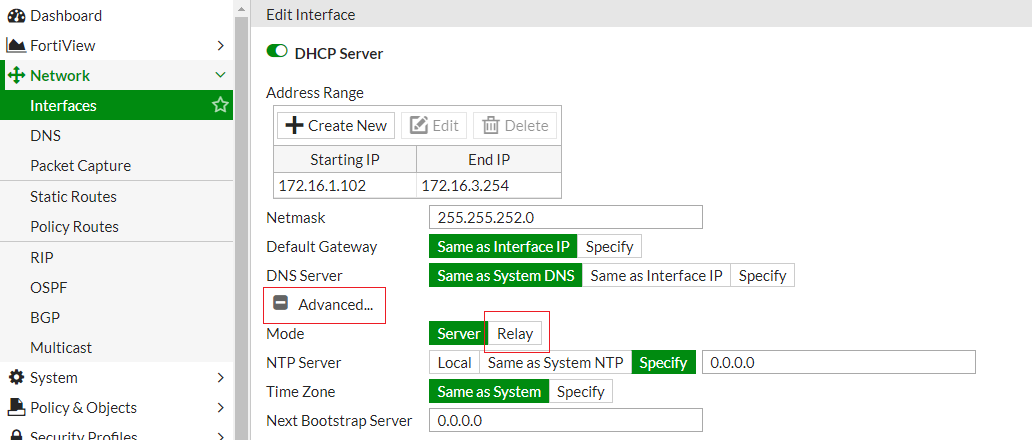

DHCP yi relay olarak kullanmak için;

“Advanced” altında “Relay seçeneği seçilir.”

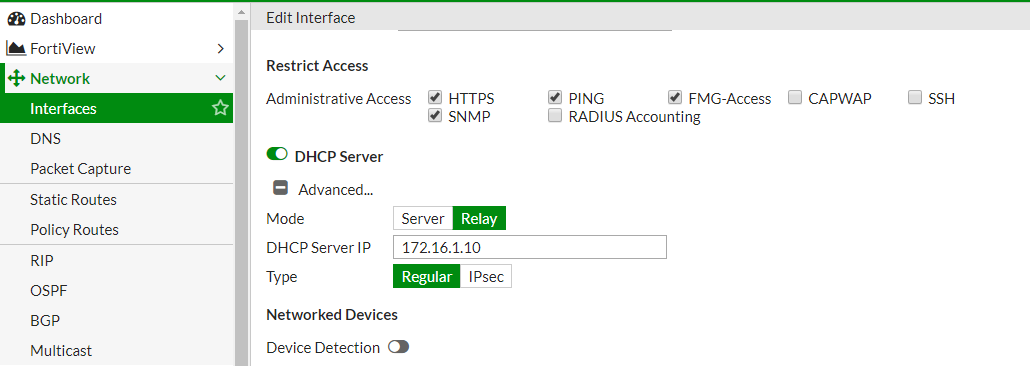

“DHCP Server IP” kısmına DHCP server olarak kullandığımız server ip adresini yazarız.

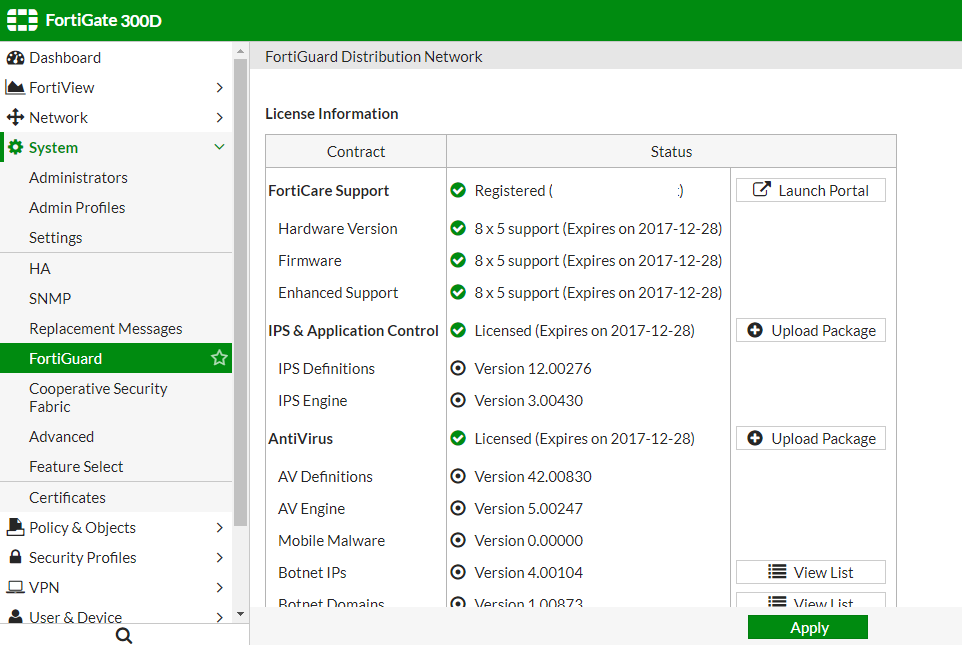

3.LiSANS BiLGiSi

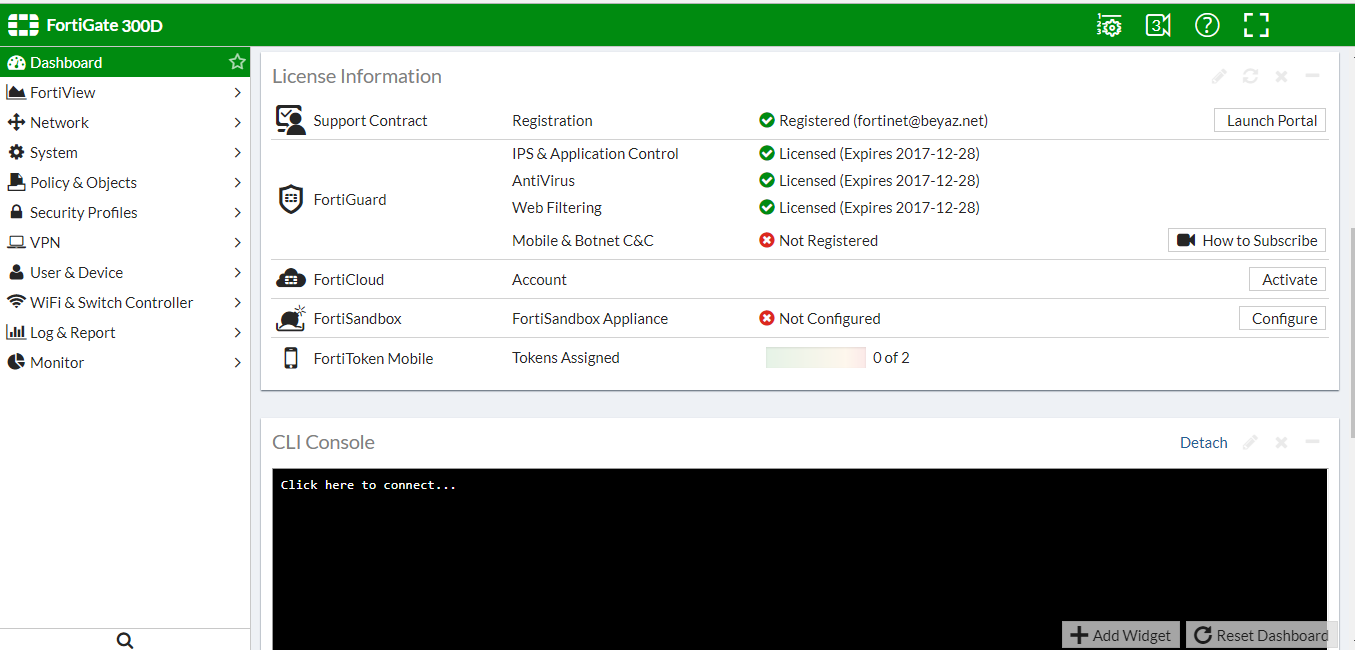

Ana sayfada, “licence information” bölümünde fortigate’in servisleri hakkında bilgi bulunur, lisansın aktif olup olmadığı, ne zaman güncellemenin biteceği burada görülür.

Süresi dolmuş veya pasif görünen servisleri aktif edebilmek için “System -> FortiGuard” sekmesindeki “antivirus,ips ; web filtering,anti spam” servislerini açıp alt sekmelerindeki “update now” ve “enable web filter ve enable antispam” kutucukları işaretlenip “test availability” butonları tıklanarak güncelleme gerçekleştirilir. Bu işlem öncesinde fortinet.com adresinde ürün register edilmiş olmalıdır. Bu işlem ardından güncellemenin gerçekleşmesi yarım saate kadar sürebilir.

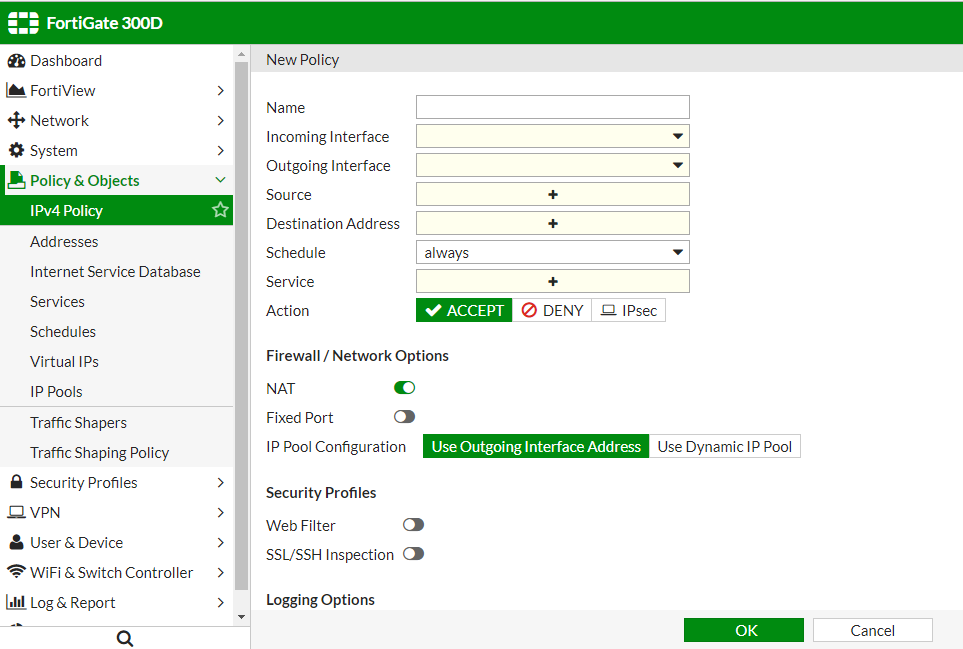

4.FIREWALL YAPILANDIRMASI

Fortigate üzerinde oluşturacağımız kurallar için birden fazla değişken bileşen mevcut, bunlar;

“Name” kurala isim verdiğimiz kısım.

“Incoming Interface” kaynak interface olarak tabir edilebilir.

“Outgoing Interface” hedef interface olarak tabir edilebilir.

“Source” Incoming Interface bağlı olan network.

“Destination Address” Outgoing Interface bağlı olan network.

“Schedule” Kuralın ne zaman uygulanacağını belirtir.

“Service” Kuralın hangi servisleri kullanacağı seçilir(HTTPS,RDP,FTP vs.)

“Action” Kural için uygulanacak eylem.

Yeni bir kural oluşturmak için “Policy & Objects -> IPv4 Policy” sekmesinde “Create New” ile yeni bir kural oluşturulabilir.

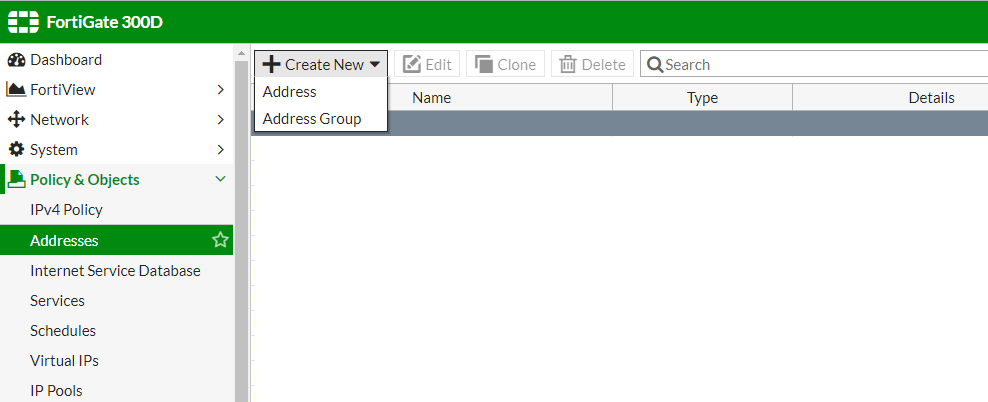

İp ve ip gruplarının tanımı:

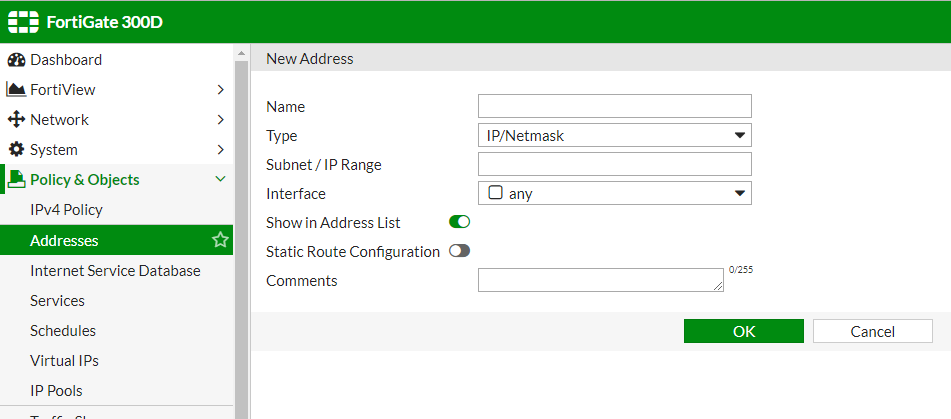

“Policy & Objects -> Addresses” “Create New” altından “Address” ile yeni bir adres oluşturulabilir.

“Name” Oluşturacağımız adresin adı

“Subnet / IP Range” Ip adresi.(örnek: 192.168.13.3/32)

“Interface” any kalabilir yada adresimiz hangi interface ile ilişkili ise o interface seçebiliriz.

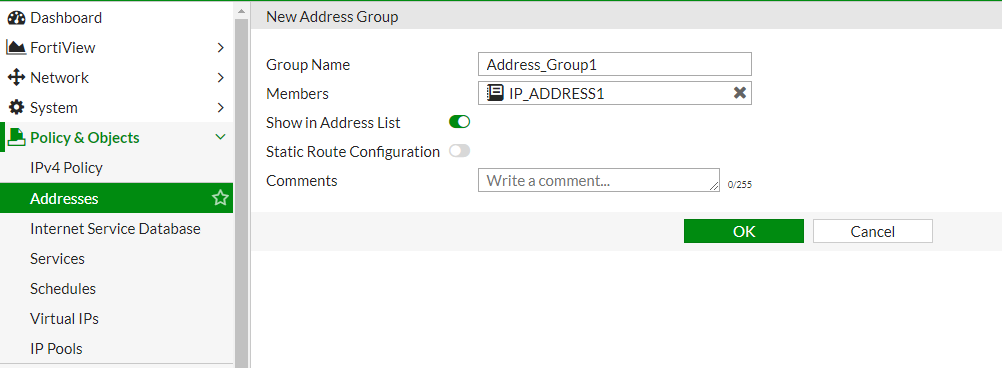

“Policy & Objects -> Addresses” “Create New” altından “Address Group” ile yeni bir adres oluşturulabilir.

“Group Name” Grubumuza bir isim veriyoruz ve “Members” kısmından oluşturmuş olduğumuz adresleri seçiyoruz.

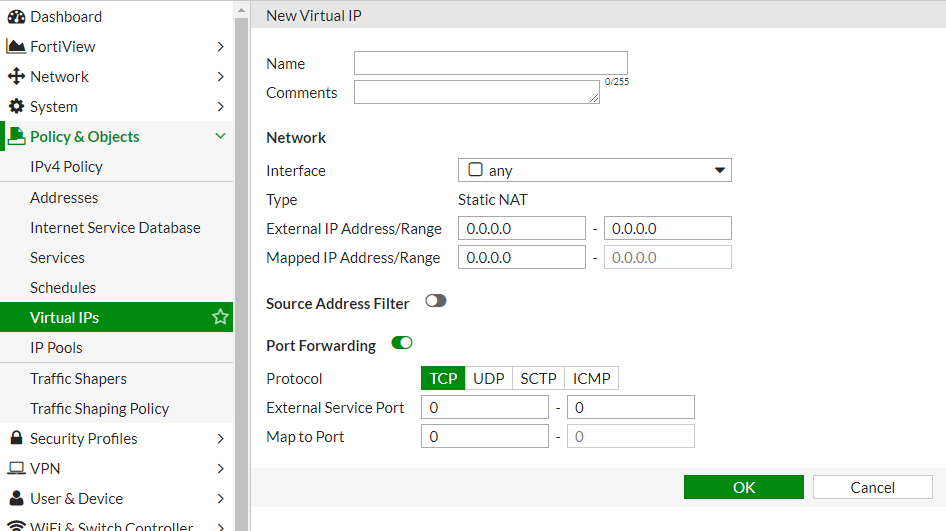

Fortigate üzerinde port yönlendirme veya sanal sunucu yapılandırma işlemi bir kaç aşamada gerçekleştirilmektedir. Bu aşamalar şu şekildedir;

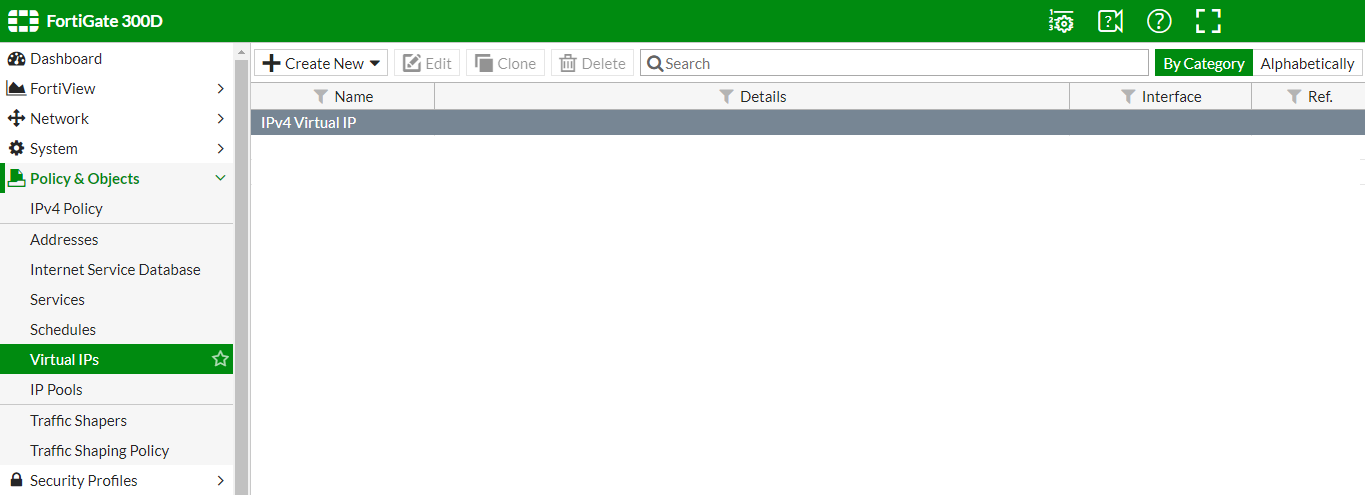

“Policy & Objects -> Virtual IPs” “Create new” ile port yönlendirme yapabiliriz.

“Name” ile yönlendirmemize isim veriyoruz.

“Interface” yönlendirme yapılacak ip’ye hangi interface üzerinden geilinecekse o seçilir any de bırakılabilir.

Örnek olarak: local de 192.168.10.10 sunucusuna RDP portu internete açılacak ise interface olarak internetin bağlı olduğu interface seçilir.

“External IP Address/Range” ip ye hangi ip ile ulaşılacak ise o yazılır.

“Mapped Ip Address/Range” yönlendirme yapılacak ip yazılır.

“External Service Port” hangi portu belirtip sunucuya gelinecek.

“Map to Port” sunucu üzerinde açılacak port.

Örnek olarak: local de 192.168.10.10 sunucusunda 3389 portu açılacak. Ama yönlendirme yapılırken 3389 ile gelinmesini istemiyorsak external porta herhangi bir port belirtiyoruz 12345 map to port ise 3389 olacak. Artık bu sunucuya dışarıdan RDP yapmak istediğimiz zaman public ip:12345 şeklinde ulaşabiliriz.

Virtual IPs oluşturduktan sonra aktifleşmesi için policy yazmamız gerekecek.

5.PROTECTİON PROFİLE YAPILANDIRMALARI

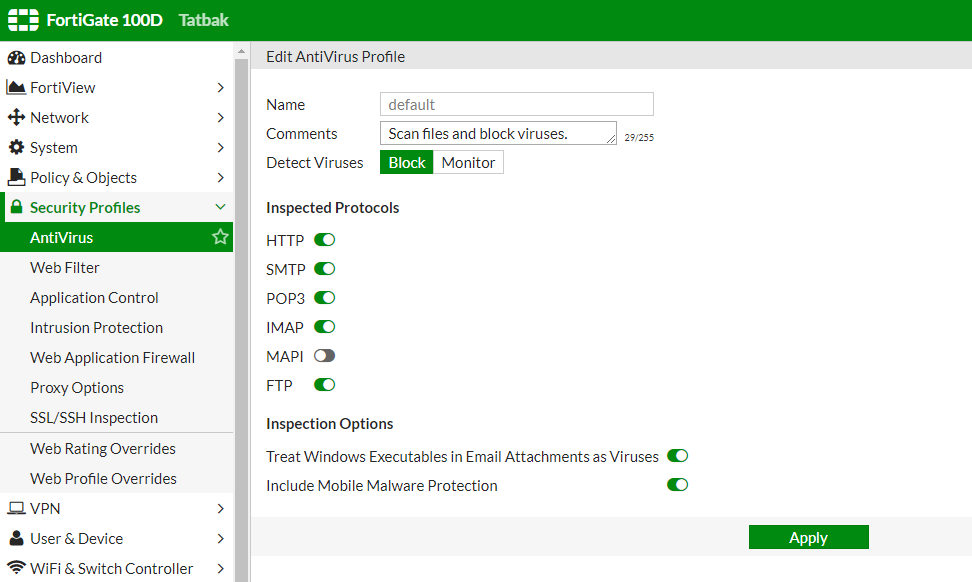

Protection profile dediğimiz öğeler, içlerinde UTM bileşenlerinin belirlenmiş fonksiyonlarını içerirler. Bunlar antivirüs, content filtering, antispam, ips,ids, p2p, im öğeleridir.

Oluşturacağımız bir protection profiled yukarıda saydığımız bilşenlerinin hangisinin aktif uygulanacağını ve ne şekilde uygulanacağını kapsar. Daha sonra firewall policy içerisinde protection profile devreye alınır.

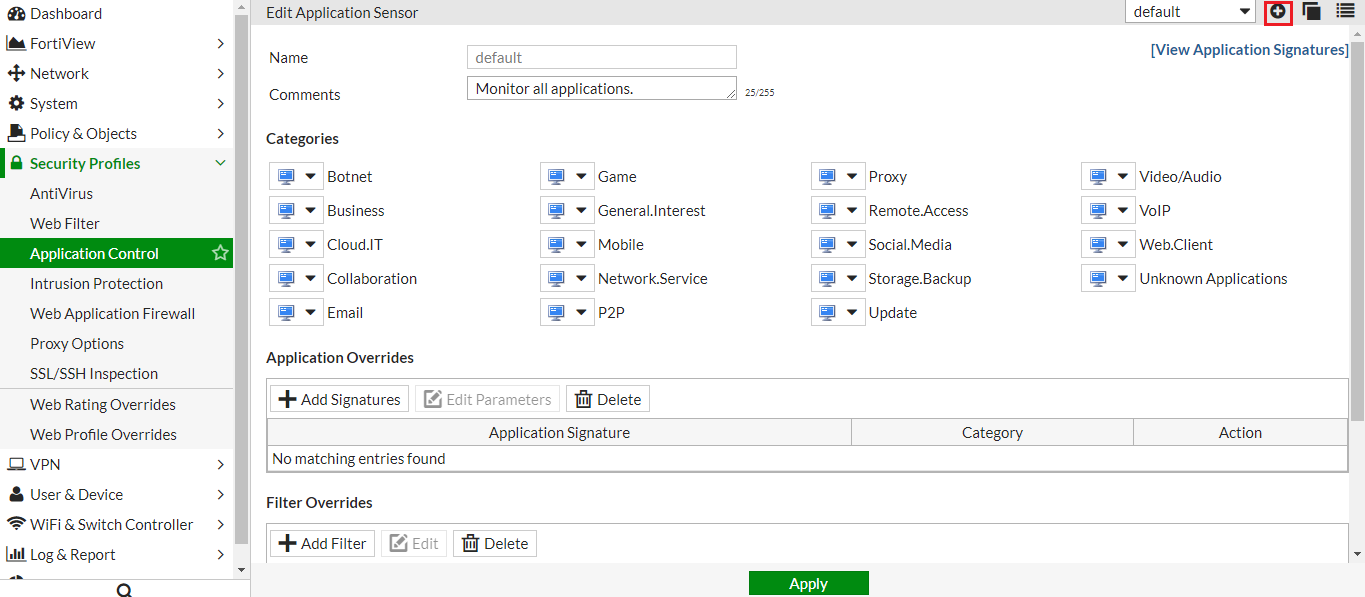

“Security Profiles” sekmesi altında güvenlik politikalarını oluşturabiliriz.

Yeni bir tane profil oluşturma:

İstediğimiz güvenlik profiline tıklayıp sağ üst köşede bulunan “+” tuşu ile yeni bir tane oluşturabiliriz.

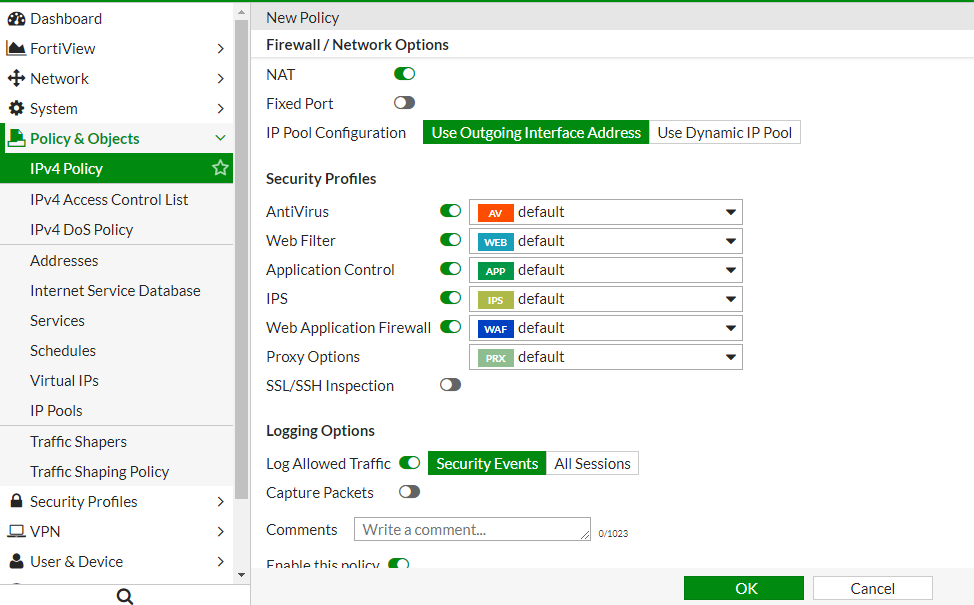

Gerekli security profillerini oluşturduktan sonra policy içinde kullanma;

Policy içinde “Security Profiles” altında bulunan seçeneklerden istediğimiz aktif edip oluşturmuş olduğumuz istediğimiz profili seçiyoruz.

.png)