FortiGate Ve FortiAnalyzer Cihazlarının Birbirine Bağlanması

Bu yazımızda OFTPD protokolünün FortGate ve FortiAnalyzer cihazları arasında iletişim oluşturmak için nasıl kullanıldığı açıklanmaktadır. İsterseniz öncelikle biraz OFTPD protokolünden bahsedelim.

OFTP (Optimized Fabric Transfer Protocol) protokolü, ForiGate’den bağlantı, akış kontrolü, dosya aktarımı ve log görüntülemek için TCP ve UDP protokollerinin 514 numaralı portunu kullanır.

Aşama 1: FortiGate ve FortiAnalzer ürün yazılımı uyumluluğu

FortiAnalyzer ürün yazılımı sürümü FortiGate ile eşit veya daha yüksek olmalıdır. Örneğin;

-FortiAnalyzer v5.6 and FortiGate v5.4 veya v5.6 çalışır

- FortiAnalyzer v5.4 and FortiGate v5.6 çalışmaz.

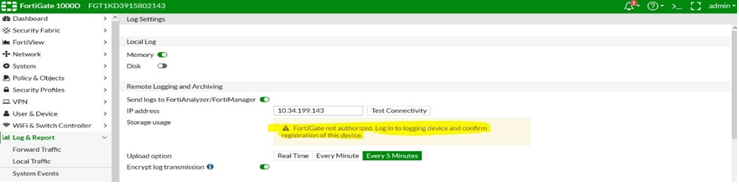

Aşama 2: FortiGate üzerinde FortiAnalyzer Konfigürasyonu Yapma

FortiGate log ayarları FortiAnalzer’ a logları göndermek için kullanılır.

# get log fortianalyzer setting

status : enable

ips-archive : enable

server : 10.34.199.143

enc-algorithm : high

conn-timeout : 10

monitor-keepalive-period: 5

monitor-failure-retry-period: 5

certificate :

source-ip :

upload-option : 5-minute

reliable : disable

- enc + reliable - enabled > Loglar TCP üzerinden şifreli olarak gönderilir.

- enc-algorithm - disabled , reliable - enabled> Loglar TCP üzerinden şifresiz olarak gönderilir.

- enc-algorithm - enabled , reliable-disabled> Loglar UDP üzerinden şifresiz olarak gönderilir.

- enc-algorithm - disabled , reliable-disabled> Loglar UDP üzerinden şifresiz olarak gönderilir.

FortiGate log filtre ayarları, gönderilen log miktarını etkiler:

# get log fortianalyzer filter

severity : information à Gönderilen logların miktarı önem derecesine bağlı, information, warning, critical.

forward-traffic : enable

local-traffic : enable

multicast-traffic : enable

sniffer-traffic : enable

anomaly : enable

voip : enable

dlp-archive : enable

dns : enable

filter : à Filtreleri yapılandırmak daha az log gönderilmesine neden olabilir.

filter-type : include

Aşama 3: Ayarlar doğrulandıktan sonra arayüzden ve FortiGate’in komut satırından bağlantıyı kontrol etme

CLI:

- # exec log fortianalyzer test-connectivity

Hata mesajı alıyoruz: Failed to get FAZ's status. Authentication Failed à FortiAnalyzer arayüzde cihaz yöneticisi altında FortiGate’i ekleyelim.

FortiGate FortiAnalyzer’a bağlandığında bağlantıyı kontrol edelim.

Başarılı log gönderimi:

#exec log fortianalyzer test-connectivity

FortiAnalyzer Host Name: FAZVM64

FortiGate Device ID: FGT1234567890

Registration: registered

Connection: allow

Disk Space (Used/Allocated): 0/Unlimited MB

Total Free Space: 831949 MB

Log: Tx & Rx (28 logs received since 02:00:18 02/20/18)

IPS Packet Log: Tx & Rx

Content Archive: Tx & Rx

Quarantine: Tx & Rx

Başarısız log gönderimi:

# exec log fortianalyzer test-connectivity

FortiAnalyzer Host Name: FAZVM64

FortiGate Device ID: FGT1KD3915802143

Registration: registered

Connection: allow

Disk Space (Used/Allocated): 0/Unlimited MB

Total Free Space: 819502 MB

Log: Tx & Rx (log not received) > Check if UDP is used (reliable is disabled under log setting)

IPS Packet Log: Tx & Rx

Content Archive: Tx & Rx

Quarantine: Tx & Rx

Ping, traceroute ve telnet kullanılarak ağ bağlantı testi yapıyoruz.

# exec ping 10.34.199.143

PING 10.34.199.143 (10.34.199.143): 56 data bytes

64 bytes from 10.34.199.143: icmp_seq=0 ttl=62 time=0.3 ms

64 bytes from 10.34.199.143: icmp_seq=1 ttl=62 time=0.3 ms

64 bytes from 10.34.199.143: icmp_seq=2 ttl=62 time=0.2 ms

64 bytes from 10.34.199.143: icmp_seq=3 ttl=62 time=0.2 ms

64 bytes from 10.34.199.143: icmp_seq=4 ttl=62 time=0.2 ms

--- 10.34.199.143 ping statistics ---

5 packets transmitted, 5 packets received, 0% packet loss

round-trip min/avg/max = 0.2/0.2/0.3 ms

# exec traceroute 10.34.199.143

traceroute to 10.34.199.143 (10.34.199.143), 32 hops max, 3 probe packets per hop, 84 byte packets

1 10.107.3.108 0.070 ms 0.060 ms 0.053 ms

2 10.40.31.254 0.083 ms 0.122 ms 0.075 ms

3 10.34.199.143 0.217 ms 0.233 ms 0.120 ms

# exec telnet 10.34.199.143 514

Trying 10.34.199.143...

Connected to 10.34.199.143.

àPing ve Traceroute komutları başarılı olsada bağlantı hala başarısız olablir. Böyle durumlarda FortiGate ve FortiAnalyzer arasındaki ara cihazlarda TCP/UDP 514 bağlantı noktalarının açık olup olmadığını kontrol edin.

Aşama 4: Bağlantıları kontrol etmek için gelişmiş komutlar

FortiGate ve FortiAnalyzer’da sniffer komutu kullanıyoruz.

FortiGate CLI: # diag sniffer packet any 'host x.x.x.x and port 514' 4 0 l, x.x.x.x FortiAnalyzer ip

FortiAnalyzer CLI: # diag sniffer packet any 'host y.y.y.y and port 514' 4 0 l , y.y.y.y FortiGate ip

Sonra FortiGate GUI’nin Log Setting altında Test Connectivity’e tıklarız veya CLI’dan diag log test komutunu çalıştırabiliriz.

FortiAnalyzer’da OFTPD uygulamasının hata ayıklamasını değerlendirme

Bağlantı sorunları için OFTPD deamon hata ayıklama:

# diag debug app oftpd 8 10.40.19.108 > veya cihaz adı kullanılır.

# diag debug timestamp enable

# diag debug enable

Sonra FortiGate GUI’nin Log Setting altında Test Connectivity’e tıklarız veya CLI’dan diag log test komutunu çalıştırabiliriz.

Başarılı girişim ‘Login Request’ mesajını gösterir:

2018-02-20 15:50:51 oftpd_handle_session:3303: sock[29] ip[10.40.19.108] - Handle 'LOGIN_REQUEST' request type=2.

2018-02-20 15:50:51 handle_login:1961: sock[29] ip[10.40.19.108] - host = 'FGT1234567890'

2018-02-20 15:50:51 handle_login:1989: sock[29] ip[10.40.19.108] - Version: FortiGate-1000D v5.6.3,build1547,171204 (GA)

Virus-DB: 1.00123(2015-12-11 13:18)

IPS-DB: 6.00741(2015-12-01 02:30)

APP-DB: 6.00741(2015-12-01 02:30)

Industrial-DB: 6.00741(2015-12-01 02:30)

Serial-Number: FGT1234567890

Botnet DB: 1.00000(2012-05-28 22:51)

Virtual domain configuration: disable

Current HA mode: standalone

Current HA group:

2018-02-20 15:50:51 handle_login:1966: sock[29] ip[10.40.19.108] - vdom = 1

2018-02-20 15:50:51 oftpd_handle_session:3286: sock[29] ip[10.40.19.108] - [oftpd_handle_session] the peer close the connection.

2018-02-20 15:50:51 oftpd_close_session:2600: sock[29] ip[10.40.19.108] - Client connection closed. Reason 8(the peer close the connection)

àŞu komutları kullanarak hata ayıklamayı devre dışı bırakın:

# diag debug disable

# diag debug timestamp disable

# diag debug app oftpd 0

.png)