FortiMail Konfigürasyonu Nasıl Yapılır ?

FortiMail istenmeyen , virüs içeren , zararlı ek içeren maillerden meydana gelen farklı tehditlere karşı çok katmanlı koruma sağlayan mail gateway sistemidir.

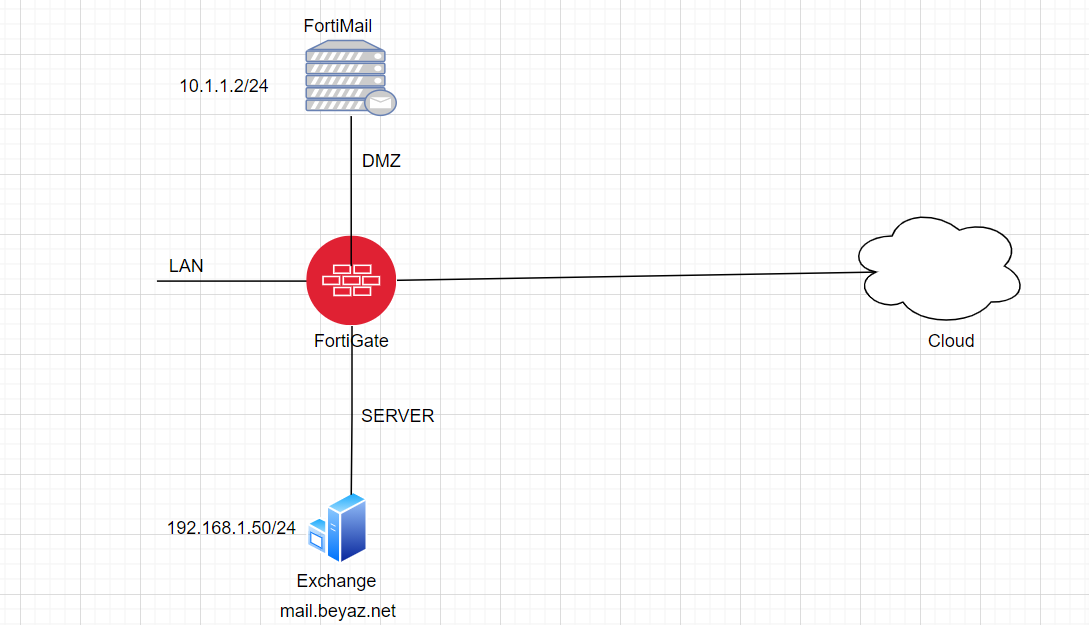

FortiMaili yapılandıracağımız yapı yukarıdaki görselde verildiği gibidir. FortiMail SMTP paketlerini önce kendi üzerinden AntiSpam ve Antivirüs süzgecinden geçirip sonra mail sunucuya aktaracaktır. Exchange sunucumuzdan internete çıkacak mailler de FortiMail üzerinden çıkacak şekilde yapılandırma yapılmaktadır.

-Firewall konfigürasyonunu dış IP’nin 25 (SMTP), 465 (SMTPS) portlarına gelen trafiği FortiMail üzerinde sonlandırmak için Virtual IP tanımlaması yapılması gerekmektedir. Virtual IP tanımlandıktan sonra internetten Server VLAN’ı için kural oluşturulacaktır. FortiMail’den dışarıya mail gönderirken NAT’lama yapmak gerekir Firewallda server VLAN’dan internete olacak şekilde kural yapılandırılır.

-DNS,HTTP,HTTPS,NTP,SMTP servislerini standart olarak tanımlamamız gerekiyor. UDP 8889 ve UDP 8888 portlarını FortiMail Antispam Query yapılabilmesi için açılması gerekmektedir.

-Exchange serverda Smart Host yapılandırılması yapılmalıdır. Tüm maillerin FortiMail üzerinden geçebilmesi için Smart Host olarak FortiMail’in IP’sini giriyoruz.

-FortiMail yapılandırması için Interface yapılandırması yapılır. Öncelikle FortiMail’in port2 interface’ine 10.1.1.2 ip adresini tanımlıyoruz.

-Bunun içim System > Network sekmesine giriyoruz. Yönetim arayüzüne erişmek için Https SSH protokollerini açıyoruz. Erişim kontrolü içinde Ping servisini açıyoruz.

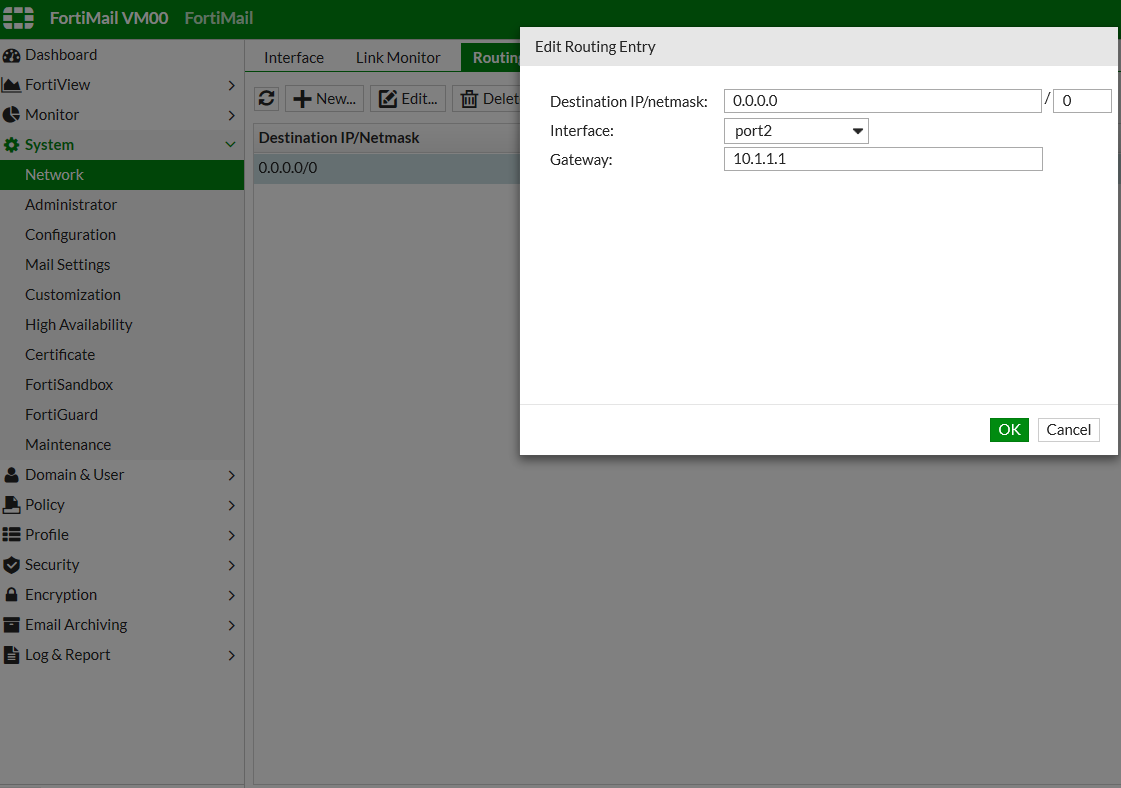

-Routing bölümünden Gateway olarak firewall IP’sini giriyoruz.

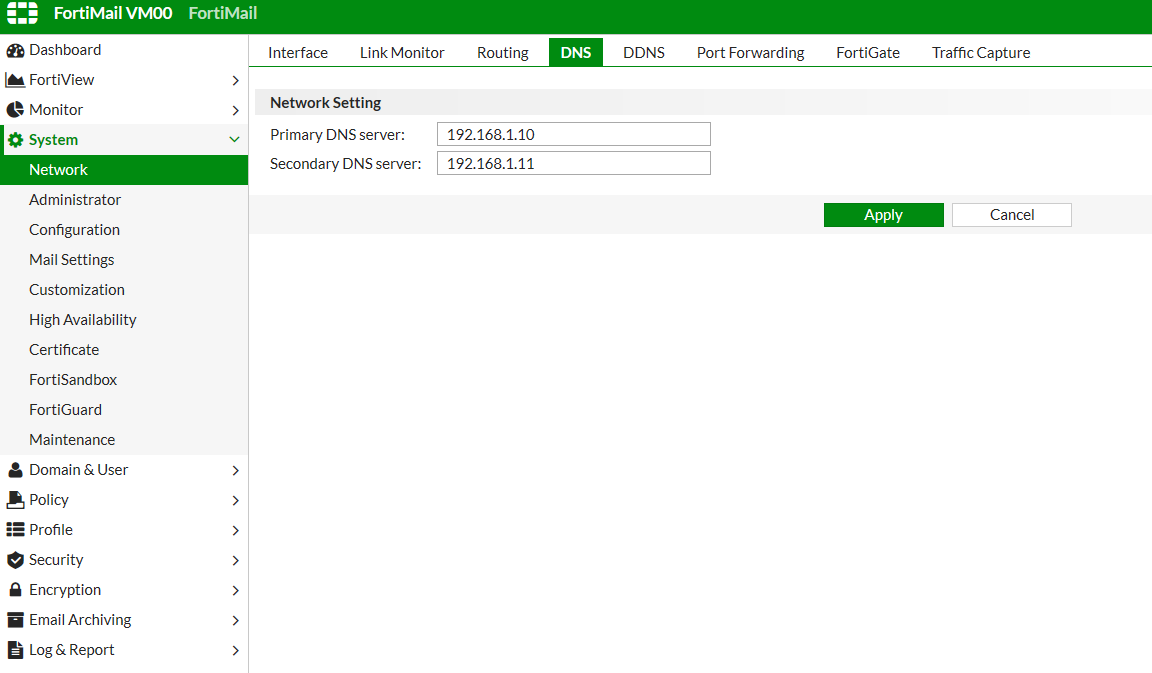

-Dns bölümünden DNS server IP’lerini giriyoruz.

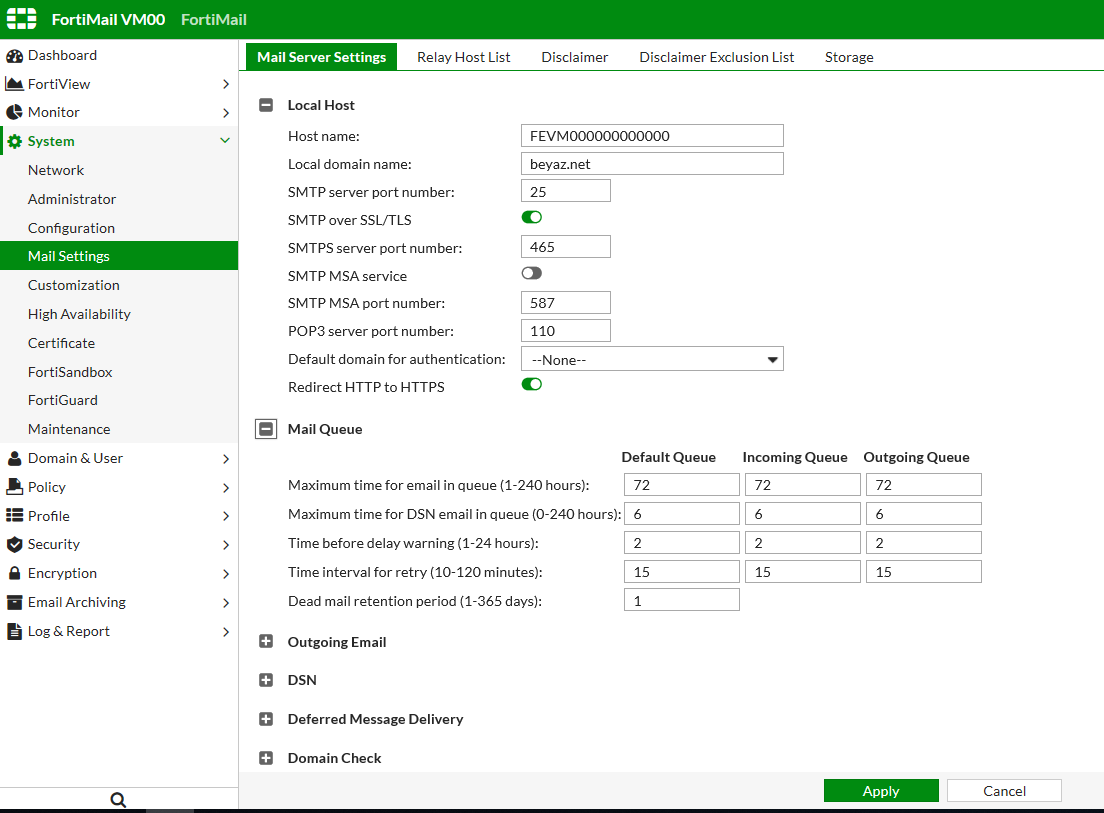

-Daha sonra mail server ayarlarını yapmamız gerekiyor. System > Mail Settings alanından Mail Server Settings alanına giriyoruz. Burada domain name’i çalışacak portları hangi alan adına hizmet edeceğini belirtiyoruz. Default domain for authentication olarak beyaz.net’i seçip Mail Queue ayarlarını yapıyoruz. Bu ayarlar maillerin ne kadar süre ile kuyrukta tutulacağı sonra ne kadar süre sonra tekrar gönderilmeye çalışacağı ayarları da yapıyoruz.

-Gönderilmeyen mailler için , DSN (Delivery Status Notification) maillerini oluşturmak için yapılandırıyoruz.

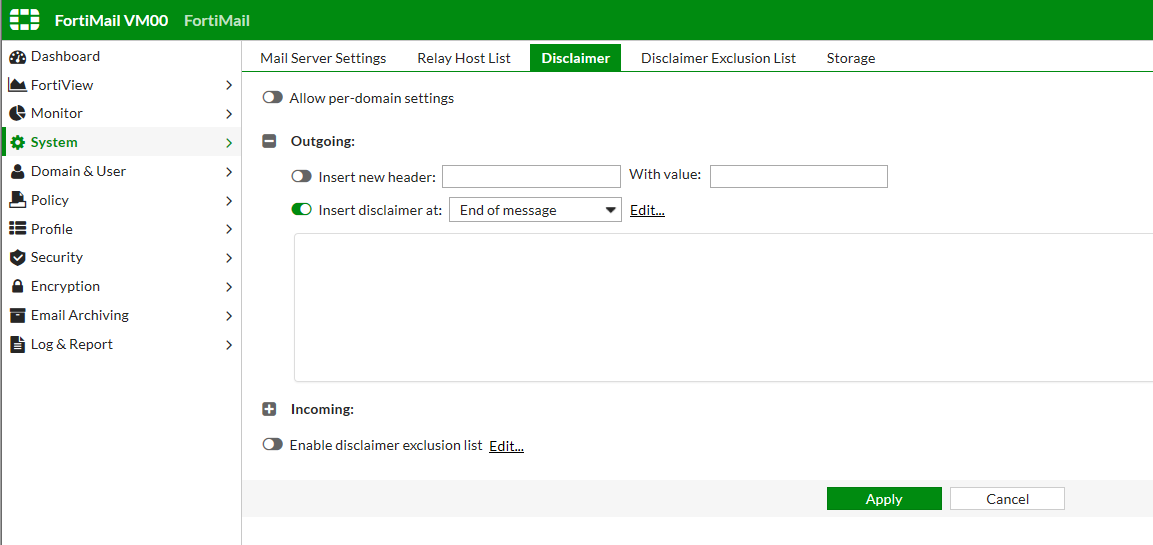

-İstenirse maillerin sonuna eklenecek olan “disclaimer” metnini de ayarlayabiliriz.

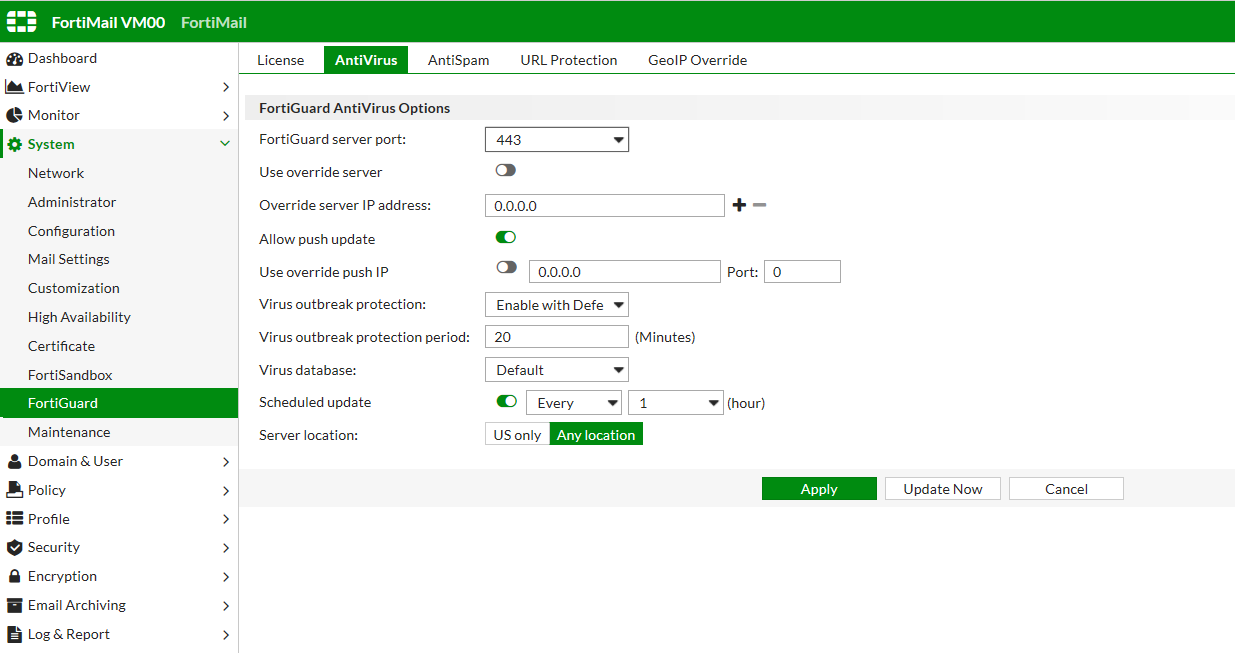

-Fortiguard ayarlarını yapılandıralım. Bu yapılandırma Antivirüs veritabanı her 1 saatte güncellenecek ve push update metodu kullanılacak.

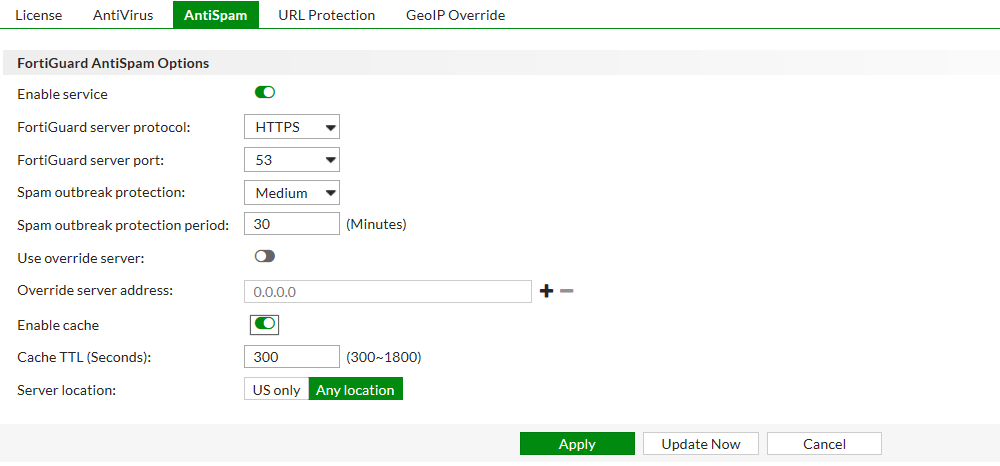

-AntiSpam sorgularını DNS üzerinden gerçekleştirecek ve 5 dakika cache tutmasını istedik.

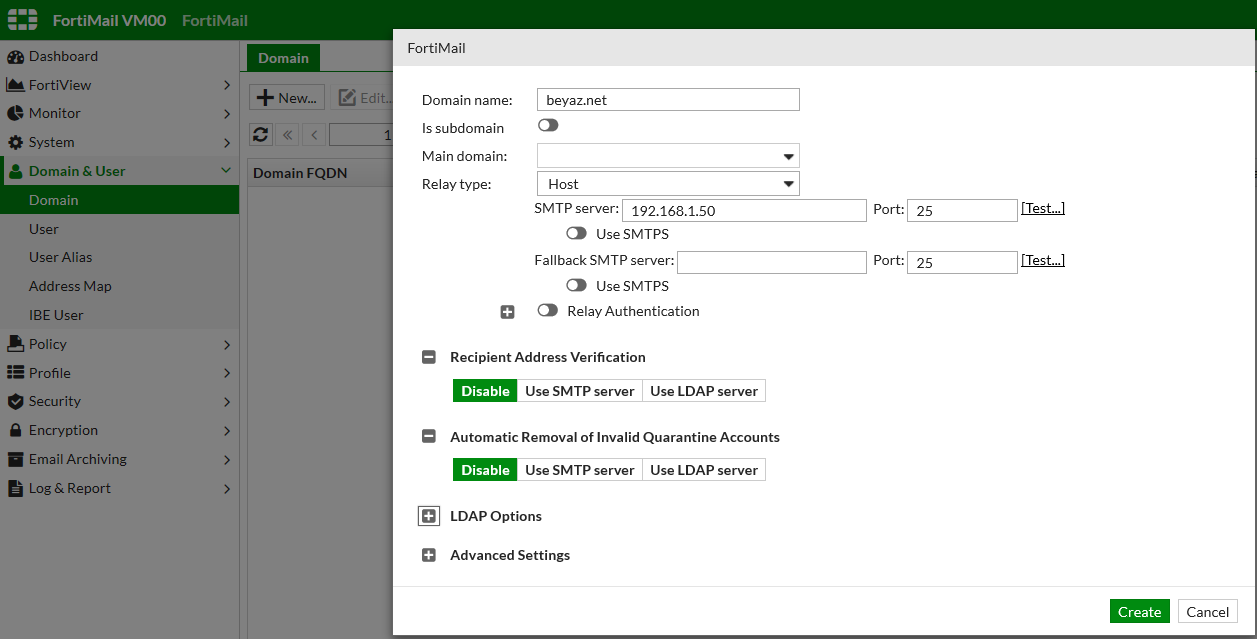

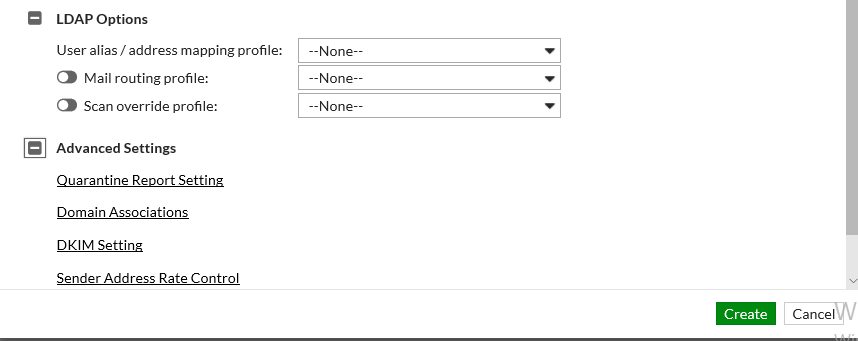

-Hangi Domaini koruma altına alacağımızı belirtmemiz için Domain & User > Domain’e giriyoruz. New diyerek yapılandırmamızı yapıyoruz.

-İstenilirse alıcı mail adresi hesap giriş kontrolü buradan yapılabilir.

-Domain&User > User Alias ’dan belirli mail adreslerine tek bir mail adresinden mail göndermek için buradan user alias tanımlıyoruz.

-Domain&User > Address Map ise bir mail adresinden dış domainlere mail gönderdiğimizde , bu mail adresini örnek olarak admin@beyaz.net olarak map edersek dış domaine atılan mailler admin@beyaz.net olarak gözükecektir.

-Bu ayarlar yapıldıktan sonra Profile ayarlarını yapılandıralım.

-Profile > Session’a girip ilk önce Session oluşturmamız gerekmektedir.

-Gelen mailler için Inbound Session oluşturacağız iç domainimizden dış domaine mailler için Outbound Session oluşturacağız.

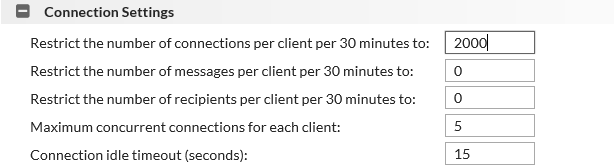

Connection Settings

-30 dakika içerisinde 2000 client bağlantı kurabilir.

-Aynı anda en fazla 5 bağlantı kurulabilir.

-Yapılan bağlantı 15 sn. durağan kalırsa sonlandırılır.

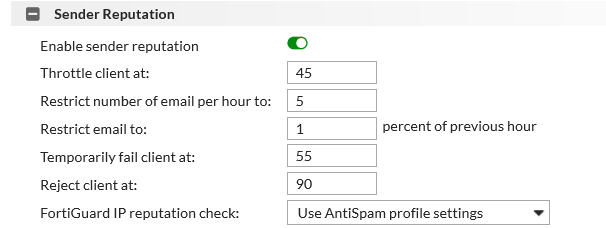

Sender Reputation

-Server’ımıza bağlantı kuran bir dış domain mail sunucusu dinamik Sender Reputation listesine kaydolur.

-45 adet mail gönderimi ile sınırlıdır.

-Saatte en fazla 5 adet maille veya bir önceki saate gönderilen mailin %1’i kadar ( hangisi daha büyükse ) sınırlandırılır.

-Gönderilen mail 55 olduğunda geçici olarak hata mesajı bildirilir.

-Sayı 90’a ulaştığında sunucu reddedilir.

-Fortiguard spam veritabanında gönderen server’ın ip’si bulunuyorsa bağlantı kurması engellenir.

Sender Validation

-SPF ve DKIM kontrollerini , session bazında değil antispam profili içerisinde tanımlamak ve kontrollerden geçemeyen maillerin session aşamasında reddetmek yerine , kullanıcı adreslerinin karantinasında tutmak istediğimizden bu aşamada SPF ve DKIM kontrolü yapmıyoruz.

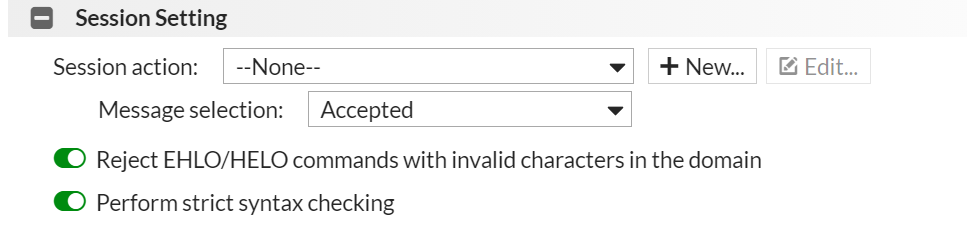

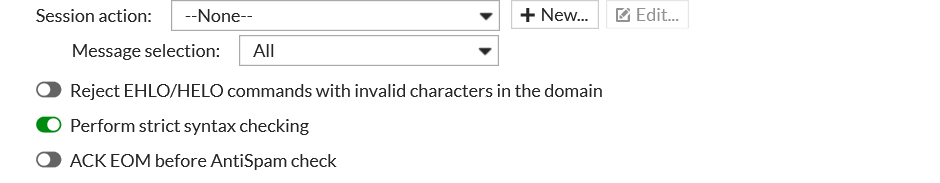

Session Settings

-Ehlo haberleşmesinde geçersiz karakter bulunması durumunda oturum reddedilir ve syntax kontrolü yapılır.

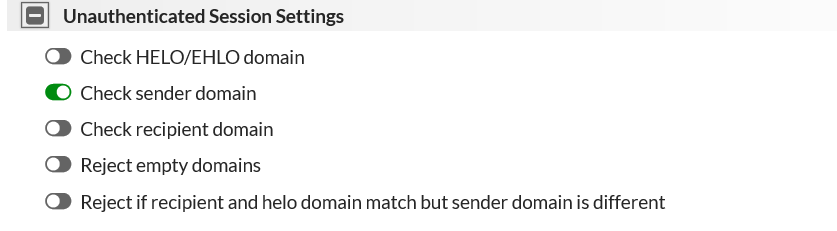

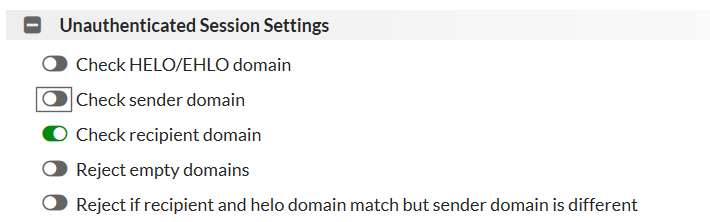

Unauthenticated Session Settings

-Check HELO/EHLO domain: “ehlo domain.com” şeklinde iletilen “” domain.com alan adının bir mx ve A kaydı olup olmadığı kontrol edilir .Eğer yoksa bağlantı reddedilir.

-Check Sender domain: “mail.from:” da iletilen domainin alan adının bir mx veya A kaydının olup olmadığı kontrol edilir. Eğer yoksa reddedilir.

-Check recipient domain: “rcpt to” satırında iletilen domain.com alan adının bir mx veya A kaydı olup olmadığı kontrol edilir. Eğer yoksa reddedilir.

-Reject empty domains: “ehlo” satırında domainin belirtilmemesi durumunda bağlantı reddedilir.

-Reject if recipient and helı domain match but sender domain is different: “rcpt to:” ve “helo” satırındaki domain adının birbiriyle aynı olması fakat “mail.from:” satırında domain adının farklı olması durumunda bağlantı reddedilir.

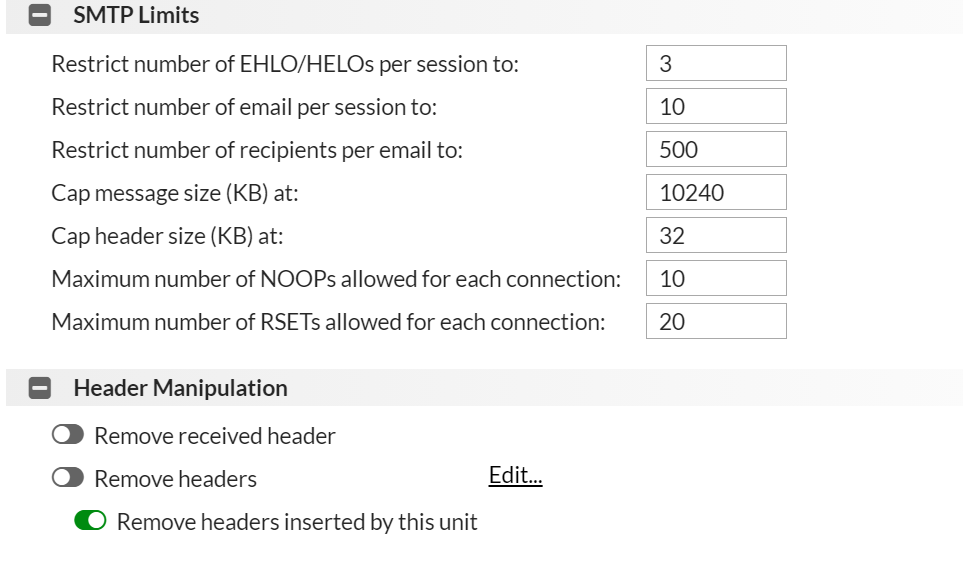

SMTP Limits , Header Manipulation

-Oturum başına göndermeye izin verilen email sayısı, bağlantı sırasında izin verilen azami hata sayısı gibi ayarlar yapılabilir.

-İç domainden dış domaine gönderilen mailler için Outbound Session yapılandırılması gerekmektedir. Inbound Session Ayarlarına benzer bir şekilde yapılandırma yapılabilir.

-Farklı olarak bu ayarlar yapılmalıdır. Maili gönderen kendi FortiMail Gateway’imiz olduğu için Sender Reputation devreye alınmayacaktır.

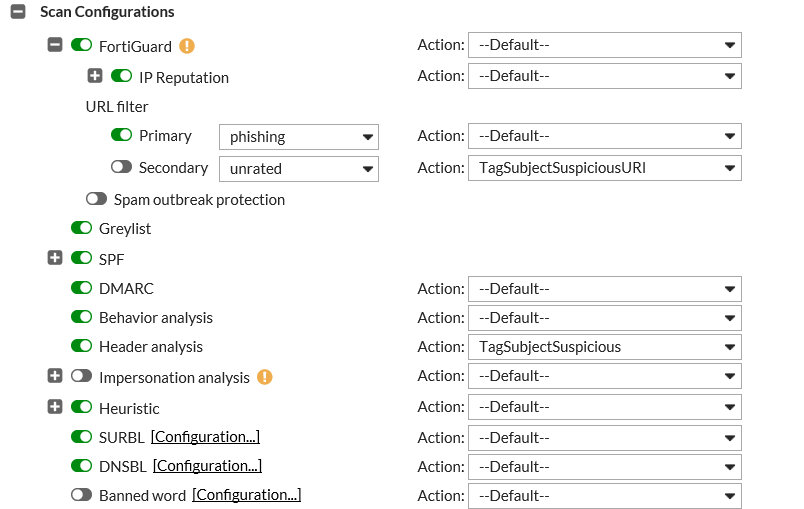

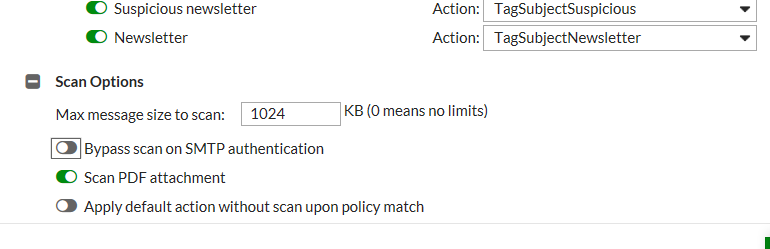

AntiSpam Profile

-Profile > Antispam sekmesine girilir.

-Inbound yönde AntiSpam profil ayarlarının aşağıdaki gibi olması önerilmektedir. AS_Inbound yapılandırması aşağıdaki gibidir.

-Reklam içerikli toplu mailleri engelleyebilmek için Newsletter açılmalıdır.

SURBL [Configuration]

-İstenmeyen iletilerden görünen web sitelerinin listesidir.

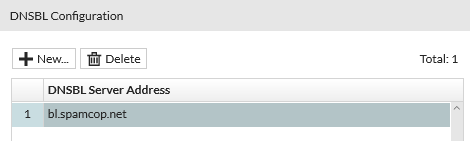

DNSBL[Configuration]

-Spam gönderdiği bilinen ip adreslerinin DNS engelleme listesidir.

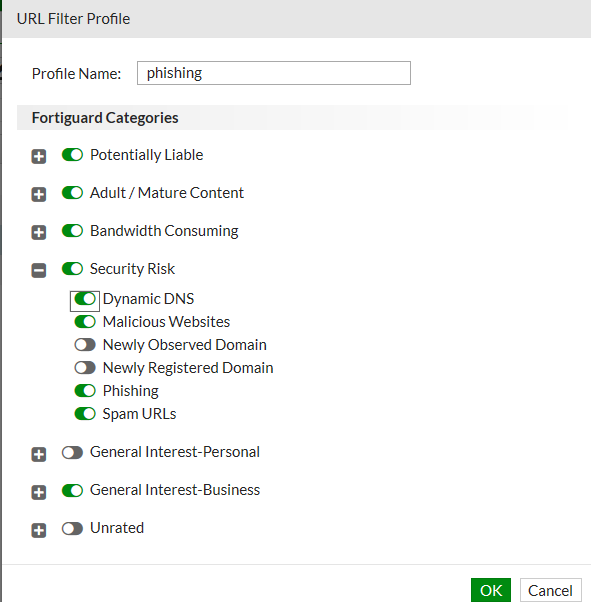

Url Filter

-Aşağıdaki kategorilerde Url’ye sahip mailler karantinaya alınacaktır.

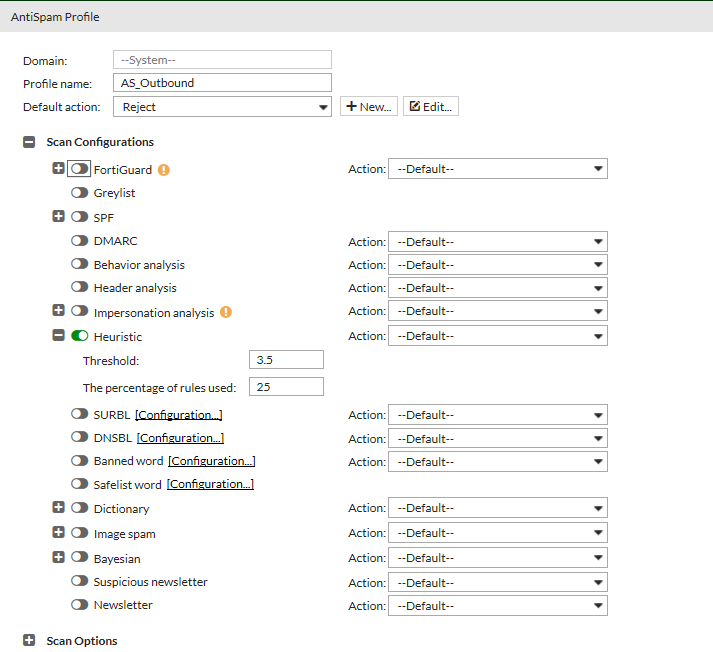

-Outbound yönde AntiSpam ayarlarını yapılandırmak için AS_Outbound ayarlarını yapılandırıyoruz.

-Kendi Mail Gateway’imiz mailleri göndereceğinden Sender Reputation , SPF , DMARC ayarlarını yapılandırmamıza gerek yoktur.

-Bu yapılandırmalara göre Inbound yönde spam olarak tespit edilen mailler kullanıcıların karantinalarına düşecektir. Outbound yönde spam olarak tespit edilen mailler kullanıcılara geri çevrilecektir.

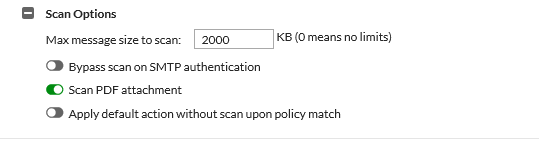

AntiVirus Profile

-Profile > AntiVirus sekmesinden girilir. Inbound yönde tespit edilen mailler sistemde karantina tutulacaktır. FortiSandbox bulunuyorsa yapıda bu ayarlarda yapılabilir.

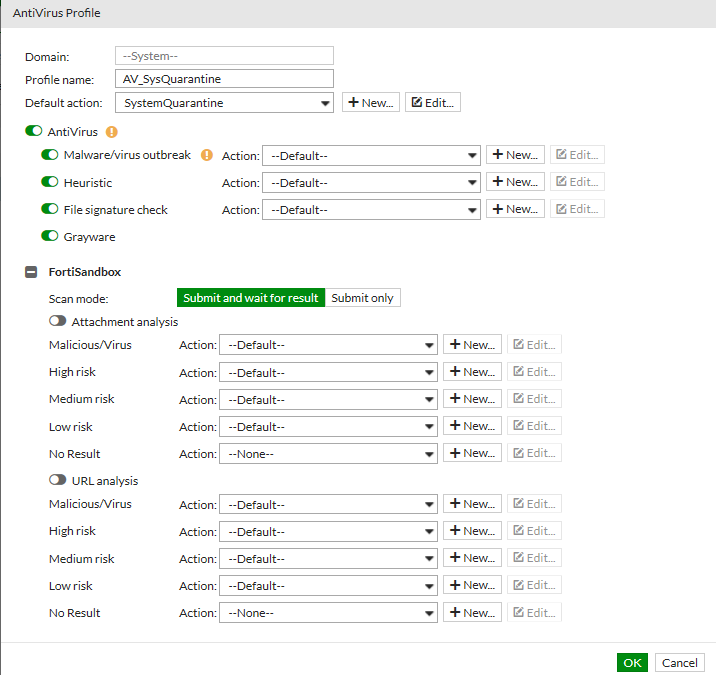

-Outbound yönde mailleri kontrol edebilmek için aşağıdaki şekilde yapılandırılır. Böylece virüslü mailler kullanıcıya geri gönderilecektir.

Content Profile

-Profile > Content sekmesinden girilir.

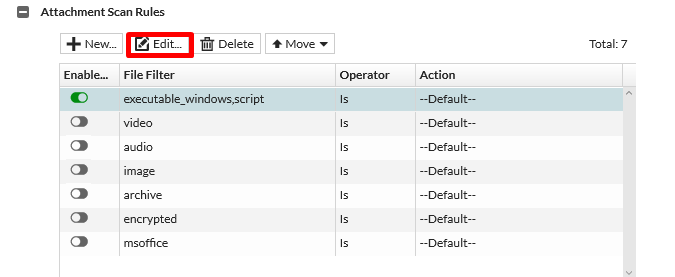

-Inbound yönde mailde çalıştırılabilir ek bulunması halinde aşağıdaki ayar yapıldığında mail silinecektir. Edit diyerek script’i kurala dahil ediyoruz.

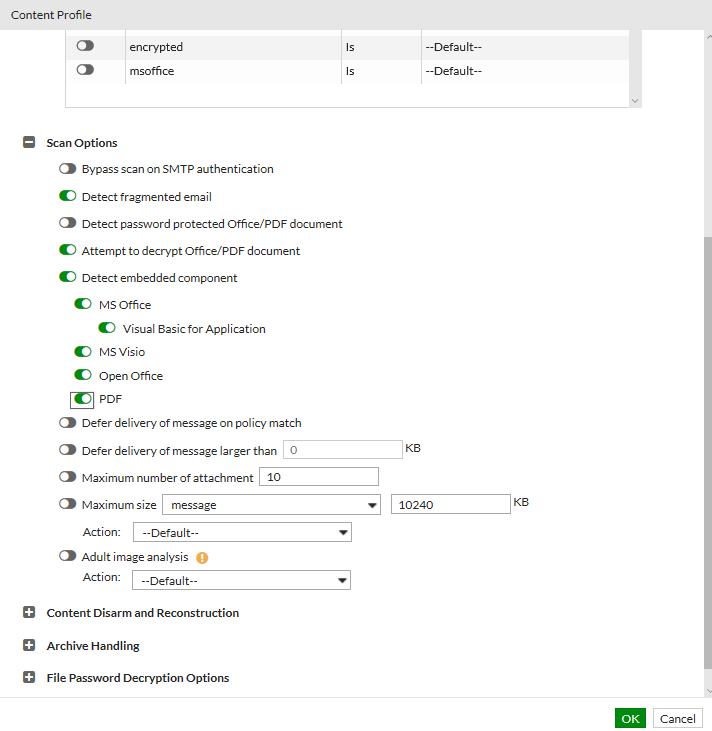

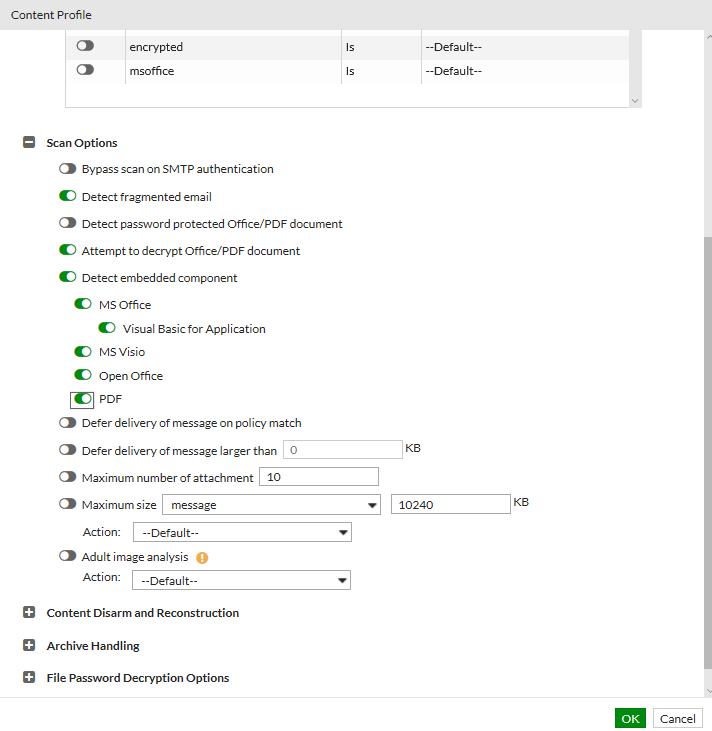

-İçeriğinde zararlı içerik bulunan dökümanların taranması için yapılandırma aşağıdaki gibidir.

-Arşivlenmiş(zip,rar) gibi dökümanların şifrelerinin çözülmesi ve taranması için yapılandırma aşağıdaki gibidir.

-Outbound yönde benzer şekilde yapılandırma yapılandırılır.

Policy Ayarları

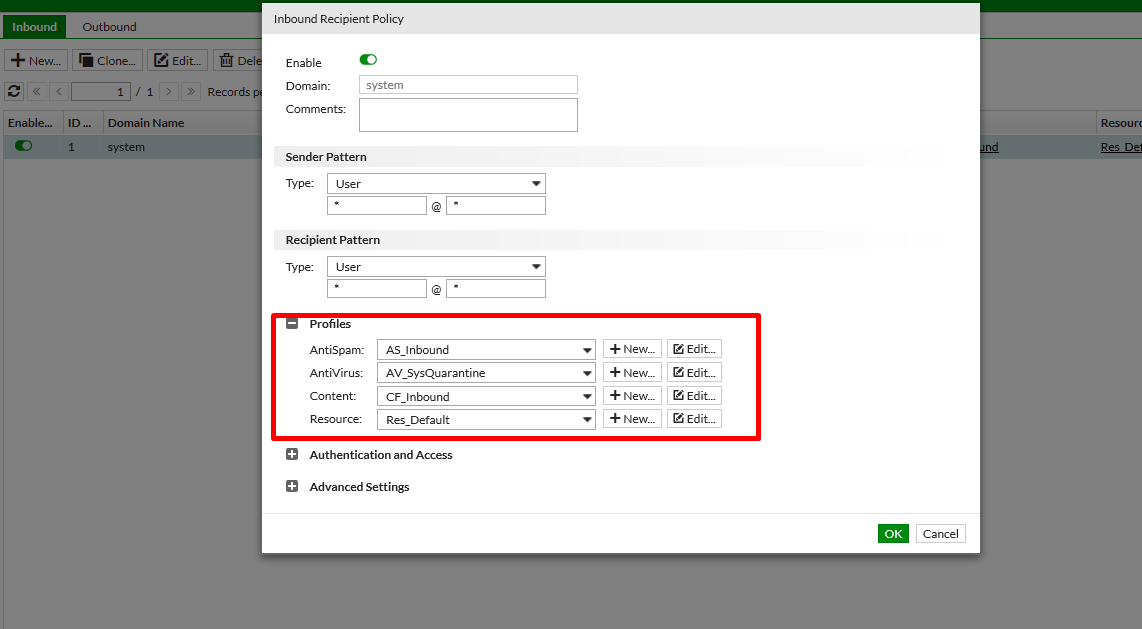

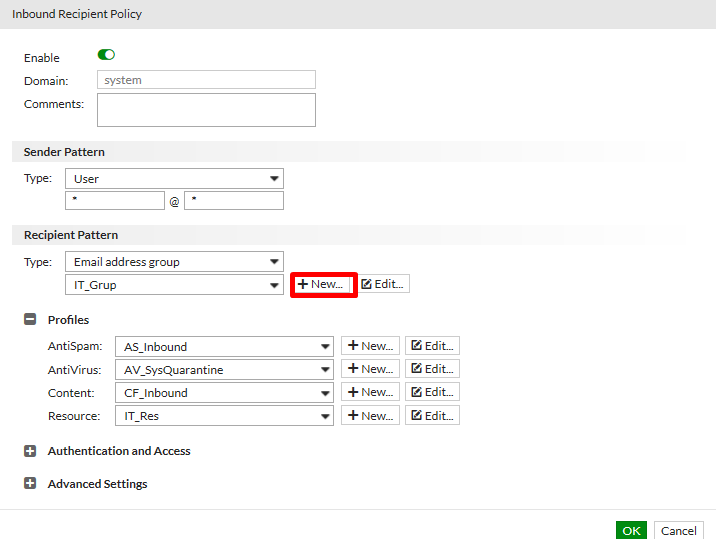

-Recipient Policy : Policy > Recipient Policy kategorisinden girdikten sonra Inbound ve Outbound ayarları yapılır.

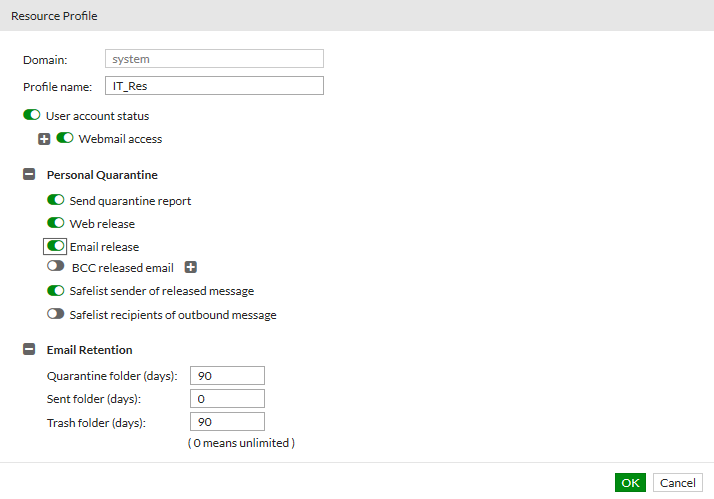

-Belirli bir gruba ayrı bir politika uygulanabilir. IT personelleri karantina mailleri alabilmesi için Resource profil oluşturulabilir ve mail yoluyla gönderimi sağlanır.

-Gruba üye olacak kişiler buradan eklenir.

-Send quarantine report ve Web Release seçili olmalıdır.

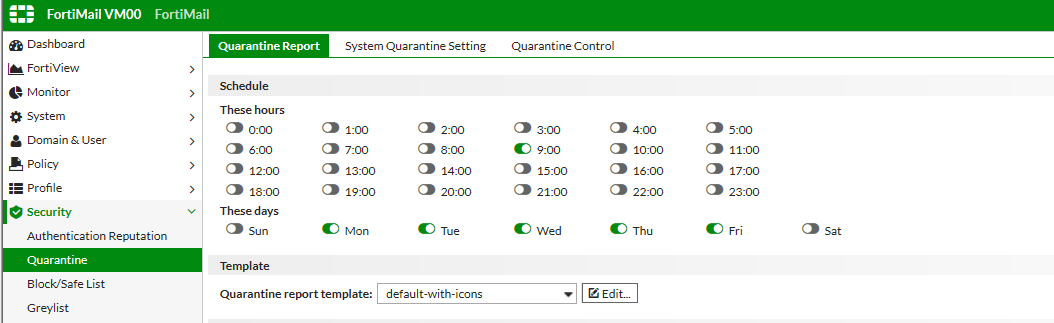

-Security > Quarantine > Quarantine Report

-Buradan hafta içi hergün saat 9:00’da gönderilecek şekilde karantina takvimi oluşturulmuştur.

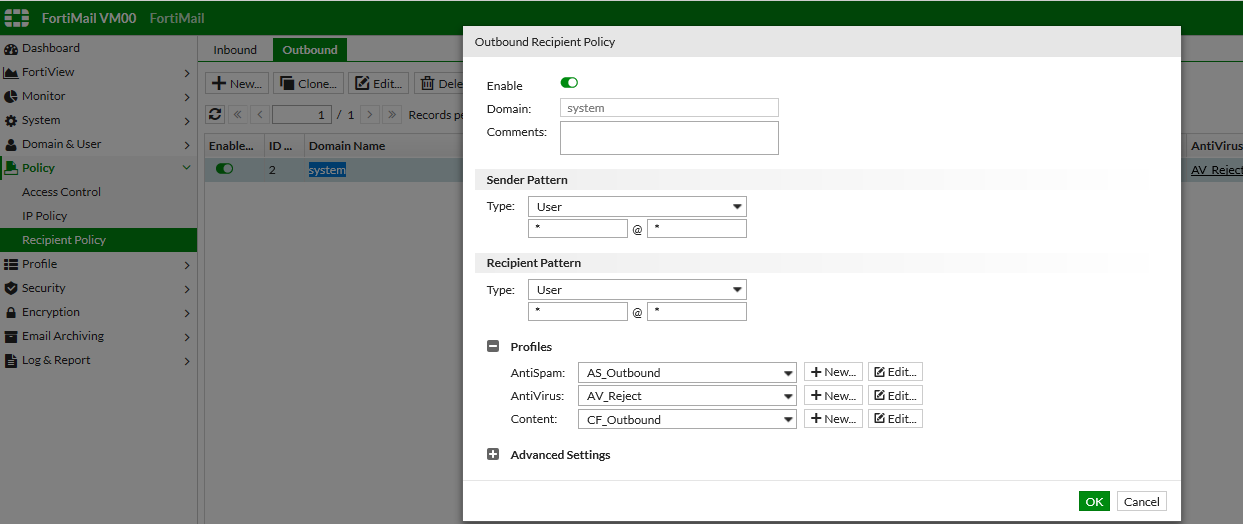

-Outbound Recipient Policy: Outbound yönünde bir policy oluşturarak önceden oluşturulan outbound profilleri seçilmelidir.

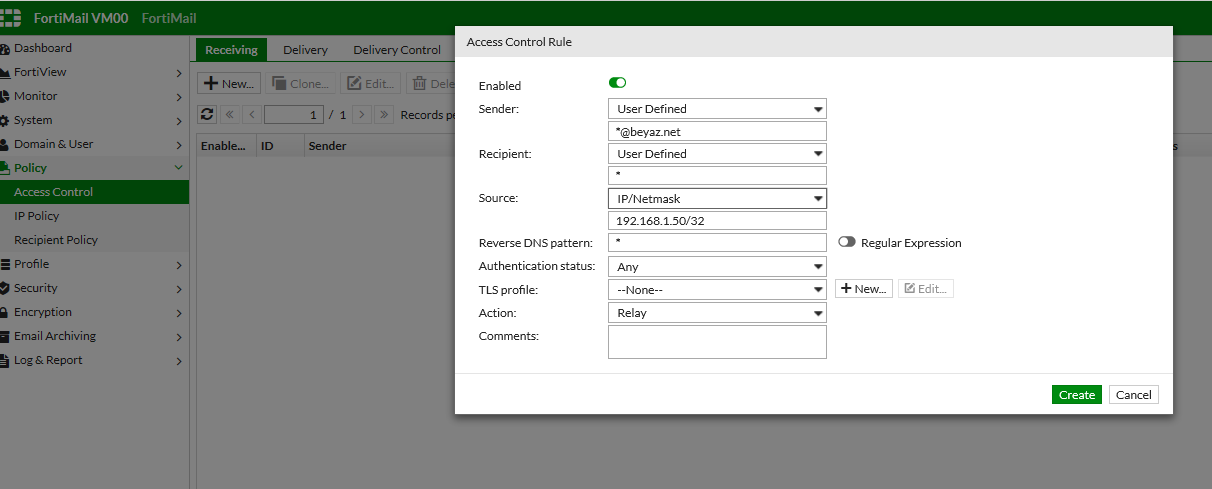

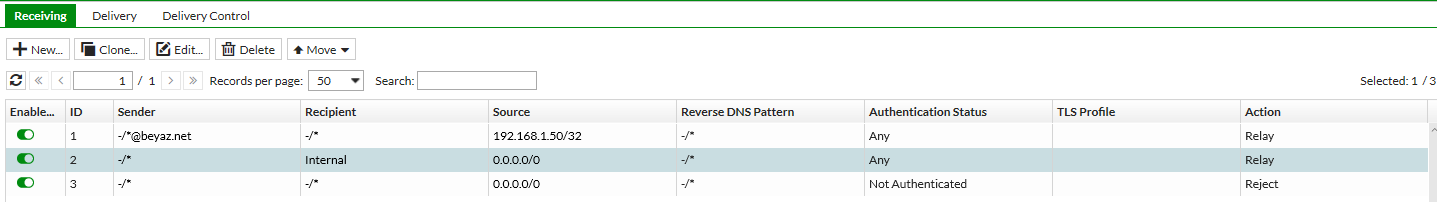

-Access Control Policy: İç domainden dışarıya sadece @beyaz.net uzantılı mail adreslerinden izin vermek için buraya Exchange sunucumuzun ip’sini girip kuralı oluşturuyoruz.

-Diğer Access Control Kuralları aşağıdaki gibidir.

-ID:1 Mail sunucusunun FortiMail ile bağlantısının kuralıdır. Authentication status “any”olmalı , Sender pattern *@beyaz.net şeklinde yazılmalıdır.

-ID:2 Dış dünyadaki mail sunucularının FortiMail sunucusu bağlantısı ile ilgili erişim kuralıdır.

-ID:3 Bu kuralda yukarıdaki kuralın kapsamında bütün erişim istekleri reddedilir. Böylece relay işlemleri engellemiş olur.

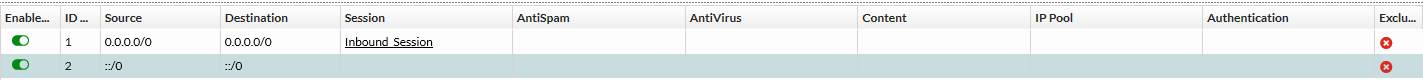

IP Policy:

-Daha önce oluşturulan Inbound_session profilimizi seçiyoruz.

-Action : Scan seçilmelidir.

-Session Profile : Inbound_session burada seçilecektir. Antispam, Antivirus, Content vs. profilleri Recipient Policy içerisinde seçilir.

-Ip policy aşağıdaki gibi olmalıdır.

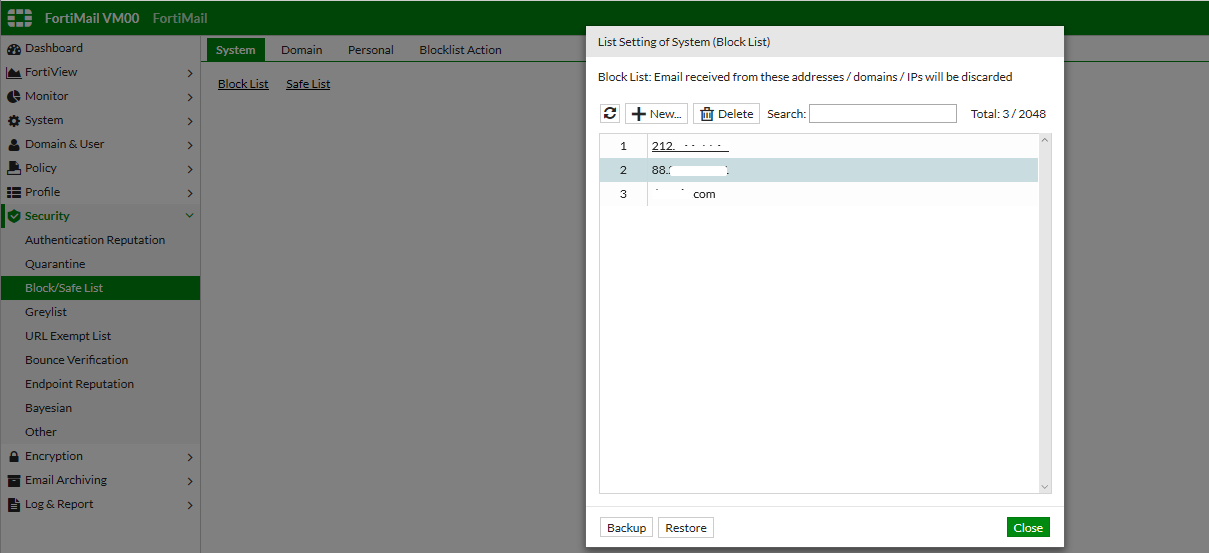

Block/Safe List(Kara Liste- Beyaz Liste):

-Domainlerden veya mail adreslerinden gelen mailleri taramaya tabi tutmadan doğrudan engellemek veya maili almak istediğimiz durumlarda kullanılır. Block List olarak System sekmesinden ip ve domain adreslerimizi ekleyebiliriz.

-Eğer güvenilir liste oluşturmak istiyorsak Safe List oluşturulabilir. Eğer kişi bazlı engelleme ve izin verme yapmak istiyorsak Personal sekmesinden yapılabilir.

.png)