ReVoLTE Saldırısı

Geçtiğimiz günlerde akademik araştırmacılardan oluşan bir ekip, uzaktan saldırganların VoLTE sesli aramaları tarafından kullanılan şifrelemeyi kırmasına ve hedeflenen telefon aramalarında casusluk yapmasına olanak tanıyan 'ReVoLTE' adlı yeni bir saldırı sundu.

Saldırı, LTE Üzerinden Ses (VoLTE) protokolündeki herhangi bir kusurdan yararlanmaz; bunun yerine, uygulamada çoğu telekomünikasyon sağlayıcısı tarafından LTE mobil ağının zayıf uygulamasından yararlanarak, bir saldırganın hedeflenen kurbanlar tarafından yapılan şifreli telefon görüşmelerini dinlemesine olanak tanır.

Uzun Süreli Evrim Üzerinden Ses, nesnelerin interneti ve giyilebilir cihazlar dahil olmak üzere cep telefonları ve veri terminalleri için standart bir yüksek hızlı kablosuz iletişimdir.

Sorunun temeli, çoğu mobil operatörün telefon ile aynı baz istasyonu yani cep telefonu kulesi arasındaki ses verilerini şifrelemek için bir radyo bağlantısı dahilinde birbirini takip eden iki arama için aynı anahtar akışını kullanmasıdır.

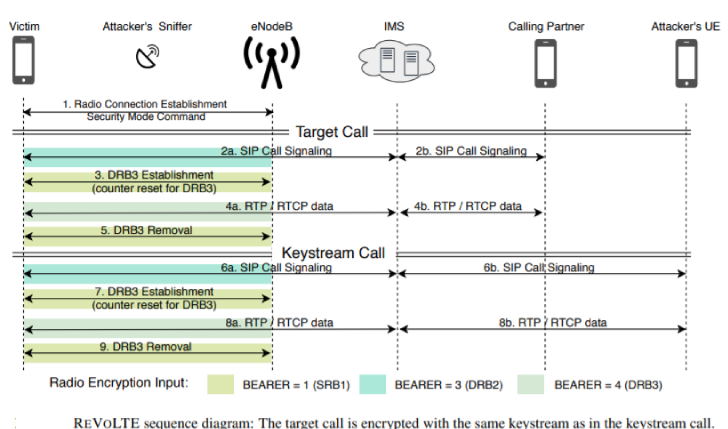

Bu nedenle, yeni ReVoLTE saldırısı , aynı anahtar akışının savunmasız baz istasyonları tarafından yeniden kullanılmasını istismar ederek, saldırganların aşağıdaki senaryoda VoLTE destekli sesli çağrıların içeriğini çözmesine olanak tanır.

Öngörülebilir bir anahtar akışının yeniden kullanımı yeni değildir ve ilk olarak Raza & Lu tarafından belirtilmiştir, ancak ReVoLTE saldırısı onu pratik bir saldırıya dönüştürmüştür.

ReVoLTE Saldırısı Nasıl Çalışır?

Bu saldırıyı başlatmak için, ReVoLTE saldırısının ilk aşamasının bir parçası olarak saldırganın kurbanla aynı baz istasyonuna bağlanması ve daha sonra şifresinin çözülmesi gereken bir başkasına kurban tarafından yapılan 'hedefli bir aramayı' izlemek ve kaydetmek için bir downlink yoklayıcı yerleştirmesi gerekir. Kurban 'hedeflenen aramayı' kapatır kapatmaz, saldırganın kurbanı genellikle 10 saniye içinde hemen araması gerekir. Bu, savunmasız ağı, önceki hedefli çağrı tarafından kullanılan aynı radyo bağlantısında kurban ve saldırgan arasında yeni bir arama başlatmaya zorlar. Bağlandıktan sonra, ikinci aşamanın bir parçası olarak, saldırganın kurbanı bir konuşmaya dahil etmesi ve bunu düz metin olarak kaydetmesi gerekir; bu, saldırganın daha sonra sonraki çağrı tarafından kullanılan anahtar akışını tersine çevirmesine yardımcı olur.

Araştırmacılara göre, anahtar akışlarını ilk aşamada yakalanan hedeflenen aramanın karşılık gelen şifrelenmiş çerçevesi ile XORing, içeriğinin şifresini çözerek saldırganların önceki telefon görüşmesinde kurbanının yaptığı konuşmayı dinlemesine olanak tanıyor. Ancak, her çerçevenin şifresini çözmek için ikinci aramanın uzunluğu ilk aramadan daha büyük veya ona eşit olmalıdır; aksi takdirde, konuşmanın yalnızca bir kısmının şifresini çözebilir.

Sorun dünya çapında çok sayıda sağlayıcıyı da etkilediğinden, araştırmacılar 4G ağlarının ve baz istasyonlarının ReVoLTE saldırısına karşı savunmasız olup olmadığını tespit etmek için kullanabileceğiniz ' Mobile Sentinel ' adlı açık kaynaklı bir Android uygulaması yayınladı.

.png)