SCADA Güvenliğinin Önemi

SCADA (Supervisory Control and Data Acquisition) “Merkezi Denetleme Kontrol ve Veri Toplama” sistemi olarak adlandırılmaktadır. SCADA sistemleri; yerel veya uzak endüstriyel proseslerin kontrolü, gerçek zamanlı verileri izlemek toplamak ve işlemek, sensör gibi cihazlarla doğrudan etkileşim ve olay kayıtlarını tutmak gibi servisleri sunan yazılım ve donanım tabanlı endüstriyel denetim sistemleridir. SCADA sistemleri günümüzde aşağıda belirtilen endüstri sektörlerinde kullanılmaktadır:

-Petrol ve Gaz (Yukarı Akım, Orta Akım, Aşağı Akım)

-Dökme Kimyasallar / Petrokimya

-Özel Kimyasallar

-Kağıt Hamuru, Kağıt ve Baskı

-İlaçlar

-Yiyecek ve İçecek

-Güç üretimi

-Ulaşım (Demiryolu, Deniz / Liman, Hava, Trafik)

-Su / Atık su

-İmalat

-Acil Servisler (Polis, Yangın, Acil Durum Yönetimi

SCADA sistemleri kritik altyapıları denetleme işlemini gerçekleştirdikleri için siber saldırılardan korunmaları büyük önem taşımaktadır. SCADA sistemleri, güvenliklerinin ve risklerinin önemini, modern dünyanın ne kadar büyük bir kısmında bulunduklarını göz önüne alındığında ve tarihteki afet örnekleriyle göstermektedir. SCADA sistemlerine sızılması dolayısıyla yaşanan en büyük kayıplar şöyledir:

-2015’ de Ukrayna’da 30 adet trafonun aniden devre dışı bırakılıp 230.000 insanın 6 saat boyunca elektrik kesintisine maruz kalmıştır.

-2016’ da Ukrayna kesintisinin tekrar edip bu sefer 225.000 insanın 3 saat boyunca elektrik kesintisine maruz kalmıştır, düzeltilmesi için ise 30 adet trafonun ekipler tarafından tek tek gezilerek el ile düzeltilmeye ihtiyaç duyulmuştur.

-2012’ de dünyadaki en büyük enerji şirketi olan Saudi Aramco’ nun sistemindeki 30.000 bilgisayar işlevden çıkıp ekranlarında Amerikan bayrağı dalgalanmıştır.

-2010’ da İran’ın tüm nükleer tesislerinin santrifüjlerinin tahmini olarak beşte biri oranındaki bir boyutunun zarar görerek işlevsiz kalmıştır.

-1982’ de nükleer olmamasına rağmen Sibirya’ da bir doğalgaz boru hattı uzaydan görülebilecek bir boyutta patlamıştır.

SCADA Sistemleri Güvenliği Nasıl Sağlanır?

SCADA sistemleri ağ topolojisi genellikle internetten soyut bir Operasyonel Teknoloji ağı ve bu ağın içinde bulunan cihazlar (PLC, HMI, RTU, SCADA, SENSORS), internete bağlı bir Bilgi Teknolojisi ağı ve cihazları (PC, ROUTERS) ve gerektiğinde SCADA sistemlerinin kontrolü için imkân sağlaması adına Firewall ile korunan bu iki ağ arasındaki bir bağlantıdan oluşur.

SCADA sistemleri yapıları gereği internetten soyut olduklarından ve bu bir gereklilik olarak geçtiğinden güvenli sistemler olarak varsayılmaktadırlar. Ancak SCADA sistemleri günlük hayatın her köşesinde kritik yapılarda kullanıldıklarından sistemi hiçbir açık kalmayacak hale getirmek (air-gapped system) piyasada alışılmış ve takip edilen bir süreçtir. Bu sistemlerin güvenliğinin sağlanmasında teknolojinin diğer alanlarında olduğu gibi yetkili mercilerce uzun süreçler sonunda belirlenmiş standartlar bulunmaktadır ve bu standartlara göre hareket edilmelidir. Bu standartların bir kısmı güvenlik duvarları ve sızma tespiti gibi teknik karşı önlemler belirtirken, ISO/IEC 17799(günceli ISO/IEC 27002) gibi bir diğer kısmı ise organizasyonel karşıt önlemlere odaklanmıştır. SCADA sistemlerinin daha güvenli hale getirilebileceği ile ilgili belgeler yayınlayan kuruluşlardan bazıları şunlardır:

-American Gas Association (AGA),

-National Institute of Standards and Technology (NIST),

-Centre for the Protection of National Infrastructure (CPNI),

-International Electrotechnical Commission (IEC),

-North American Electric Reliability Corporation (NERC)

-IEEE

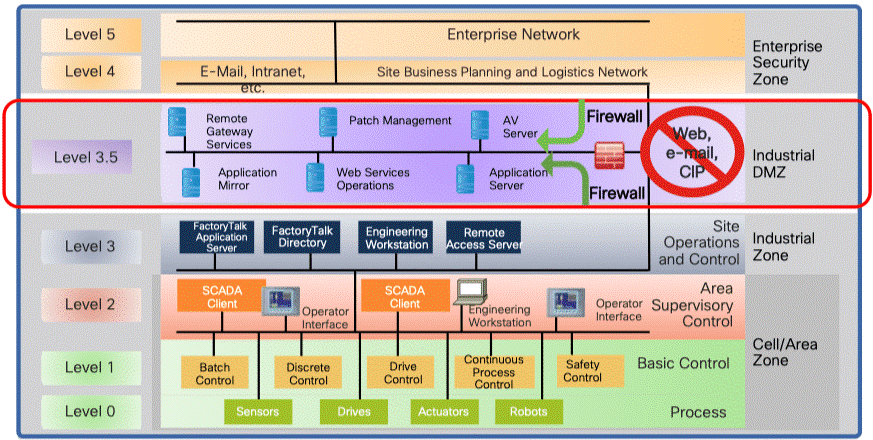

ISA112 standardı ise SCADA sistem modellerinin mimarisi ve sistemin yaşam döngüsü gibi belirli diyagramlar içermektedir. Bu standartlar sistemin tam güvenliğini sağlamasa bile temeli bu gibi standartların üzerine kurup bu temel üzerinde güvenliği geliştirme adına adımlar atıldığında, istenilirse bu adımlarda Gartner gibi şirketlerin belirlediği operasyonel teknoloji güvenlik modeli ve mimarisi olabilir, SCADA sistemleri sanıldığı derecede bir güvenliğe ulaşabilmektedirler. Günümüzde SCADA sistemlerinin büyük çoğunluğu Purdue Modeli temeli üzerine uygulanmışlardır.

Purdue Modeli

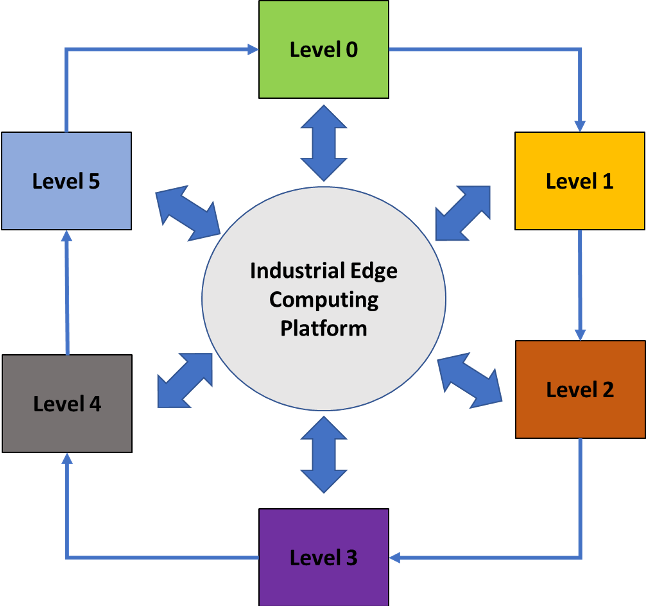

Fakat artık güncel dünyada kesin olarak hiyerarşik olmadığından dolayı bu sistemi direk takip etmek yerine üzerinde belirli güncellemeler yaparak hala işlevsel olan kısımları SCADA sistemlerinde kullanılmalıdır. Bunun bir tanımını Vatsal Shah (CEO-Litmus) Industrial Edge Computing Platform ile modelin melez halini yapmıştır.

The Purdue Model with an Industrial Edge Computing Platform

SCADA sistemlerinin daha güvenilir hale getirilebilmesi için takip edilmesi gereken bazı adımlar şunlardır:

1) SCADA ağında bulunan her bir bağlantıya güvenlik tedbirleri alınmalıdır. Firewall’ lar, IDS’ ler ve DMZ’ ler gibi güvenlik tedbirleri sistemin her giriş noktasına uygulanmalı ve herhangi bir şüphe veya sızıntı da personeli uyarabilmelidir.

2) Standartlara göre kurulan sistemler internete bağlı olmamalıdır. İnternet gereksinimi mutlak ise bunu OT ile arasına bir firewall kurup, kendi başına BT güvenlik standartlarının hepsini gerçekleştiren ayrı bir BT ağı kurmak ve bu ağ ile tekil bağlantı yapmasını sağlamak gereklidir. Bunun için Purdue modeli veya modelin güncellenen halleri kullanılabilir1.

3)Switch gibi hem OT, hem BT topolojilerinde bulunan cihazların span/mirror portu üzerinden pasif izleme yapılabileceğinden ve bu cihaza herhangi bir IP adresi tanımlanmayacağından, bu gibi durumlar adına sistemde birbirleriyle veri alışverişi yapmayan bileşenlerin arasında kesinlikle bir bağlantı olmamalıdır.

4) Yapıda hem BT, hem OT kısmı için gereksiz servisler çalışmamalıdır ve sistem sürecin kesilmemesi için gerekli olanlar harici herhangi bir işlem yapmamalıdır.

5) Sistemlerin güvenlik durumundan ve yönetimiyle sorumlu olduğu işlemin durumundan operatörlerin ve IDS gibi sistemlerin haberdar olması açısından sistemin 7/24 izlenmesi güvenlikte çok kritik bir rol oynamaktadır.

6) SCADA sistemlerini güncellemek genelde makinelerin yeniden başlatılması anlamına geldiği için buna sıcak bakılmasa da cihazların güncel tutulması güvenlik açısından büyük önem arz etmektedir.

7) SCADA sistemleriyle sorumlu personelin gerekli güvenlik eğitimlerini alması gerekmektedir.

8) SCADA sistemlerinde tesislerde son zamanlara dek tesis üzerine telefon ağları kurularak iletişim sağlandığından dolayı bu belirli risklere yol açmaktadır. Bunun başında war dialing software gelmektedir. Modemler kullanımda olmadığı zaman bağlantılarını kesmek, modeme erişim için bir merkezi arayarak izin almak, belirli telefon numaralarını beyaz listeye almak ve geri arama özelliklerini devreye sokmak bu alanda güvenliği büyük oranda karşılayacaktır.

9) SCADA sistemlerinin ve bulundukları tesislerin düzenli testlerden geçirilmesi gerekmektedir. BT ve OT düzenli olarak sızma ve fiziksel testlerden geçirilmeli ve belirlenen zayıflıklar giderilmelidir.

10) Sistemlerin çalıştığı tüm alanlarda kullanıcılar arasında kesin ayrımlar yapılmalı ve gerekli yetkiler bu ayrımlara göre tanımlanmalıdır. Normal kullanıcının erişebileceği şeylerin çok sınırlı olmasının yanı sıra sistem yöneticisi tüm ağı görüp güvenliğinden haberdar olabilmelidir.

Programlanabilir Denetleyicilerin Güvenliği (PLC)

PLC’ ler ise bir PC sayılabileceklerinden BT alanındaki tüm tehditlerde PLC cihazları içinde geçerlidir. PLC’ ye erişim sağlamış bir hacker:

-Alarmları devre dışı bırakabilir veya etkinleşme aralıklarını değiştirebilir. -Tesisin ekipmanlarının işleyişini manipüle edebilir.

-Sistem operatörlerine yanlış veri göndererek yetkisiz değişimleri gizlemek, operatörlerin yanlış fiiller gerçekleştirmesini veya operatörleri körleştirmeyi sağlayabilir.

STUXNET: Stuxnet çok parçalı bir solucan virüsüdür. İran’ın Natanz Uranyum Zenginleştirme Tesisindeki birçok santrifüjün olması gereken daha yüksek hızda çok uzun süre dönerek kendilerini parçalamalarını sağlarken, ana kontrol ünitesine her şey yolunda gibi geribildirim yaparak gerçekleştirdiği olayın fark edilmesini geciktirmiştir. Gördükleri geri beslemenin doğru olmadığının farkına varan tesis çalışanları ancak çok geç olduğu zaman sistemlerindeki sorunu fark etmişlerdir. Stuxnet, birçok özelliğiyle daha önce görülmemiş bir solucan virüsüdür.4 adet Windows Zero Day barındırması ve güvenlik şirketlerinin virüs ortaya çıktıktan sonra yaptıkları incelemeler sonucunda virüsün devlet destekli bir yapı tarafından oluşturulduğu düşünülmektedir. Tesisteki Windows bilgisayarlara USB bellekler yoluyla bulaşmıştır. Virüs bulaştığı bilgisayarlara bağlı bir Siemens Step 7 yazılımına dair izler aramıştır. Bu yazılımı endüstriyel bilgisayarlar, PLC’ ler aracılığıyla elektromekanik ekipmanı otomatikleştirmek ve izlemek için bu yazılımı kullanırlar. Doğru bilgisayara erişim sağladıktan sonra virüs internet üzerinden kendi kodunu güncellemiş ve santrifüjlere yüksek hızda ve durmaksızın dönme komutları göndermeye başlamıştır. Fark edilmesini geciktirmek veya edildiğinde çok geç olmasını sağlamak adına gözetim cihazlarına yollanılan geribildirimlerde her şey normal gibi gösterniştir.

-Hassas bilgiler çalabilir. Ek bir yazılım yükleme gereksinimi olmadan PLC’ de çalışan sürecin tüm devreyi çekebilir.

-PLC’ yi yeniden başlatmaya gerek kalmadan çalışmaya başlayacak yazılımlar yükleyebilir.

-Thomas C. Reed' in At the Abyss anı yazısında iddia ettiği üzere, Sibirya’da bulunan Urengoi doğalgaz bölgelerinden Kazakistan, Rusya ve Doğu Avrupa’ ya kadar doğalgaz taşıyacak olan yeni bir Trans-Sibirya doğalgaz boru hattında kullanılmak üzere Kanada'dan Sovyetler birliği tarafından illegal olarak elde edilen bir yazılımın içine CIA örgütü bir Truva atı yerleştirmiştir.

-"Pompaları, türbinleri ve vanaları çalıştıracak olan boru hattı yazılımı, belirli bir aralıktan sonra tüm işlemleri karıştırmaya, pompa hızlarını ve vana ayarlarını değiştirerek boru hattının kaynak bölgelerinin veya dirseklerinin kaldırabileceği ölçünün çok üstünde bir basınç oluşturmaya programlanmıştır. Bunun sonucunda ise nükleer olmayan en büyük patlamalardan biri gerçekleşmiş ve uzaydan bile gözlemlenebilmiştir."

-Burada bahsedilen Truva atı virüsü yine bir PLC' yi hedef alan ve SCADA sisteminin bozulmasına yol açmayı planlamış bir virüstür ve sadece iddia olsalar bile SCADA sistem güvenliğine dikkat edilmezse ne boyutta kazalar olabileceğini akılda canlandırmaktadır.

SCADA sistemlerinin güvenliğinin ve bu sistemlerin en temel bileşenlerinden biri olan PLC cihazlarının güvenliğinin milli savunma meseleleri arasında sayılabilmektedir. Tüm çalışan saha elemanlarının bu konularda eğitilmeleri, sistemi olabildiğince güvenli kurmak ve kesintisiz sürekli kontrolü gibi temel taşlar gerçekleştirilip belirli aralıklarla sistemlerin hem BT, hem fiziksel açıklarının test edilmesi ve zayıflıkların giderilmesi, bu sistemler gibi endüstri sektörlerinin büyük çoğunluğunda bulunduğundan ve kötü sonuçlar ortaya çıktığında ülkeye ve topluma büyük zararlar verip sekteye uğratabileceğinden, doğru yapıldığında karşılığını kat kat veren yatırımlardır.

Daha fazla bilgi almak için :

Ukrayna elektrik kesintileri:

-Ukrayna’da elektrikler neden kesildi?

-'Crash Override': The Malware That Took Down a Power Grid

Stuxnet:

-How Stuxnet Works

-What is Stuxnet

Sibirya doğalgaz boru hattı iddiası:

Kaynaklar

.png)