Siber Risk Değerlendirmesi Nedir ?

Kuruluşlar uzaktan çalışma, dijitalleşme ve kritik altyapı güvenlik açıklarındaki önemli artışlar nedeniyle siber risk altındadır.

Siber risk, bir kuruluşun bilgi sistemleri veya süreçlerindeki bir sorundan kaynaklanan operasyon aksaklığı, herhangi bir siber olay ve buna bağlı olarak itibar veya finansal kayıp yaşanma ihtimalidir. Sadece finans sektörü değil, savunma, sağlık, eğitim gibi her tür ve büyüklükteki kuruluş risk altındadır. Yeni dijital dönüşüm teknolojileri, siber suçluların nüfuz etmesi için daha fazla saldırı alanı sunar.

Siber güvenlik risk değerlendirmesi, riski belirleme, analiz etme ve değerlendirme sürecidir. Seçtiğiniz siber güvenlik kontrollerinin kuruluşunuzun karşı karşıya olduğu risklere uygun olmasını sağlamaya yardımcı olur.

Siber risk değerlendirmesi olmadan siber güvenlik yapılandırılmasını belirlemek zaman, emek ve kaynakların dengesiz dağıtımına yol açar. Gerçekleşmesi muhtemel olmayan veya kuruluşunuzu etkilemeyecek siber olaylara karşı savunma önlemleri almak gereksiz kaynak kullanımına neden olur. Bu da önemli hasara neden olabilecek riskleri göz ardı edilerek kaynak ayrılmamasına neden olabilir.

Kuruluşların KVKK/GDPR, ISO 27001, CIS, COBIT, NIST olmak üzere pek çok en iyi uygulama çerçevesi, standart ve yasayı baz alarak risk değerlendirmelerinin yapılmasını gerekmektedir. Örneğin; uluslararası standart ISO/IEC 27001:2013 (ISO 27001), en iyi uygulamalı bir BGYS (bilgi güvenliği yönetim sistemi) için teknik özellikleri sunar. İnsanları, süreçleri ve teknolojiyi ele alan bilgi güvenliği risk yönetimine yönelik risk tabanlı bir yaklaşım sağlar. Standardın 6.1.2 maddesi, bilgi güvenliği risk değerlendirme sürecinin gerekliliklerini ortaya koymaktadır.

Bunun yanında

Siber Risk Değerlendirmesinde Neler Yapılır ?

1-Siber güvenlik risk değerlendirmesi, bir siber olaydan etkilenebilecek fiziki ve yazılı bilgi varlıklarını tanımladıktan sonra bu varlıkları etkileyebilecek riskleri tanımlar.

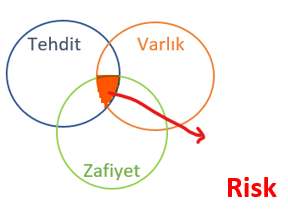

Risk=Varlık değeri x tehdit x zayıflık

Risk=İşe olan etki x olasılık

2-Sonrasında bir risk tahmini ve değerlendirmesi yapılır, ardından tanımlanan riskleri tedavi etmek için kontrollerin seçimi yapılır.

3-Kuruluş bağlamındaki herhangi bir değişikliği tespit etmek ve tüm risk yönetimi sürecine genel bir bakış sağlamak için risk ortamını sürekli olarak izlemek ve gözden geçirmek gerekmektedir.

Siber Risk Nasıl Azaltılır ?

Başarılı olmak için siber riske karşı korunmanın yanında dayanıklı olmak gerekmektedir. Belirli bilgi güvenliği risk kriterlerini oluşturmak ve sürdürmek için:

-Tekrarlanan risk değerlendirmelerinin “tutarlı, geçerli ve karşılaştırılabilir sonuçlar ürettiğinden” emin olun.

-Bilgi güvenliği yönetim sistemi kapsamındaki bilgilerin gizliliğinin, bütünlüğünün ve erişilebilirliğinin kaybıyla ilgili riskleri belirleyin ve bu risklerin sahiplerini belirleyin.

-Daha önce belirlenen kriterlere göre bilgi güvenliği risklerini analiz edin ve değerlendirin.

-Bu gerekliliklere uygunluğu gösterebilmek için bilgi güvenliği risk değerlendirme süreci hakkında belgelenmiş bilgileri saklamanız gerekmektedir.

.png)