Siber Tehdit Avcılığında Kullanılan Uygulamalar

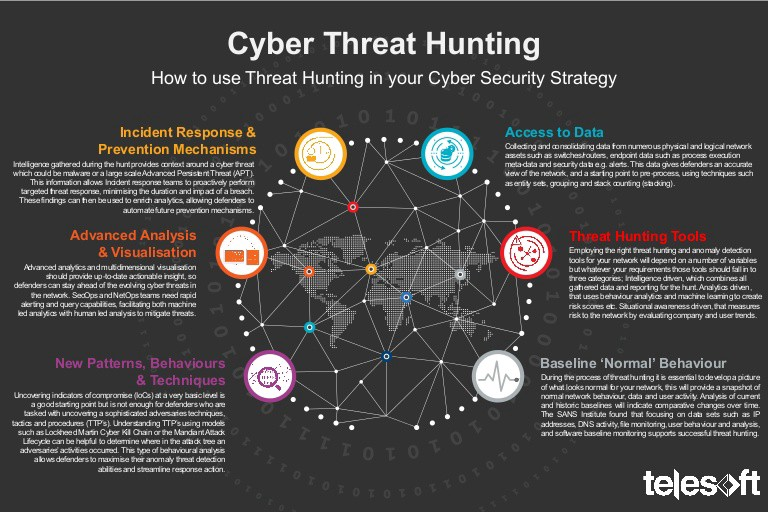

Siber Tehdit Avcılığı süreci, proaktif olarak bir network içerisinde saklanan kötü amaçlı yazılımları veya saldırganları tespit edilmesini içerir. Tehdit avı, tehditleri tespit etmek için yalnızca güvenlik çözümlerine veya hizmetlerine güvenmek yerine, katmanlı bir güvenlik stratejisi için öngörücü bir unsurdur ve kuruluşlara tehdit aramaya devam etme yetkisi verir. Tehdit avı, tipik olarak, bir ağda bulunması zor olan kötü amaçlı aktiviteleri belirlemek ve bunları durdurmak için gelişmiş tool setleri kullanan yüksek vasıflı güvenlik uzmanları tarafından gerçekleştirilir.

Microsoft’a göre bir saldırgan, güvenliği ihlal edilmiş bir networkte, keşfedilmeden ortalama 146 gün boyunca içeride kalmaktadır. Bu da saldırıyı Gelişmiş Kalıcı Tehdit (APT) haline getiriyor. Bu süre zarfında sızdıkları network içerisinden önemli verileri çıkarabilir. Ayrıca network içerisinde bulunan kritik uygulamalara erişebilir, elde ettiği kimlik bilgileri ile Yanal Hareket (Literary Movement) gerçekleştirebilir.

Tehdit Avcılığı Neden Gereklidir?

Kuruluşlar Antivirüs, firewall, e-posta güvenlik uygulamarı, web güvenlik uygulama ve taramaları gibi gerekli temel güvenlik adımlarını atmaktadır. Katmanlı bir güvenlik stratejisi, siber saldırılar için etkili bir önlem olabilir. Ancak, gelişmiş atakların küçük bir yüzdesinin, geleneksel güvenlik çözümleriyle tespit edilemeyeceği unutulmamalıdır. Potansiyel risk nedeniyle, bir kuruluşu tehdit avcılığı sürecine dahil etmeye teşvik edebilen bu küçük yüzdedeki saldırı vektörüdür. Atakları önleyen ve tespit eden bir güvenlik duruşu uygulamak, doğası gereği savunma amaçlıdır. Çünkü asıl amaç, bir saldırıyı gerçekleşmeden önce onu durdurmaya çalışmaktır. Tehdit avcılığı bir saldırganın zaten başarılı bir şekilde erişim sağladığının varsayımına dayanan tahmin edici ve saldırı taraflı bir taktiktir. Tehdit avcılığı, saldırganların network içinde dayanak noktaları oluşturduğu yerleri tespit etmek ve zararlı aktiviteleri gerçekleştirmeden önce erişimlerini ortadan kaldırmak için forensic ve tehdit istihbaratının (Threat Intelligence) bir karışımını kullanır.

Tehdit Avcılığı ve IOC (Uzlaşma Göstergesi)

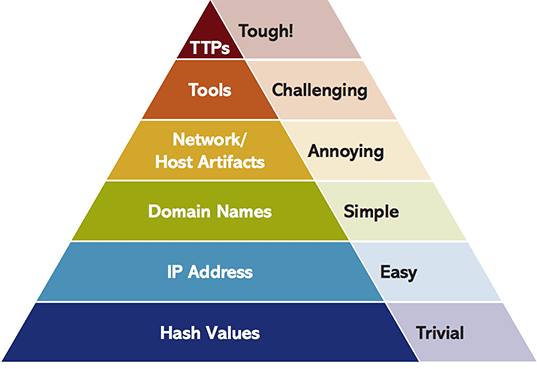

Tehdit avcılığı genellikle güvenlik analistlerinin (SOC Analysts) tehdit istihbaratı, güvenliğini sağladıkları ortamı anlaması ve diğer güvenli veri kaynakları aracılığıyla potansiyel bir tehdit hakkında varsayımda bulunmaları ile başlar. Tehdit avcıları daha sonra, varsayılan tehdit aktiviteleriyle ilişki içerisinde olan altyapıyı tehdit edici faaliyeti belirlemek için adli “bulgular” (IoC’ler) ararlar. Bu bulgular, Server loglarından, Network trafiği, konfigürasyonları vb. gelen verilerdir ve şüpheli aktivitelerinin gerçekleşip gerçekleşmediğini belirlenmesine yardımcı olur. Bulgular şunları içerir:

Network Tabanlı Bulgular: İnternete açık sistemlerin dinlenebilen bağlantı noktalarını izleyen tehdit avcıları, trafiği izleyebilir, paketlerin oturum kayıtlarına bakabilir, anomali giden trafiği, olağan dışı bir iletişim sağlanmasını, özellikle dışarıya akan trafiği, düzensiz miktarlarda gelen veya giden datalar vb. Tespit edebilir.

Sunucu-Tabanlı Bulgular: Dosya sistemlerindeki ve Windows kayıt defterindeki (Windows Registry) değişiklikler, tehdit avcıularının anormal ayarları ve değerleri bulabileceği iki noktadır. Kayıt defteri değerlerini taramak ve dosya sistemlerinde yapılan değişiklikleri izlemek yaygın tehdit avcılığı eylemlerindendir.

Kimlik Doğrulama Tabanlı Bulgular: Endpointde, sunucularda ve hizmetlerde yüksek yetkilere sahip hesapların oturum açmasını (veya oturum açma girişimini) izlemek veya incelemek, tehdit avcısının bir saldırgan tarafından hangi hesapların ele geçirildiğini ve kullandığı izi takip etmesi açısından oldukça faydalıdır.

Olağan dışı olay sırasında izlenen yol, yalnızca keşfedilen ayrıntılarla tanımlanır. Örneğin, anormal giden network trafiğini tespit etmek, bir tehdit avcısının bu trafiği ileten son kullanıcıya daha yakından bakmasına imkan tanır. Bu nedenle, her olağan dışı olay için geçerli olan yerleşik bir tehdit avı süreci yoktur.

Tehdit Avcılığı Arçları

Siber tehdit avcıları, sistemlerde ve network genelinde hangi eylemlerin gerçekleştiğine ilişkin hem tarihsel hem de güncel durum ayrıntılarını incelemeleri gerekir. Araştırmalarına yardımcı olmak için birçok araç ve veri kaynağına bulunmaktadır.

Security Monitoring Araçları: Siber tehdit araştırmacıları çeşitli güvenlik izleme çözümlerinden gelen logları analiz eder. Firewall, Endpoint koruması, DLP, IDS, ITD ve diğer güvenlik araçlarından gelen loglar tehdit avcısının hala network içerisinde bulunan birsaldırgan tarafından gerçekleştirilen aktiviteleri ve nasıl bir yol izlediğinin sonuncunda büyük resmin çizilmesinde yardımcı olur. Atağın ayrıntılarının görülmesine yardımcı olunur. Amaç, çeşitli monitoring araçları sayesinde toplanan logların ilişkilendirerek mümkün olduğunca korelasyon sağlanmasıdır.

SIEM Çözümleri: SIEM çözümleri, bir network ortamındaki çok çeşitli kaynaklar tarafından yapılandırılmış logları toplayarak neredeyse gerçek zamanlı analizini sağlar ve BT’ye güvenlik alarmları üretir. SIEM çözümleri, tehdit avcılaırnın güvenlik izleme araçlarından ve diğer kaynaklardan gelen büyük miktardaki logların otomatik olarak toplamasına ve anlamlandırmasına yardımcı olarak daha önce karşılaşılmamış olan güvenlik tehditlerini belirlenmesini mümkün kılar.

Analitik Araçlar:

İstatistiksel analiz sunan araçlar, saldırı aktivitelerini gösterebilecek herhangi bir data anormalliğini belirlemek için insan tanımlı kural setleri yerine matematiksel algoritmalar kullanır. Zeka analitiği yazılımı, tehdit avcılarının etkileşimli dashboardlar kullanarak complex ilişkisel verileri görselleştirmesine olanak tanır. Bu analiz araçları, tehdit avcılarının birlikte bir saldırıya işaret edebilecek farklı data setleri arasındaki farklı türde gizli ilişkileri görmelerini mümkün kılar.

Tehdit Zekası:

Tehdit avcıları, bilinen zararlı IP adresleri, zararlı yazılımları ve hashlerini, IoC bulgularını, vb. hakkında bir veri havuzuna ihtiyaç duyar. Bu veriler, Web’deki açık kaynaklı ve abonelik tabanlı formlarda bulunabilir. IBM X-Force Exchange, Anomali ThreatStream, MISP vb.

Diğer Araçlar:

Tehdit avcılığı süreçlerinde diğer birçok işleve özel ara süreç için ihtiyaç dahilinde önemlidir. Örneğin, PDF davranışının incelenmesi, PowerShell eylemleri ve JavaScript çalıştırma, gibi eylemlerin izlenmesi ve incelenmesi ek çözümler gerektirebilmektedir.

.png)