SOC 2 (Systems and Organization Controls) Nedir?

Bilgi güvenliği, hizmet sağlayan ve hizmet alan kurumlar için ortak bir endişedir. Önemli iş operasyonlarını üçüncü taraf hizmet sağlayıcılarına aktaran kurumlar içinde aynı endişe geçerlidir. SOC 2, hizmet sağlayan kuruluşların müşterilerinin ve diğer ilgili paydaşların bilgi güvenliğini sağlamak için verileri nasıl yönetmesi gerektiğini tanımlayan bir çerçevedir. SaaS sağlayıcıları için SOC 2 uyumluluğu asgari bir gereklilik olarak görülmektedir.

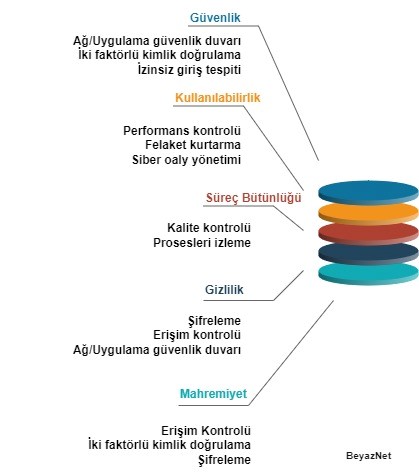

Amerikan CPA Enstitüsü (AICPA) tarafından 2010 yılında geliştirilen SOC 2 hizmet sağlayıcılar ve müşterileri arasında güven oluşturmak için tasarlanmıştır. SOC 2, müşteri verilerini yönetmek için beş "güven hizmeti ilkesine" (güvenlik, kullanılabilirlik, işleme bütünlüğü, gizlilik ve mahremiyet) dayalı kriterler tanımlar.

SOC 2 katı yaptırımlara sahip değildir ve SOC 2 raporları her kuruluşa özeldir. Her kuruluş, belirli iş uygulamaları doğrultusunda bir veya daha fazla güven ilkesine uymak için kendi kontrollerini tasarlar.

Bu raporlar (düzenleyiciler, iş ortakları, tedarikçiler vb. ile birlikte) hizmet sağlayıcının verileri nasıl yönettiği hakkında önemli bilgiler sağlar.

İki tür SOC raporu vardır:

1-Bir hizmet sağlayıcının sistemlerini ve tasarımlarının ilgili güven ilkelerini karşılamaya uygun olup olmadığını açıklar.

-Güvenlik kontrolleri uygun şekilde tasarlanmış mı?

2- Sistemlerin operasyonel etkinliğini detaylandırır.

-Bir şirketin yürürlükteki güvenlik kontrolleri amaçlandığı gibi çalışıyor mu?

SOC 2 Kontrol Listesi

Güvenlik Kontrolleri: Güvenlik, SOC 2 uyumluluk gerekliliklerinin temel çekirdeğidir. Bu kategori, güvenlik ve uyumlulukla ilgili güçlü operasyonel süreçleri kapsar. Fiziksel ve siber saldırılara karşı sistemlerinizin güvenliği kontrol edilir. Denetçi bu adımda hangi güvenlik teknolojilerinin kullanıldığını, erişim yetki matrisinin varlığını ve ilgili politika/prosedürlerin varlığı kontrol eder.

Mahremiyet Kontrolleri: Gizlilik, hassas kabul edilen tüm veriler için geçerlidir. Kuruluşlar bu adıma uyumluluk için verilerin nasıl depolandığını ve korunduğunu ilgili paydaşlara bildirmeli ve yazılı bir prosedür oluşturmalıdır. Toplanan veri için şu adımlar uygulanmalıdır:

-Veri sahibinin onayının alınması

-Toplanan veri miktarının sınırlanması olmalı

-Yasal yollarla toplanmalı

-Amacına uygun kullanılmalıdır

Gizlilik Kontrolleri: Özel nitelikli veriler ve gizli veriler farklı değerlere sahiptir. Gizlilik kontrolleri, bilgileri tamamen güvende tutmak yerine, güvenli bir şekilde paylaşıldığından emin olmaya odaklanır.

SOC 2 gizlilik kriterlerini karşılamak, gizli bilgilerin tanımlanması için net bir süreç gerektirir. Gizli veriler, önceden belirlenmiş saklama süresinin sonuna kadar yetkisiz erişime karşı korunmalı ve ardından imha edilmelidir.

Bütünlük Kontrolleri: Bilgileri depolamak, işlemek ve almak için kullanılan sistemler olması gerektiği gibi çalışıyor mu? İşleme bütünlüğü ilkesi, bir sistemin amacına ulaşıp ulaşmadığını ele alır. Buna göre, veri işlemenin eksiksiz, geçerli, doğru, zamanında ve yetkilendirilmiş olması gerekir. PI serisindeki bazı kontroller, kuruluşun hedeflerine ulaşmak için hangi verilere ihtiyaç duyduğunu tanımlama becerisine atıfta bulunur. Diğerleri, işlem bütünlüğünü girdiler ve çıktılar açısından tanımlar. Örneğin, bir müşteri bir e-ticaret web sitesinde sipariş girerse, çıktı ürünün hemen teslim edilmesidir. Çıktılar yalnızca hedeflenen alıcılara dağıtılmalıdır. Herhangi bir hata mümkün olan en kısa sürede tespit edilmeli ve düzeltilmelidir.

Kullanılabilirlik Kontrolleri: Kullanılabilirlik ilkesi, bir sözleşme veya hizmet düzeyi sözleşmesi (SLA) tarafından şart koşulan sistemin, ürünlerin veya hizmetlerin erişilebilirliğini ifade eder. Bu nedenle, sistem kullanılabilirliği için kabul edilebilir minimum performans düzeyi her iki tarafça belirlenir.

SOC 2'deki Kullanılabilirlik kontrolleri, arıza süresini en aza indirmeye odaklanır. SaaS ve bulut bilgi işlem sağlayıcıları için özellikle önemlidirler.

Hizmet kuruluşunun sistemleri güvenli bir şekilde yedekleniyor mu? Afet durumunda kurtarma planı var mı? Öngörülemeyen herhangi bir olaya veya güvenlik olayına uygulanabilecek bir iş sürekliliği planı var mı? Resmi bir risk değerlendirmesi, risk yönetimi ve risk azaltma süreci, veri merkezlerine yönelik tehditleri belirlemek ve kullanılabilirliği sürdürmek için önemlidir.

A1 serisi kontroller kuruluşlardan şunları ister:

-Sistem kapasitesini tahmin edin

-Çevresel tehditleri belirleyin ve azaltın

-Hangi verilerin yedekleneceğini belirleyin

Yazar: Nazlıcan Hatice Tanın/BeyazNet Bilgi Sistemleri Denetim Uzmanı

.png)