Soc Nedir ve Soc’da Hizmet Sürekliliği Nasıl Sağlanır?

Soc kavramının önemini anlamak için öncelikle şu istatistiklere dikkat çekmek gerektedir. Uluslararası raporları göz önüne getirdiğimiz de sisteme sızıldığı ilk an ile bunun tespit edilmesi arasındaki geçen uzun bir süre olduğu belirtilmektedir. Bunlar göz önüne alındığında siber saldırganların verdiği zararların en aşağıya çekilmesi adına organizasyon içerisi Siber Güvenlik Operasyon Merkezi tarafından sağlanmalıdır fakat burada önemli nokta bunun için profesyonel firmalardan da destek alınabileceğidir.

Örnek bir SOC merkezi

Siber Güvenlik Operasyon Merkezi Oluşturma adımları

Analiz

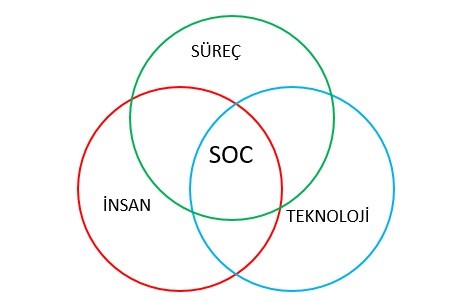

Soc’un Olgunluk modeline göre analiz çalışmalarının yapılmasıdır. Kurumun mevcut güvenlik organizasyonu (İnsan), Güvenlik Protokollerini (Süreç), ve kullandıkları yazılım ile araçlar analiz edilir ve ortaya belli bir olgunluk skoru ortaya çıkar.

Planlama

Ortaya çıkan olgunluk skoru incelenir ve ulaşılması istenen olgunluk skoruna karar verilir ardından bu skora ulabilmek için gerekli çalışmalar planlanır.

Kurulum

Bilgi güvenliği için organizasyon kurulması,ilgili kişiere gerekli eğitimler verilmesi ve uygulanamak güvenlik süreçlerninin belirlenmesi ve oluşturulması ve belirlenen siber güvenlik kontrollerini hayata geçirecek ve destekleyecek teknolojilerinin temin edilmesi gibi çalışmalar gerçekleştirilir.

İşletim

Şu ana kadar bahsettiğimiz ana faaliyetlerin yürütülmesi ve sürekli iyileştirme çalışmalarını içerir.

Genel olarak soc bu işlemleri gerçekleştirir ve bu işlemler sayesinde hizmet sürekliliği sağlamaktadır

Kurumsal anlamda bir soc kurulması güvenlik ile ilgili zafiyetleri azaltmak da önemli bir yere sahiptir.

Soc sadece belli cihazların kurulması ve konfigüre edilmesi ile başarıya ulaşabilecek bir yapı değildir belli yapı taşları ve süreçler doğrultusunda başarılı bir soc kurulabilmektedir. Burada önemli olan 3 bileşen bulunmaktadır.

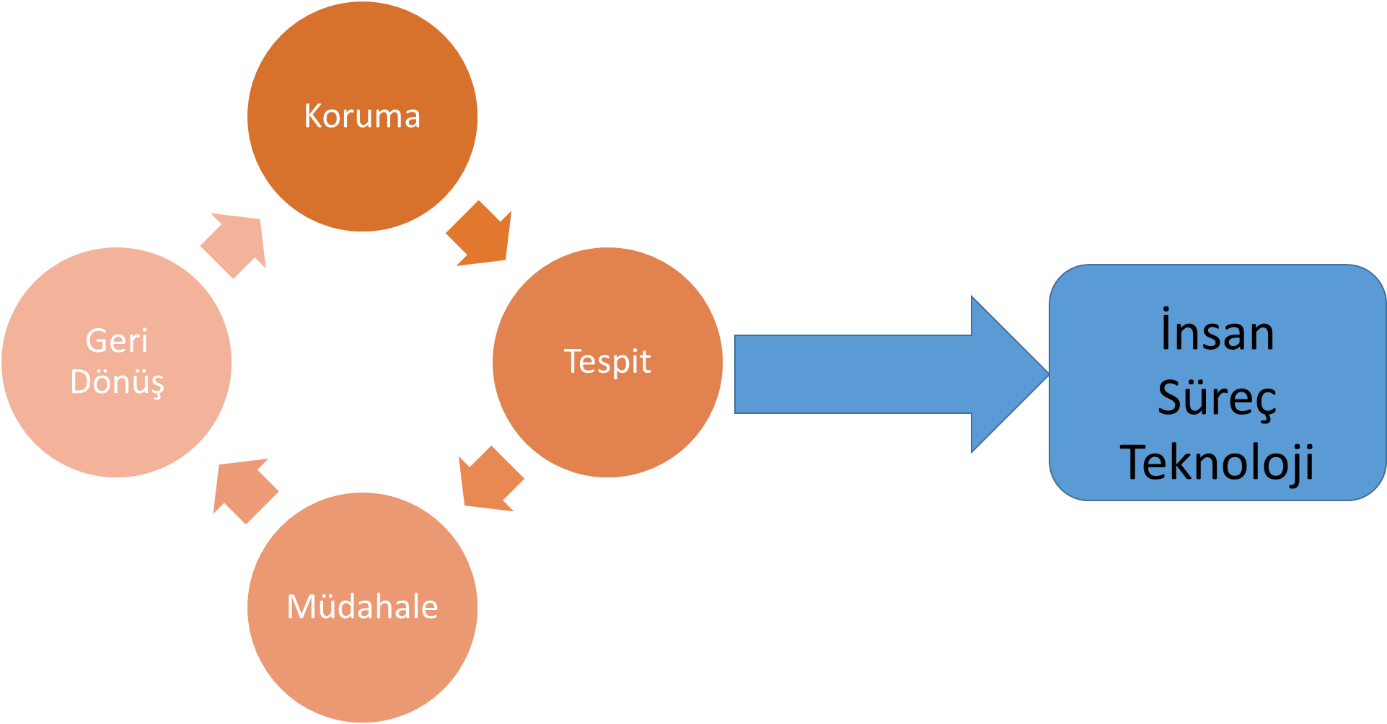

Diğerlerinden farklı olan önemli bir kısım da saldırganların sistemlere girmesini engellemeye yönelik yapılan işlemlerin hala yetersiz olmasıdır

Sisteme sızan bir saldırganın varlığını tespit etmek,yatay ilerleme yapmasını engellemek ve veri kaçırmasının önüne geçmek adına çok önemli bir adımdır.

Saldırganın tespit edildikten sonra oluşturulan protokollere uygun bir şekilde zamanın da müdahale etmek ve korunan sistemi güvenli hale getirmek adına geri dönüş çalışmalarını yapmak önemlidir.

Bahsettiklerimizi kısaca özetleyecek olursak

Buradaki diyagramda yer alanKoruma,Tespit,Geri Dönüş,Müdahale, adımlarını İnsan-Süreç-Teknoloji kısmında hayata geçirmek başarılı bir soc kurmanın en önemli prensibi sayılabilmektedir.

Tespit edilmeyen ve müdahale gerçekleştirilmeyen her atak sızıntıya dönüşür.

Buradaki adımları kısaca açıklayacak olursak

Koruma

Saldırganların sistemlere sızmasının engellemeye yönelik alınan tedbirler alınır.

Tespit

Sisteme giren saldırgan tespit edilir

Müdahale

Tespit edilen saldırgana karşı planlı ve zamanlı müdahale edilmesidir.

Geri Dönüş

Sistemi stabil çalışan ve güvenli hale geri getirmedir.

Burada açıkladığımız kısımların verimli çalışması için İnsan-Süreç-Teknoloji bileşinin iyi bir şekilde planlanmış ve yapılandırılmış olması gerekmektedir

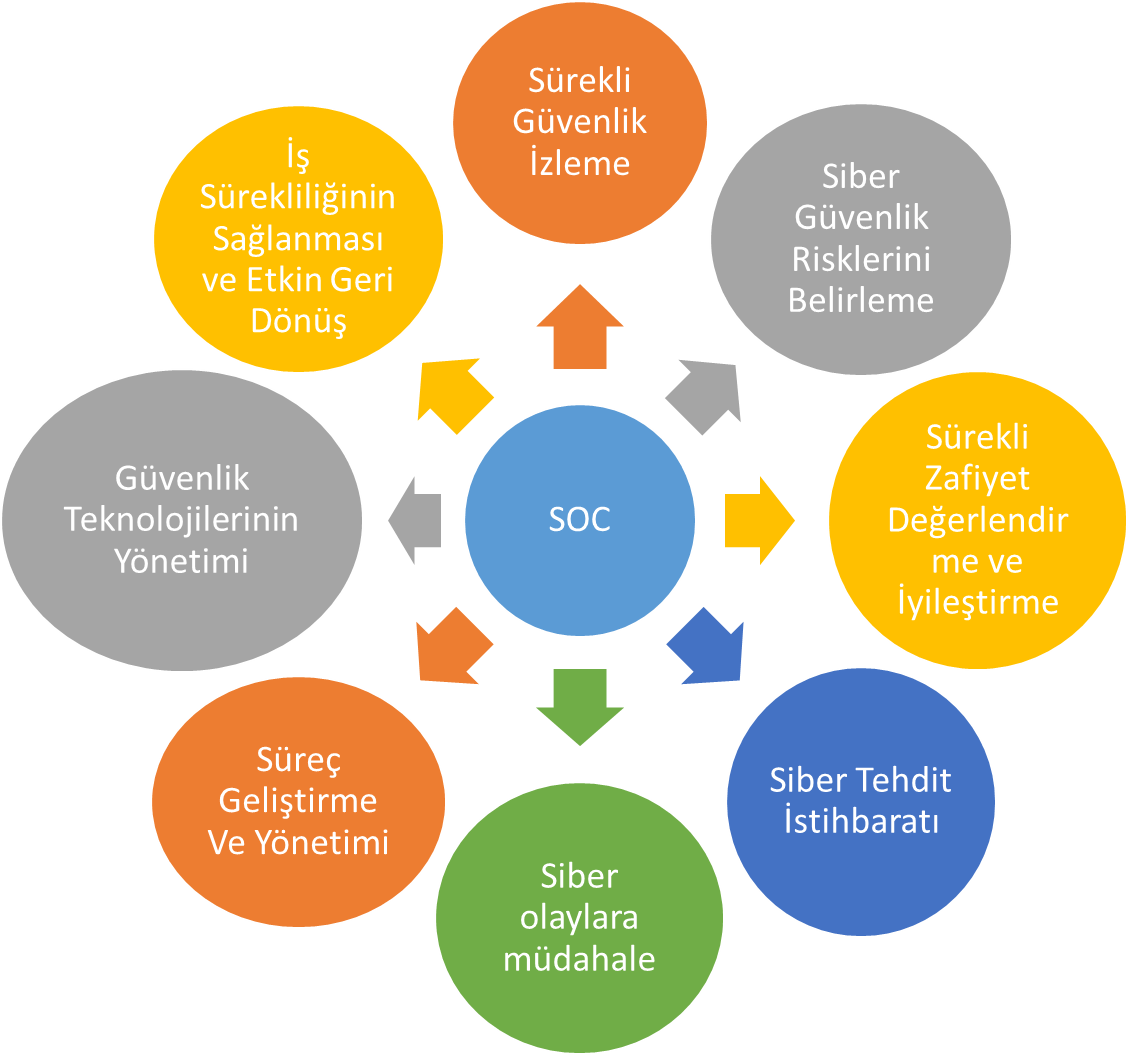

Şimdi soc nedir,neye yarar gibi soruları cevaplayalım.Temel olarak Soc’lar aşağıdaki görevleri yerine getirirler. Soc’ların verimli ve efektik çalışmaları için aşağıdaki görevleri yerine getirmeleri için gerekli çalışmaların yapılması gerekmektedir

Soc

- Sürekli Güvenlik İzleme

- Siber Güvenlik Risklerini Belirleme

- Sürekli zafiyet Değerlendirme Ve İyileştirme

- Siber Tehdit İstihbaratı

- Siber Olaylara müdahale

- Süreç Geliştirme Ve Yönetimi

- Güvenlik Teknolojilerinin Yönetimi

- İş Sürekliliğinin Sağlanması ve Etkin Geri Dönüş

Yukarıda bahsedilen her faaliyet için planlı çalışmaların yapılması gerekmektedir ve bu çalışmaların da başarılı olabilmesi içinde bazı süreçler belirlenmiştir.Bu metodolojilere Olgunluk modelleri olarak isimlendirilmektedirler.Belirli bir olgunluk seviyesinden başlayarak zamanla iyileştirlen bir soc alt yapısı kurumların mevcut ihtiyaçlarını yönetebilecekleri bir güvenlik seviyesi sağlayabilir

Soc Olgunluk Seviyeleri

Soc olgunluk(Maturity) seviyeleri temel olarak yukarıdan aşağı şekilde bunları kapsamaktadır.Olgunluk seviyeleri çeşitli kaynaklara göre ve kurumlara göre farklılık göstermektedir

.png)