Zararlı Yazılım Analizi Nedir?

Zararlı yazılım, programlanabilir herhangi bir aygıta, hizmete veya ağa zarar vermek veya bunlardan yararlanmak üzere tasarlanmış her türlü zararlı yazılım için kullanılan kapsamlı bir terimdir. Siber suçlular genellikle bunu, mali kazanç için kurbanlardan veri elde ederek baskı yapmak üzere kullanır. Bu veriler finansal verilerden sağlık kayıtlarına, e-postalara ve parolalara kadar değişebilir. Kötüye kullanılabilecek bilgi türü sonsuzdur.

Zararlı Yazılım Nasıl Çalışır ?

Zararlı yazılım yazarları günümüzde çok farklı teknik, tedbir ve prosedür kullanmaktadır. Zararlı yazılımlar yamaları yüklenmemiş sistemlerde, zamanı geçmiş güvenlik önlemleri sayesinde güvenlik açıkları yoluyla yayılır. Zararlı yazılımlar hafızada saklanabilmekte ya da tespit edilmemek için meşru uygulamaları taklit edebilmektedir. Bununla birlikte bugün bile zararlının bulaşması için en etkili vektörlerden biri zincirin en zayıf halkası olan insandır. İyi hazırlanmış zararlı ekleri olan e-postaların bir sistemi tehlikeye atmanın etkili ve ucuz bir yolu olduğu kanıtlanmıştır. Kötü amaçlı yazılımların yayılabileceği yollar çok çeşitlidir. Ancak bu durum, kullanıcıların kötü amaçlı yazılımları durdurmak konusunda çaresiz olunduğu anlamına gelmemektedir.

Kötü Amaçlı Yazılımlar Nasıl Önlenir?

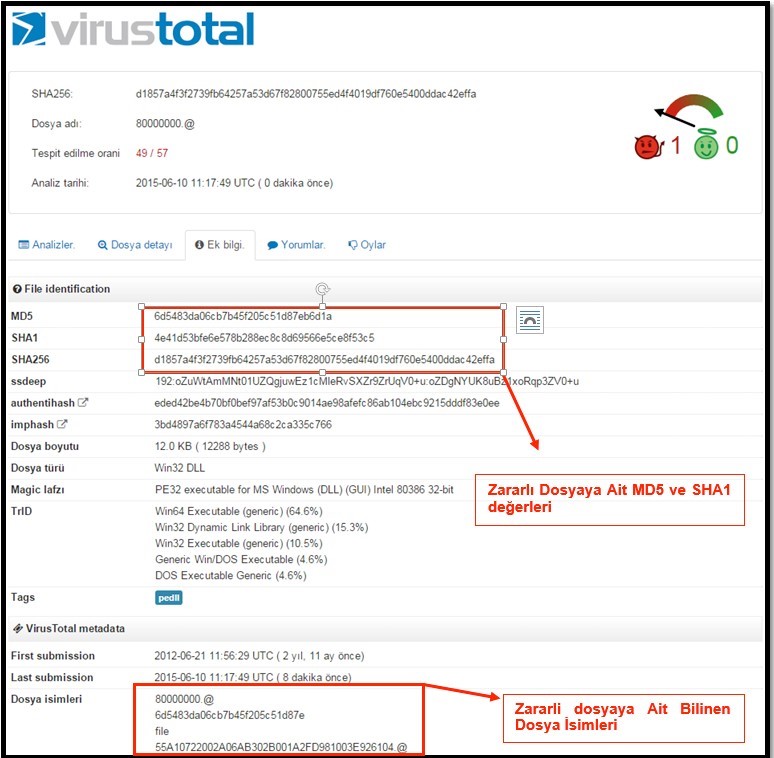

Kullanıcıların zararlı yazılımlardan korunmanın en basit ve en etkili yolu güncel bir anti virüs programı kullanmaktır. Olası bir kötü amaçlı yazılıma maruz kalma ihtimaline karşı düzenli veri yedekleme yapılmalıdır. Sadece Cryptolocker’a karşı değil her türlü saldırıya karşı alınabilecek sistem sürekliliği için verilerin yedeklemesi gerekmektedir. Anti-virüs, Anti-Spyware ve Anti-Malware programları zero-day olmayan zararlı yazılım varyasyonlarını listelerine eklemişlerdir ve tespit edebilmektedirler. Bu tür yazılımlar zararlı yazılımları imzaları üzerinden tespit ettiği için yeni bir zararlı yazılım varyasyonu ortaya çıktığında tespit edilene kadar etkisiz kalabilmektedirler. En basit korunma yolu yöntem statik bazı değerleri kontrol etmektir.

-Bilgisayarın ve yazılımların daima güncel olması,

-Mümkün oldukça yönetici ayrıcalıkları olmayan bir hesap kullanılması,

-Bağlantıları tıklamadan veya bir şeyler indirmeden önce güvenli olduğunun bilinmesi,

-Bilinmeyen e-posta eklerini veya resimleri açılmaması,

-Yazılım indirmenizi isteyen pop-up pencerelere güvenilmemesi,

-Dosya paylaşımların sınırlandırılması,

-Anti-virüs yazılımları kullanılması gereklidir.

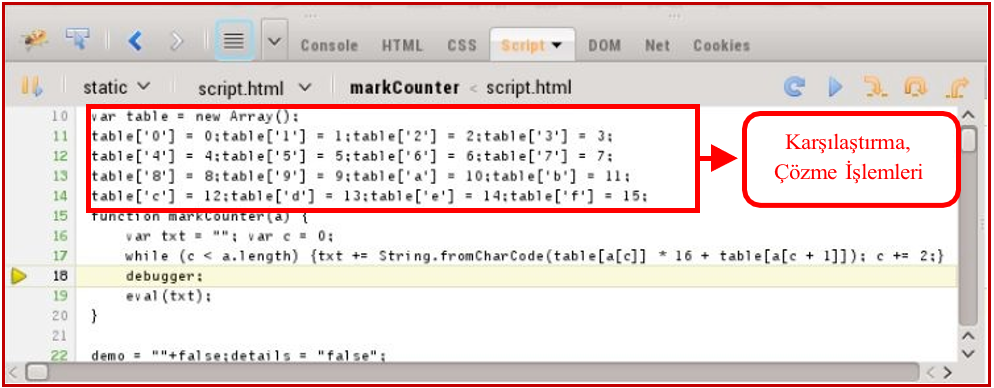

Zararlı Yazılım Analizini Engelleme Yöntemleri: Zararlı yazılımlar üretilirken analiz işlemini gerçekleştirilememesi için çeşitli yöntemlere başvurmaktadırlar. Bu analiz engelleme yöntemlerinden bazıları şunlardır;

-Gizleme, Anti Disasemble,

-Şifreleme, Encoding Paketleme,

-Anti-VM, Anti-Sandbox, Görünmezlik,

-Hem yetkili hem yetkisiz moda çalışma,

Zararlı Yazılım Analiz Aşamaları: Zararlı yazılımlarla mücadelede ilk adım incelenen materyalde hangi tür zararlı yazılımın olduğunun tespit edilmesidir. Bu adımlar zararlı yazılımla mücadelenin en önemli aşamasıdır. Adli bilişim uzman ve mühendislerinin nasıl bir zararlı yazılımla karşı karşıya olduğunun bilinmesi gereklidir. Türü tespit edilen zararlı yazılımın cihaz üzerinde etkili olduğu bölgeler karantina altına alınarak diğer sektörlere dağılması önlenir. Daha sonraki adımda; anti virüs programlarının yetersiz olması, zararlı yazılımın hangi güvenlik zafiyetlerini kullanıldığını öğrenmek, hedef bilgisayar üstünde nelere yol açtığını tespit etme, hedef bilgisayarda hangi dizin yollarına altında eyleme geçtiğini saptama işlemleri adli bilişim alanındaki davaların çözümlenmesi için yapılmaktadır. Zararlı yazılım analiz işlemleri dinamik ve statik olarak ikiye ayrılır.

Zararlı Yazılımın Tespit Aşaması: Adli incelemelerde iki farklı analiz yöntemi mevcuttur. Bunlar:

Dinamik Analiz: Göreceli olarak daha kolay ama statik analizden daha risklidir. Gelişmiş zararlı yazılımlarda çok etkili değildir. Bu teknik, zararlı yazılımın davranışını tanımlamak için yalıtılmış bir ortamda çalıştırılmasını içerir.

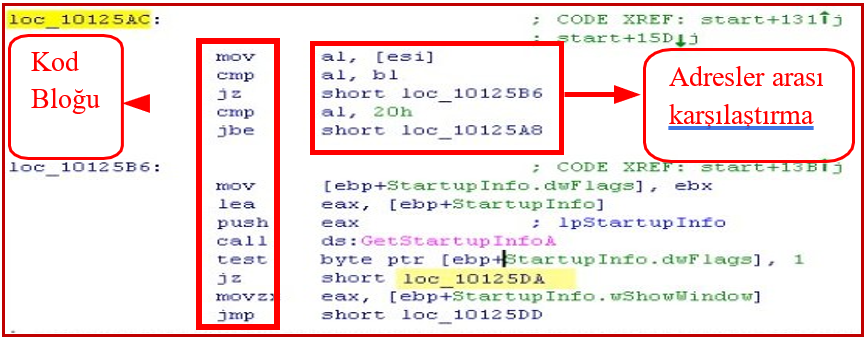

Statik Analiz: Zararlı yazlımın çalışmasını anlamak için tersine mühendislik yapmaktır. Bu sistemde herhangi bir hasara yol açmaz.

Şekil 1

Şekil 2: Statik analiz işlem süreci

Şekil 3: Spesifik karıştırma çözme yöntemleri

.png)