AP İzolasyonu

Kablosuz internet cihazları hayatımızı kolaylaştırdığı gibi, aynı zamanda kullandığımız ağ üzerinde önemli bir güvenlik açığı da meydana getirmektedirler. Eğer gerekli önlemler alınmazsa ağımıza isteğimiz dışında bağlanabilmekte ve kullandığımız makineye erişerek tüm kaynaklarımıza erişebilmektedir. Bu, sizin kaynaklarınıza erişmeyi hedefleyen bir bilgisayar korsanı için zor bir iş değildir. Bu kişiler gerekli önlemler alınmazsa ağınıza sızmayı başardıklarında, ağınızın üyesi olan diğer tüm cihazlara da erişebilme imkanına sahip olurlar. Bu riski devre dışı bırakabilmek için sistem yöneticisinin bazı önlemler alması gerekmektedir. Özellikle, internetin ortak kullanıldığı kafe, restoran, havaalanı gibi çok sayıda kullanıcının AP’ler (Access Point) üzerinden kablosuz ağa dahil olarak internete çıktığı HotSpot ortamları bu açıdan büyük riskler barındırmaktadır.

Kablosuz ağımızı bu tür risklerden korumak için, ilk etapta bir misafir SSID’si kullanarak bir “Misafir” ağı oluşturmak ve tüm misafir kullanıcıları bu ağ üzerinden internete çıkarmak iyi bir fikirdir. “Misafir” ağı, farklı bir SSID adı taşıyan ayrı bir kablosuz ağdır. Bu şekilde misafirler için ayrı bir ağ kullanarak, hem misafir kullanıcılarını ve muhtemelen virüslü olan makinalarını kendi ağınızdan ve dolayısıyla kaynaklarınızdan uzak tutar, hem de misafir kullanıcıları üzerinde istediğiniz bant genişliği ve internete çıkış kuralları gibi erişim kısıtlamaları da uygulayarak daha iyi bir kontrol sağlayabilirsiniz. Örnek vermek gerekirse, “Misafir” ağı üzerindeki kullanıcıların interneti kullanma süreleri belirli saatler arasında ayarlanabilir, hatta çocukların yatma saatinden sonra devre dışı kalması sağlanabilir. Fakat buna karşılık sizin ağınızdaki kullanıcılar hiçbir kısıtlama olmaksızın internete çıkabilirler.

Misafir ağı uygulamasında dikkat edilmesi gereken bir nokta da, misafir erişim güvenliğinin tam sağlanmasının gerekliliğidir. Aksi takdirde, bu işe uygun bir casus yazılım kullanan bir korsanın, sizin girdiğiniz bilgileri elde edebilmesi tehlikesi mevcuttur. Özellikle bu konudan habersiz olan sistemlerde, misafir parolaları çoğunlukla encrypt edilmeden (şifrelenmeden) gönderilmekte ve bu da ağa sızmak için fırsat kollayan, bir kullanıcının parolasını girmesini bekleyen ve bu parolayı elde etmeyi planlayan korsanlara karşı ağı korumasız kılmaktadır.

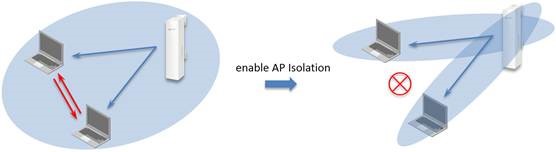

Ağınızın güvenliği için uygulayabileceğiniz bir başka önlem de AP Isolation metodudur. AP Isolation, bazen Client Isolation veya Wireless Isolation olarak da bilinir. AP Isolation, kablosuz ağdaki bir cihazı, aynı ağdaki başka bir cihazın saldırılarından korumak için kullanılan yöntemlerden biridir. Genellikle kablosuz cihazlarda varsayılan olarak “Disable” olarak gelen bu özellik “Enable” edilmeden kullanıldığında, özellikle de bir HotSpot kullanım alanında, kablosuz ağa bağlanan bir kullanıcı sadece makinalara ve kaynaklara tam erişim imkanına kavuşmakla kalmayıp, aynı zamanda bu kablosuz ağa bağlı olan diğer tüm kullanıcı makinalarına da erişim imkanına sahip olmuş olur. Kablosuz cihazdaki bu ayar aktif hale getirildiğinde ise, kablosuz ağa bağlı bir cihazın, aynı ağa bağlı olan diğer kablolu veya kablosuz cihazlara ve kaynaklara erişimi engellenmiş olur. Bu şekilde, bir güvenlik önlemi olarak, aynı ağ üzerindeki hem kablolu hem de kablosuz bağlı kullanıcıların güvenliği öncelikli makinalara ve kaynaklara yapılabilecek olası saldırı girişimlerini engeller. Bunun yanı sıra, AP Isolation özelliği “Enable” edildiğinde tüm iletişim paketleri engellenmesine rağmen, makinalara sunulan PING, DNS ve DHCP gibi servisler çalışmaya devam ederler.

AP Isolation metodu, kablosuz cihazlar arasında her bir cihazın kendine ait ayrı haklara sahip olduğu sanal bir ağ yaratır. Bu yönüyle de, AP Isolation, kablosuz ağlara yönelik kötü niyetli müdahale ve saldırılarla savaşmak için de kullanışlı bir yöntemdir. Bu yöntemi kullanan bir sistem yöneticisi, kablosuz ağda potansiyel olarak tehlikeli olan ve kötü amaçlar taşıyabilecek ağ trafiğini, herkesin erişimine açık olan bölümden izole edebilme imkanına kavuşmuş olur. Böylece, ana ağın istenmeyen network trafiğine maruz kalmasının önüne geçilerek sistem, olası virüs, worm ve trojanlardan korunmuş olur.

Şekil-1.1. Aynı ağa bağlı iki kullanıcı başlangıçta birbirleri ile haberleşebiliyorken, AP Isolation ayarı Enable yapıldıktan sonra birbirleriyle haberleşemiyorlar.

İlk bakışta, AP Isolation ile Misafir Ağı uygulamaları aynı işi yapıyor gibi görünebilir. Fakat aralarında temel bir fark vardır ki o da, AP Isolation metodunda ağa kablosuz olarak bağlanmış olan cihazlar birbirlerine de erişemezler. Yani AP Isolation ile WLAN üzerinde özgün bir sanal ağ oluşturulur. Bu şekilde, genel kullanıma açık WiFi ağını kullanan korsanların ağdaki diğer kullanıcılara ait kaynaklara erişimi engellenmiş olur. Buna ek olarak, korsanların ağa yapacakları Flood Trafiği, ARP Poisoning, ARP Spoofing ve Man In The Middle gibi saldırıları da engellenmiş olur.

Burada sözü edilen ARP Poisoning (ARP Zehirlenmesi) veya ARP Spoofing (ARP Aldatmacası) tipi saldırılarda kablosuz ağ cihazı (Access Point veya Kablosuz Modem/Router) tamamen aşılabilir. (ARP, Address Resolution Protocol anlamına gelmektedir ve ağ cihazının internet adresinden fiziksel Ethernet adresini bulmaya yarar.) Bir korsan, bir ağ cihazına sahte bir Ethernet adresi bilgisi içeren ve “paket” olarak tanımlanan bir veri yığını göndererek, bu paketin bu cihaz tarafından AP’den gönderilmiş gibi algılanmasını sağlayabilir. Bu tür saldırılardan korunmak için, sistem yöneticisinin kablolu Ethernet cihazlarını AP’lerin bulunduğu ağlardan farklı ağlara veya alt ağlara konumlandırması gerekmektedir.

Bunun yanında ayrıca bilinmelidir ki, eğer ağınızda bir misafir ağı oluşturmadan AP Isolation metodunu uygularsanız, ağınızdaki cihazların birbirlerini görmelerini engellemiş olursunuz. Yani, ağa kablolu olarak bağlı kullanıcıların makineleri ağdaki kablosuz cihazlara erişemez ve kablosuz cihazlar da ağdaki file server benzeri ortak kullanılan kaynaklara erişemezler.

.png)