Fortigate Üzerinde DOS Policy Yapılandırması

DoS (Denial of Service): DoS saldırıları, bir hizmetin yavaşlamasını veya tamamen durmasını hedef alan bir saldırı türüdür. Kritik bir alanda hizmet veren bir kurum için bu saldırı oldukça güçlü bir tehdittir. Aşağıda ki durumlar bir DoS saldırısına uğradığımızın göstergesi olabilir.

-Bir sistemde normalden daha fazla trafik akışının olması,

-Sistemin hızının normale göre daha yavaş olması veya kullanılamaz hale gelmesi,

-Çok fazla UDP, SYN, GET/POST isteklerinin alınması,

-Fortigate ürünü, sistemlerimizi ve hizmetlerimizi DoS saldırılarına karşı korumak için IPv4 Dos policy feature özelliğini sunmaktadır.

IPv4 DoS Policy Oluşturma Adımları

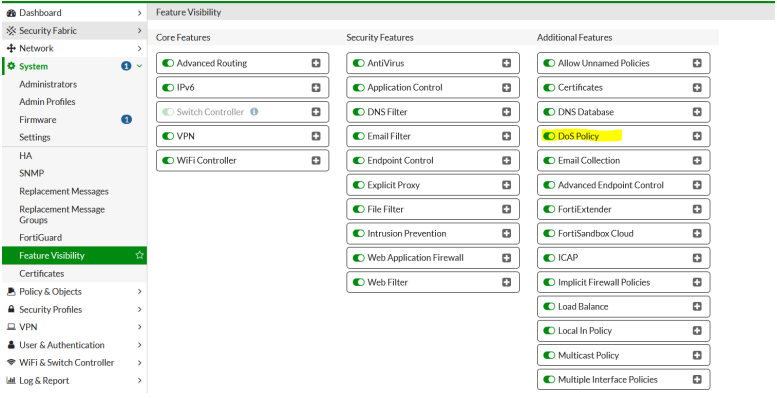

1. Öncelikle fortigate arayüzünden system, feature visibility’ nin altında DoS policy’nin açılması gerekir.

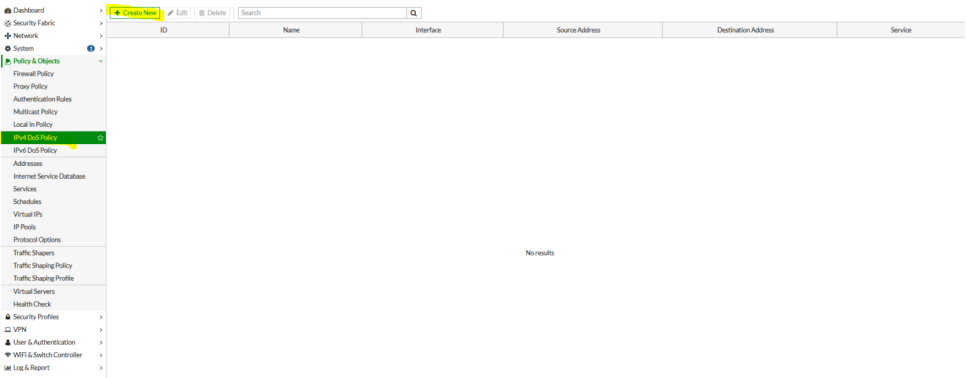

2. Policy&Object sekmesinin altında IPv4 DoS policy’de create new butonuna tıklanarak yeni bir policy oluşturulması gerekir.

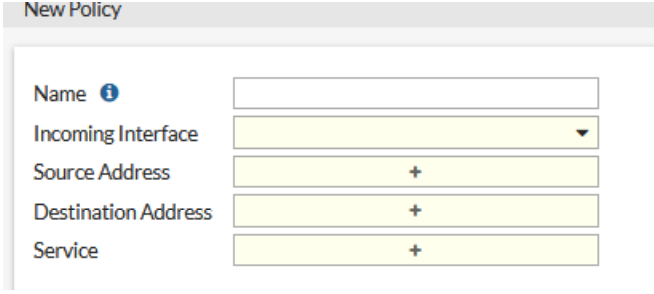

3. Create new butonuna tıkladıktan sonra ilk olarak seçilmesi gereken beş tane seçenek gelir.

Name: Yazılacak kurala öncelikle bir isim verilmesi gerekiyor. Verilecek isim, daha sonrasında kuralı bulma veya herhangi bir değişiklik yapmak istendiğinde karışıklık yaşamamak için belirleyicidir.

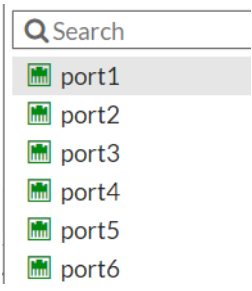

Incoming interface: DoS saldırısının hangi interface’den geleceğinin seçildiği kısımdır.Belirli interface’ler veya sonradan oluşturlan vlan, zone gibi interface’ler de seçilebilir.

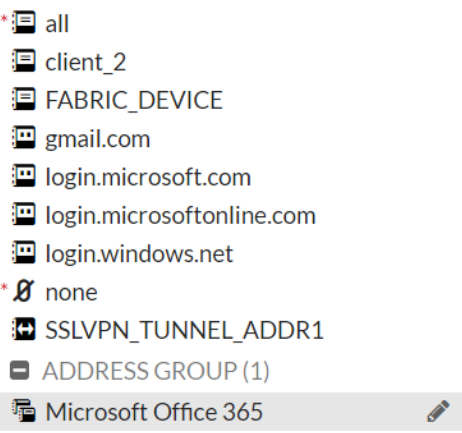

Source address: Saldırının hangi adresten veya adreslerden geleceğinin belirtildiği kısımdır. Default olan veya sonradan oluşturulan adresler de seçilebilir.

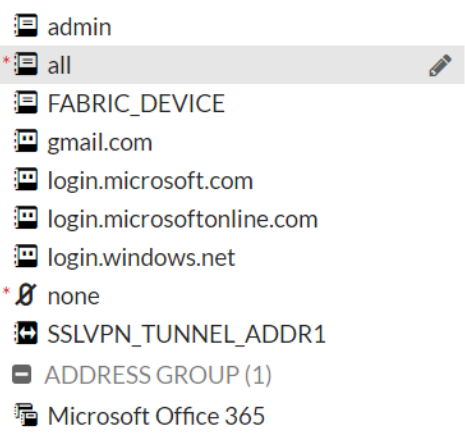

Destination address: Saldırının hangi adreslere yapılabileceğinin seçildiği alandır. Hedef adrestir.

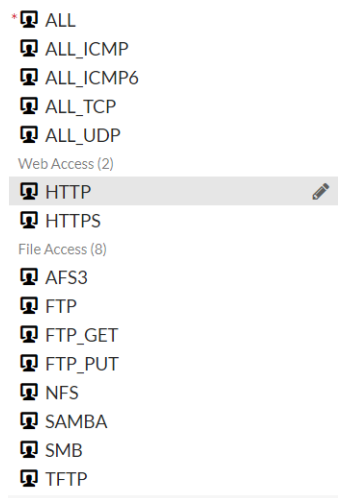

Service: Saldırının hangi servislere yapıldığının veya yapılabileceğinin seçildiği alandır.

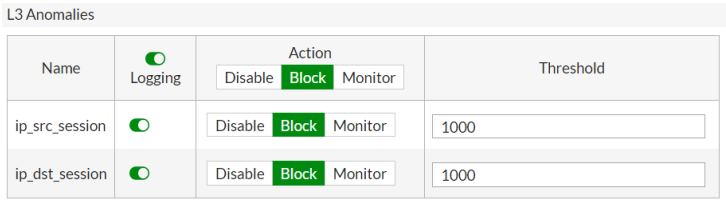

4. L3 Anomalies alanı Layer3’de yapılan saldırıların Disable, Block veya Monitor olarak seçilebileceği alandır.

Threshold (eşik değeri): Bu kısımda bir değer girilir ve gelen isteklerin bu değeri aşması durumunda gerekli aksiyonların alınabilmesi için dikkat edilmesi gereken bir özelliktir. Girilen bu değerin sonucunda dört aksiyon alınabilir. Üçü arayüzden seçilir biri ise CLI komutları ile açılır.

Logging: Bu seçenek aktif edildiği taktirde oluşan anomalinin logları tutulur.

1-Disable: Disable olarak seçilmesi durumunda firewall, threshold değerine bakılmaksızın trafik akışına herhangi bir müdahale yapmaz.

2-Block: Block olarak seçilmesi durumunda firewall, threshold değerini aşan istekleri engeller.

3-Monitor: Monitor olarak seçilmesi durumunda firewall, trafiğin akışını engellemeden sadece izler.

4-Querantina: Bu aksiyon CLI komutları ile açılır. Karantinaya alınan isteğe yapılan saldırılarda saldırıyı yapan ip adresi belirlenen süre kadar karantina alınır.

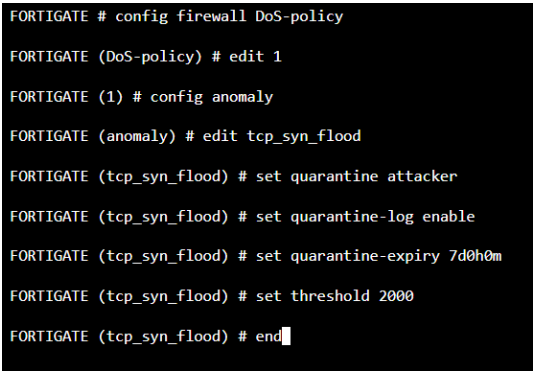

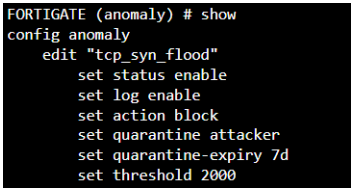

Config firewall DoS-policy: Firewall’da oluşturulan DoS-policy üzerinde düzenleme yapılması.

edit 1: Firewall arayüzünde oluşturulan DoS-policy’nin içerisine girme. Burada belirtilen sayı kural ID’dir, kuralın adı değildir.

config anomaly: Anomaliler üzerinde düzenleme yapılması.

edit tcp_syn_flood: Tcp_syn_flood anomalisinin içerisine girme.

set quarantine attacker: Karantinaya alma aksiyonunun açılması.

set quarantine-log enable: Karantinaya alınan saldırının loglanması.

set quarantine-expiry: Ne kadar süre ile karantinaya alınacağının seçilmesi. Gün-saat-dakika türünden yazılması.

set threshold (threshold değeri): Ne kadar threshold değeri atanacağının belirlenmesi. Son olarak “end” yazılarak kaydedilir.

** bu aksiyon istenilen anomali üzerinde yapılabilir.

İp_src_session: Aynı kaynak ip adresinden gelen ip bağlantı isteklerinin belirlenebildiği, eşik değerini geçtiği taktirde izin verme, engelleme veya izleme işlemlerinin gerçekleştirilmesi.

İp_dst_session: Bir hedef ip adresine gelen ip bağlantılarının threshold değerini aşması durumunda gerekli eylemler yürütülür.

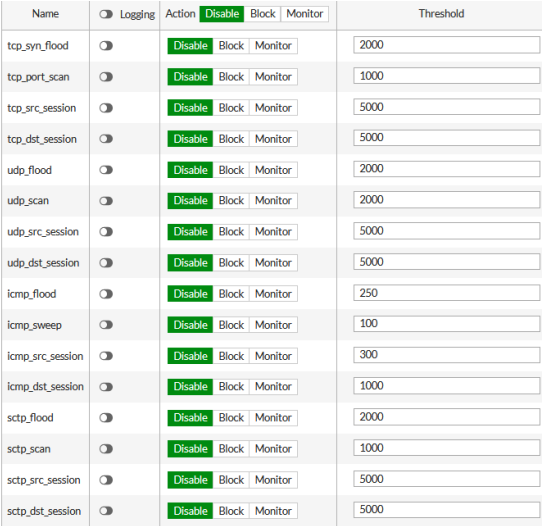

5. L4 anomalies alanı Layer4’de yapılan saldırıları Disable, Block veya monitor edileceği alandır.

tcp_syn_flood: Tcp syn paketlerinin hedef ip adresine giden paket hızlarının-paketlerin yeniden iletilmesi dahil- threshold değerini aşması durumunda aksiyon alınması.

tcp_port_scan: kaynak ip adresinden gelen tcp bağlantısının syn paket hızlarının –paketlerin yeniden iletilmesi dahil- threshold değerini aşması durumunda aksiyon alınması.

tcp_src_session: kaynak ip adresinden gelen eşzamanlı tcp bağlantı isteklerinin belirtilen threshold değerini aşması durumunda gerekli aksiyonun alınması.

tcp_dst_session: hedef ip adresine gelen tcp bağlantı isteklerinin threshold değerini aşması durumunda gerekli aksiyonun alınması.

udp_flood: hedef ip adresine giden udp trafiğinin threshold değerini aşması durumunda gerekli aksiyonun alınması.

udp_scan: kaynak ip adresindeki udp oturumlarının sayısının threshold değerini aşması durumunda gerekli aksiyonun alınması.

udp_src_session: kaynak ip adresinden gelen eşzamanlı udp bağlantılarının sayısının threshold değerini aşması durumunda gerekli aksiyonun alınması.

udp_dst_session: hedef ip adresine gelen eşzamanlı udp bağlantılarının sayısının threshold değerini aşması durumunda gerekli aksiyonun alınması.

icmp_flood: hedef ip adresine gönderilen icmp paket sayısının threshold değerini aşması durumunda gerekli aksiyonun alınması.

icmp_sweep: kaynak ip adresinden gelen icmp paket sayısının threshold değerini aşması durumunda gerekli aksiyonun alınması.

icmp_src_session: kaynak ip adresinden alınan icmp bağlantı sayısının threshold değerini aşması durumunda gerekli aksiyonun alınması.

icmp_dst_session: hedef ip adresine gönderilen icmp bağlantı sayısının threshold değerini aşması durumunda gerekli aksiyonun alınması.

sctp_flood: hedef ip adresine gelen sctp paket sayısının threshold değerini aşması durumunda gerekli aksiyonun alınması.

sctp_scan: kaynak ip adresinden kaynaklanan sctp oturum sayısının threshold değerini aşması durumunda gerekli aksiyonun alınması.

sctp_src_session: kaynak ip adresinden eşzamanlı kaynaklanan sctp bağlantı sayısının threshold değerini aşması durumunda gerekli aksiyonun alınması.

sctp_dst_session: hedef ip adresine gelen eşzamanlı sctp bağlantılarının threshold değerini aşması durumunda gerekli aksiyonun alınması.

*** Threshold değerleri atarken verilecek sayılar default bırakılabilir, fortigate’nin belirlemiş olduğu değerler default olarak gelir. Ancak hizmet verilen sisteme göre threshold değerleri yöneticiler tarafından da girilebilir. Belirlenen threshold değeri sadece saldırı indexli olmamalıdır çünkü o hizmeti kullanan normal kullanıcılar da olabilir, örnek olarak tcp_flood threshold değeri 1000 olarak girildiğinde ve hizmetin normal kullanıcılar dahil olmak üzere, aldığı istekler belirtilen değerden fazla ise, normal kullanıcıların da o hizmete yaptıkları istekler engellenmiş olur. Bu durumun yaşanmaması için, threshold değerleri yöneticiler tarafından kontrollü bir şekilde arttırılarak bunun önüne geçilmelidir.

Yazar: Musab Ağır/ Beyaz Net Ağ Güvenlik Mühendisi

.png)