IPSec VPN Nedir ve Fortigate Cihazında Nasıl Yapılandırılır?

IETF (Internet Engineering Task Force) tarafından 1995 yılında geliştirilen IPSec (Internet Protocol Security), cihazlar arasında şifreli bağlantılar kurmak için birlikte kullanılan bir grup protokoldür. OSI’nin network katmanında yer almaktadır.Genel ağlar üzerinden gönderilen verilerin güvenli kalmasına yardımcı olur. IPsec genellikle VPN'leri kurmak için kullanılır ve IP paketlerini şifreleyerek ve paketlerin geldiği kaynağın kimliğini doğrulayarak çalışır. IPsec, şifreleme, şifre çözme ve kimlik doğrulama için kullanılan kriptografik algoritmaları tanımlayan protokolleri içerir.

IPsec aşağıdaki amaçlar için kullanılabilir:

-Uygulama katmanı verilerini şifrelemek için.

-Genel internet üzerinden yönlendirme verileri gönderen yönlendiriciler için güvenlik sağlamak.

-Şifreleme olmadan kimlik doğrulama sağlamak için, verilerin bilinen bir gönderenden geldiğini doğrulamak gibi.

-Virtual Private Network (VPN) bağlantısında olduğu gibi, iki lokasyon arasında tüm verilerin şifrelendiği tüneller kurarak ağ verilerini iletmeyi sağlar.

-IPsec vpn birden çok yapıyı birbirine bağlamada kullanılır. Ayrıca SD-WAN teknolojisi ile birleştiğinde yedekli olarak bu yapı sağlanmış olur.

IPSec Protokolleri

ESP Protokolü (Encapsulating Security Payload-Kapsülleme Güvenlik Yük Protokolü): IP paketlerindeki verileri şifrelemek için yöntem sağlar.

AH Protokolü (Authentication Header-Kimlik Doğrulama Başlığı Protokolü): IP paketlerinin dijital olarak imzalanması için yöntemi tanımlar.

DH Protokolü (Diffie-Hellman): Açık anahtarlı bir şifreleme protokolüdür. İki tarafın, güvenli olmayan bir iletişim kanalı üzerinden şifreleme algoritmaları (örneğin DES veya MD5) tarafından kullanılan paylaşılan bir gizli anahtar oluşturmasına izin verir. DH, IKE içinde oturum anahtarlarını oluşturmak için kullanılır. 768 bit ve 1024 bit DH grupları, Cisco yönlendiricilerinde ve PIX Güvenlik Duvarında desteklenir. 1024 bitlik grup, daha büyük anahtar boyutu nedeniyle daha güvenlidir.

IKE Protokolü (Internet Key Exchange-İnternet Anahtar Değişimi): IPSec için yardımcı hizmet hizmetleri sağlayan karma bir protokoldür: IPSec eşlerinin kimlik doğrulaması, IKE ve IPSec güvenlik ilişkilerinin anlaşması ve IPSec tarafından kullanılan şifreleme algoritmaları için anahtarların oluşturulması.

Fortigate Cihazında IPSec Nasıl Yapılandırılır?

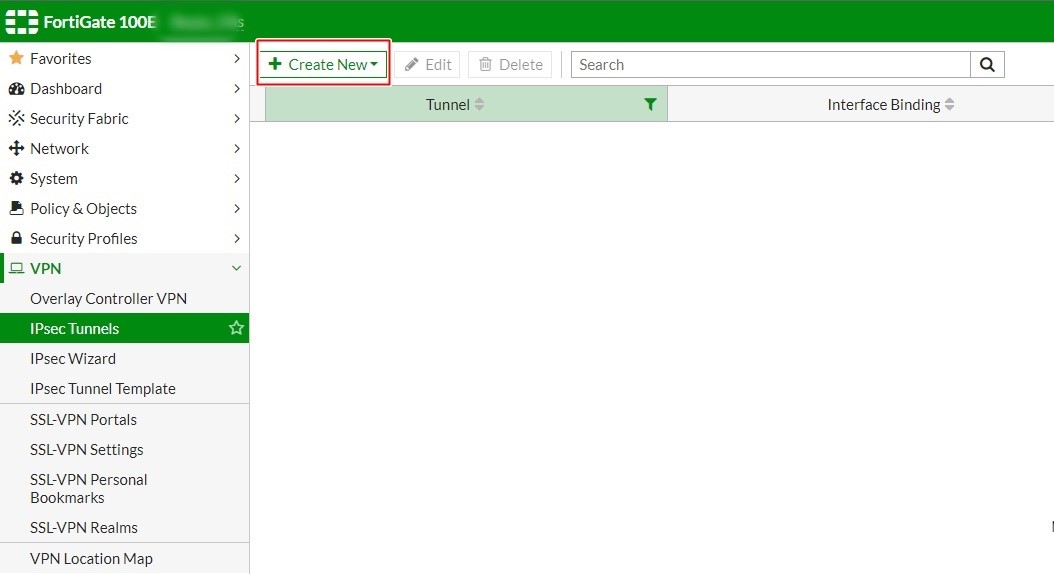

1-VPN menüsünün altından IPsec Tunnels sekmesine giriyoruz ve ardından Create New butonuna tıklıyoruz.

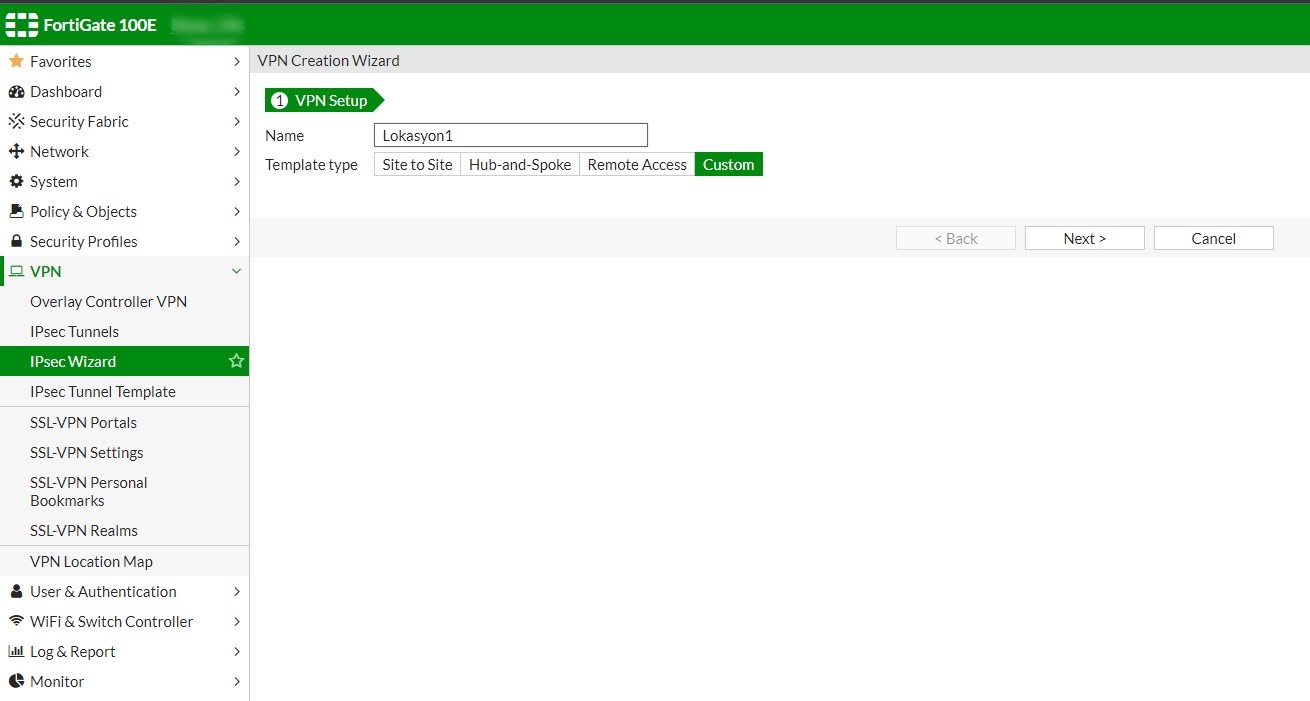

2- Oluşturduğumuz VPN’imize isim veriyoruz. Örneğimizde 1. Lokasyonda ayarlar yapılacağı için Lokasyon1 ismini tercih edildi. İsim verdikten sonra Template Type’ı custom seçip next diyoruz.

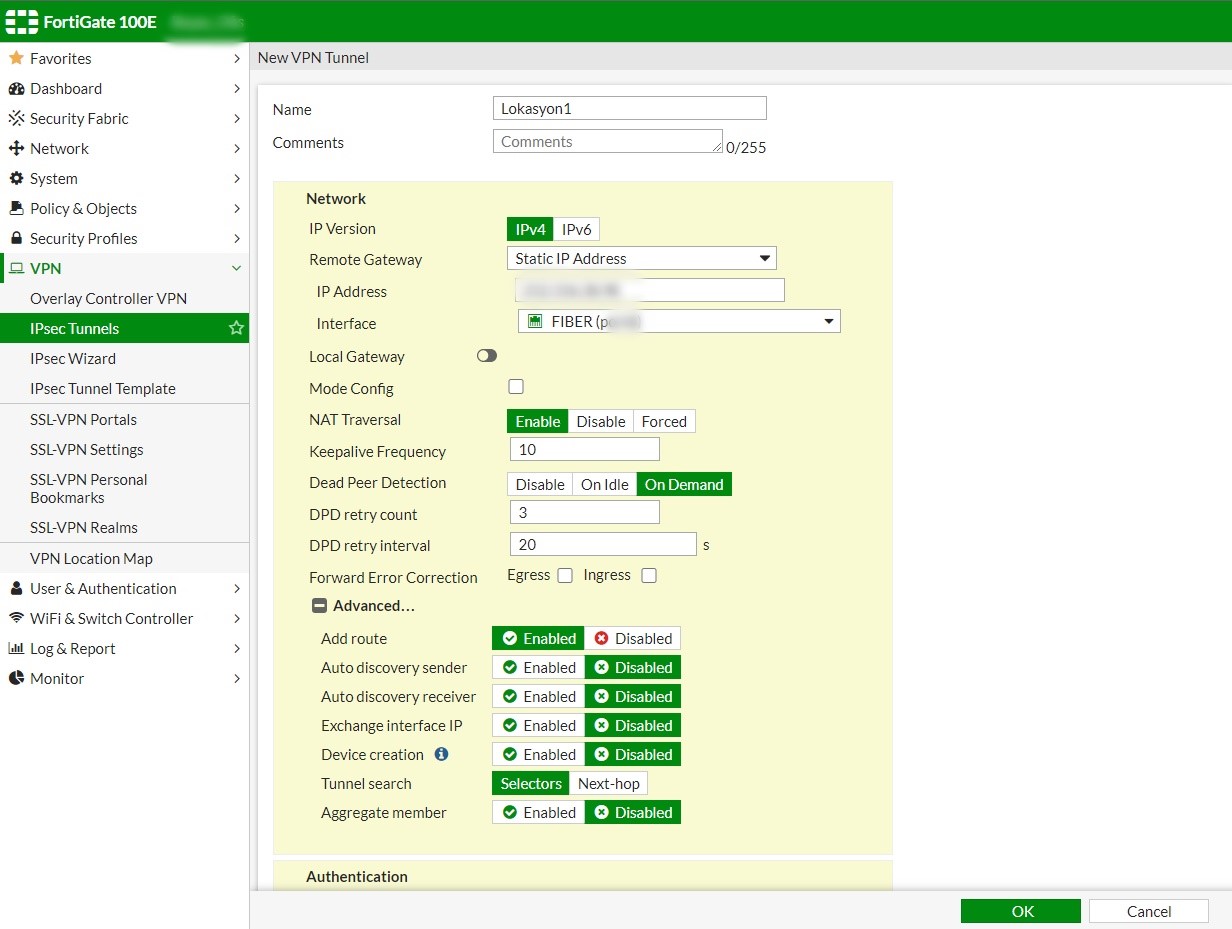

3- Ardından bizi karşılayan ekranda sırasıyla uzak lokasyonun Public IP adresini giriyoruz. Ardından VPN tünelimizi konuşturacağımız portumuzu seçiyoruz. Nat Traversal modu Enable ediyoruz.

Dead Peer Detection modu On Idle (Boştayken) veya On Demand (kullanıldığında) seçeneklerinden birini seçiyoruz. Ben On Demand’ı tercih ettim. Geri kalan ayarları default bırakıyoruz.

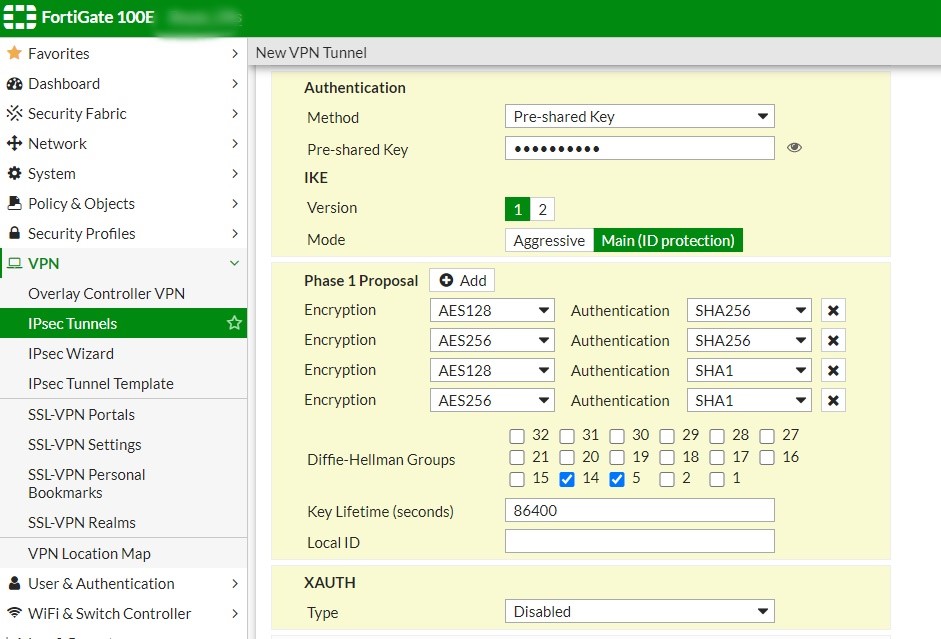

4-Authentication methodlardan Pre-shared Key’i seçip her iki lokasyonda da kullanacağımız 12 haneli bir key belirliyoruz.

-Ike versiyonu 1 mode’u Main (ID protection) seçiyoruz.

-Phase 1 Proposal sekmesinden şifreleme methodlarını kullanıyoruz. Lokasyon1’de seçtiğimiz şifreleme methodlarının aynılarını 2. Lokasyon için de kullanacağız. Her iki tarafında desteklediği methodları kullanmanızı tavsiye ederim.

-Diffie-Hellman Group Anahtar değişim methodlarından 14 ve 5i seçiyoruz. Aynılarını 2. Lokasyon için de yapmamız gerekiyor.

-Key Lifetime değerini ne çok düşük ne de çok yüksek tutmamamız gerekiyor. Oluşturulan keyin süresini 86400 saniye olarak belirliyoruz.

Phase1 için yapacağımız ayarlar bu kadar.

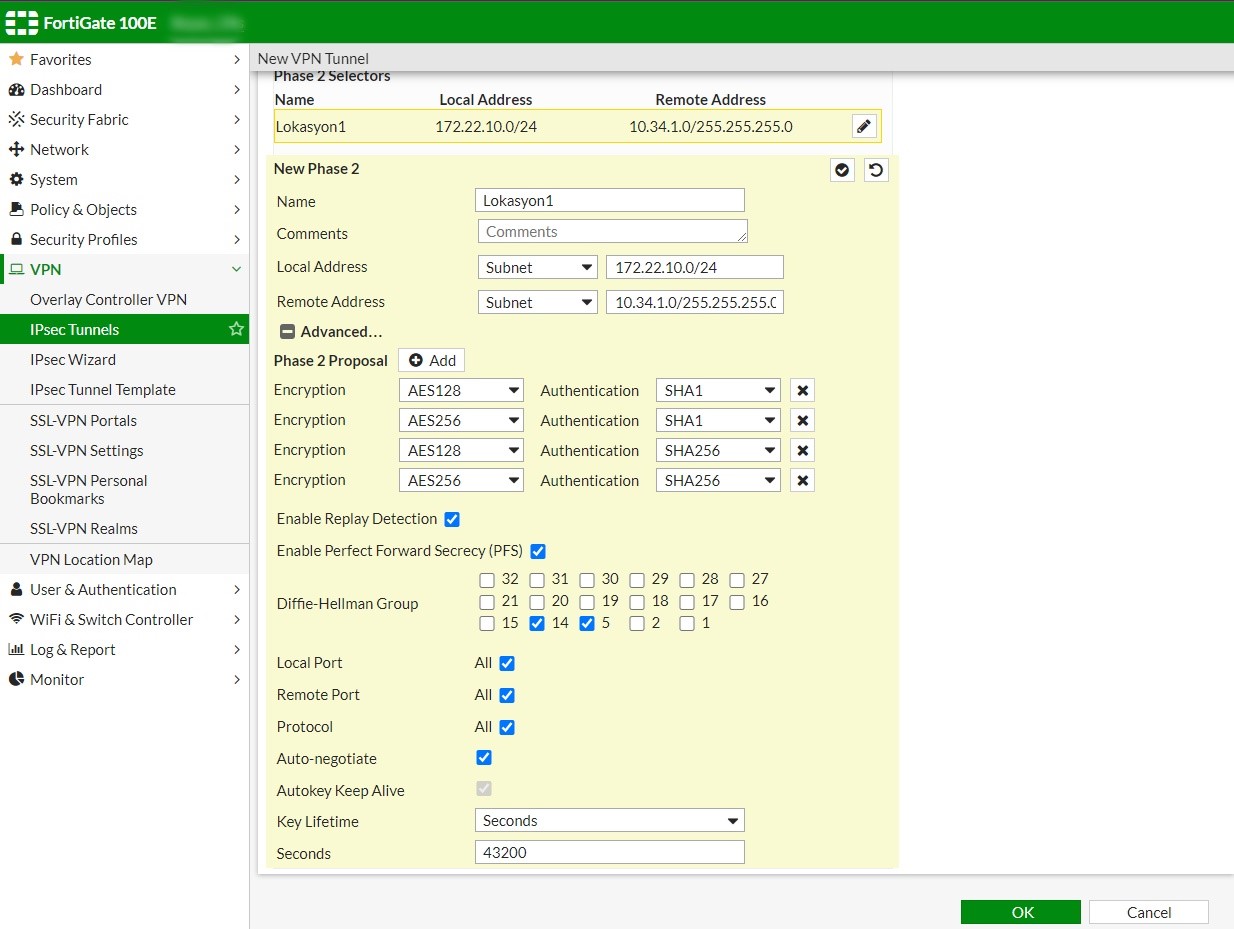

5-Phase 2 kısmı birbiriyle haberleşecek networkleri belirttiğimiz kısım. Lokasyon1 de local networkün

172.22.10.0/24, remote network 10.34.1.0/24 olarak belirtiyoru.

-Phase2 Proposal kısmında şifreleme methodlarını 2. Lokasyonda da aynı olacak şekilde ayarlıyoruz.

-Diffie-Hellman Group’u 14-5 seçiyoruz.

-Auto-Negotiate seçeneğini aktif ediyorum ki tünelim sürekli ayakta olsun.

-Key Lifetime türümü saniye bazında belirtip 43200 olarak ayarlıyoruz.

Bu ayarların aynılarını 2. Lokasyon için de yapıyoruz. 2. Lokasyonda farklı olan kısım remote gateway ip address ve phase2 kısmında belirttiğimiz local ve remote network adresler.

IPsec tünelimizi her iki lokasyonda oluşturduk.

Sıradaki aşama localimizde bulunan client-serverların bilmediği networke nasıl erişeceğini tanımlamak.

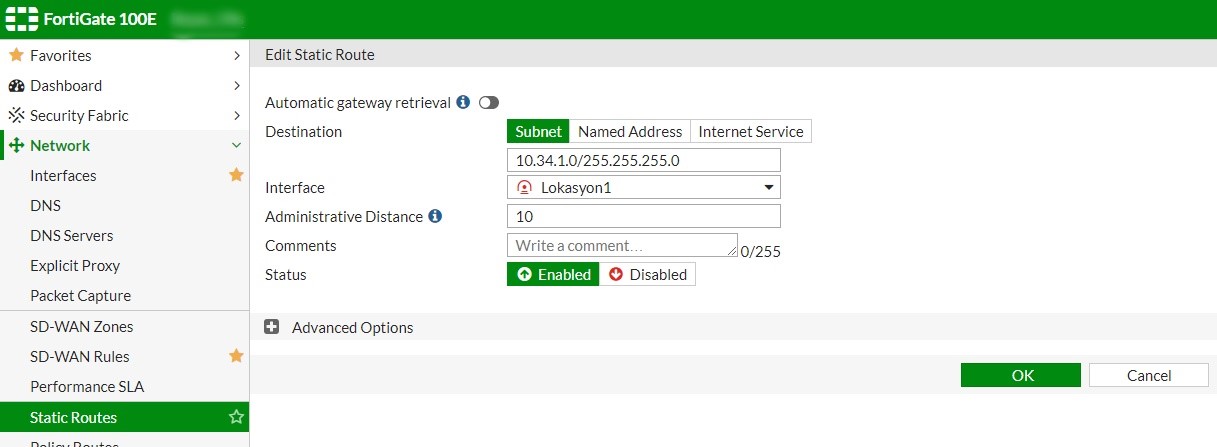

6- Network’ün altında bulunan Static Routes kısmında Destination Subnet olarak lokasyon1 için lokasyon2nin local network bilgisini giriyoruz ve interface olarak oluşturduğumuz IPsec tunnel interfacei seçiyoruz.

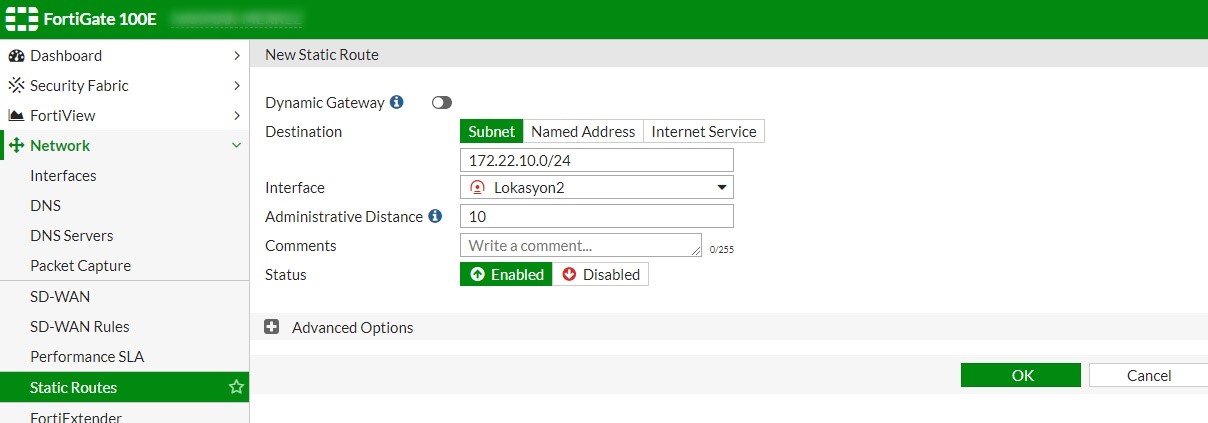

7- Aynı ayarı lokasyon2de de yapıyoruz.

Sıradaki aşama policy yazmak. Bildiğiniz üzere firewallda hiçbir şey policy olmadan çalışmaz.

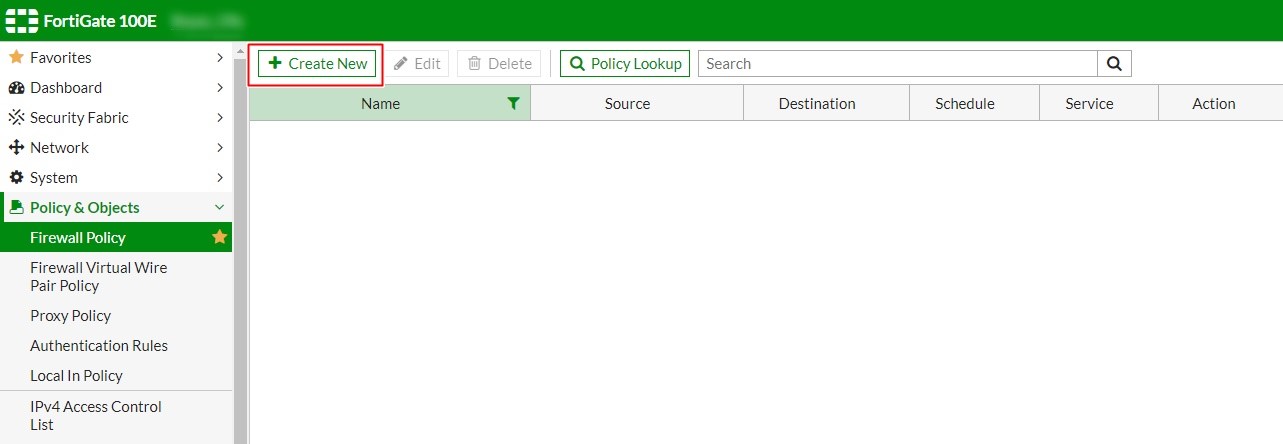

8- Policy & Objects’in altında Firewall Policy sekmesine tıklayıp Create New diyoruz.

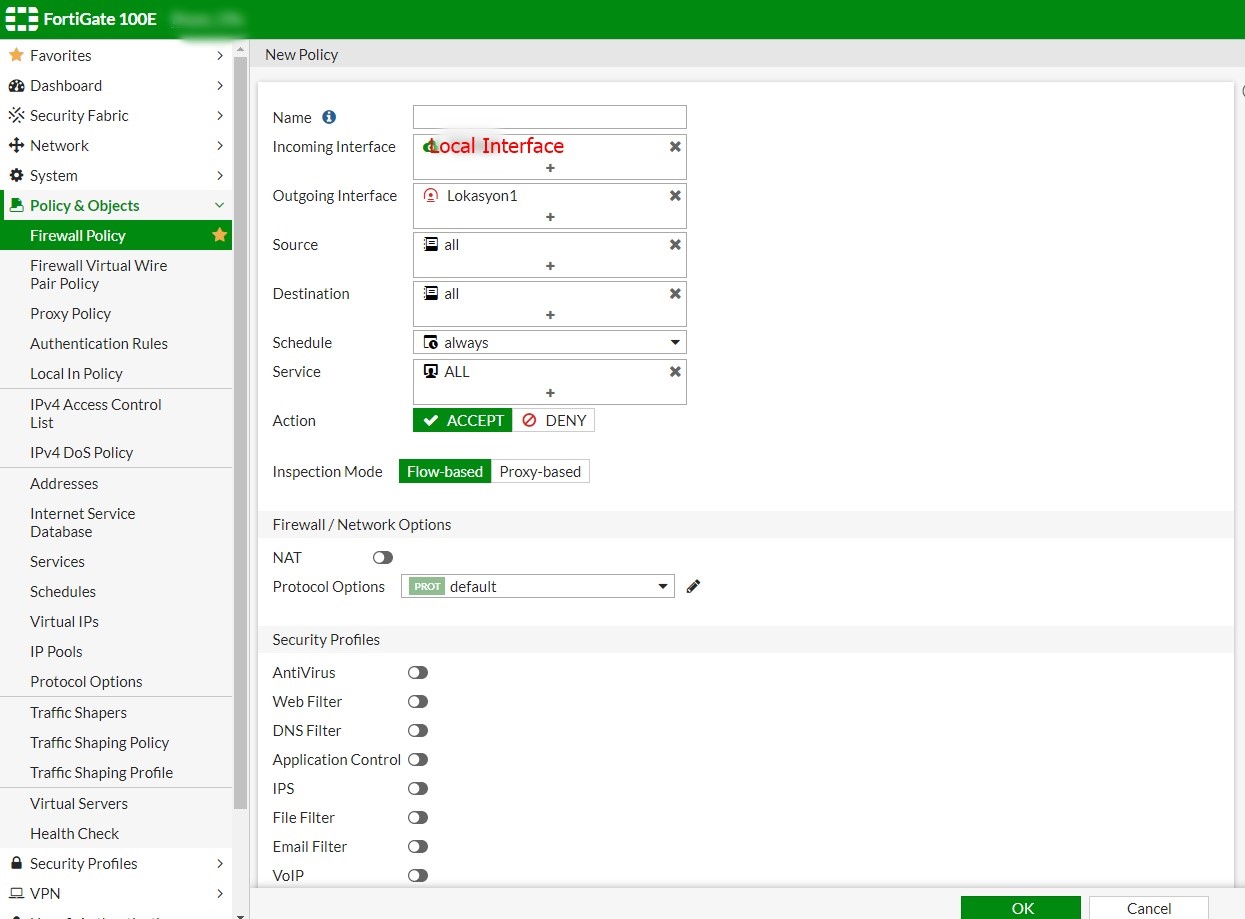

9- Incoming interface’e IPsec tüneli oluştururken girdiğimiz networkün interfaceini seçiyoruz.

-Outgoing interface’i oluşturduğumuz IPsec tüneli seçiyoruz.

-Source, Destination, servis bazlı kısıtlama yapmadım ama burada bütün networke erişim vermek yerine belirli kullanıcılara veya serverlara erişim kısıtlaması yapabilirsiniz. Zararlı bulaşmasına önlem almak adına security profiles uygulayıp ayarları kaydedebilirsiniz.

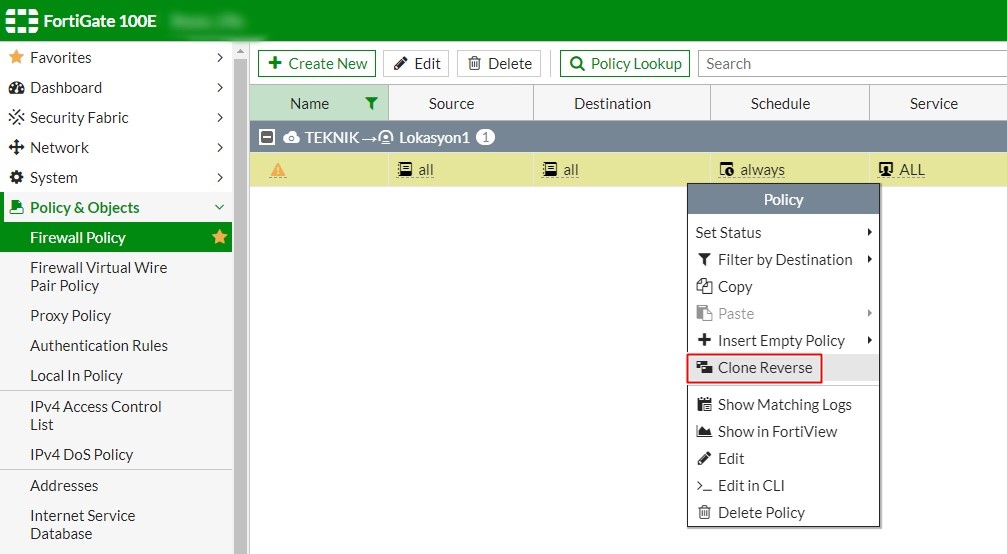

10- Karşılıklı trafiğin olması adına reverse policy yazmamız gerekiyor. Yazdığımız policy’e sağ tıklayıp Clone Reverse butonuna basıyoruz.

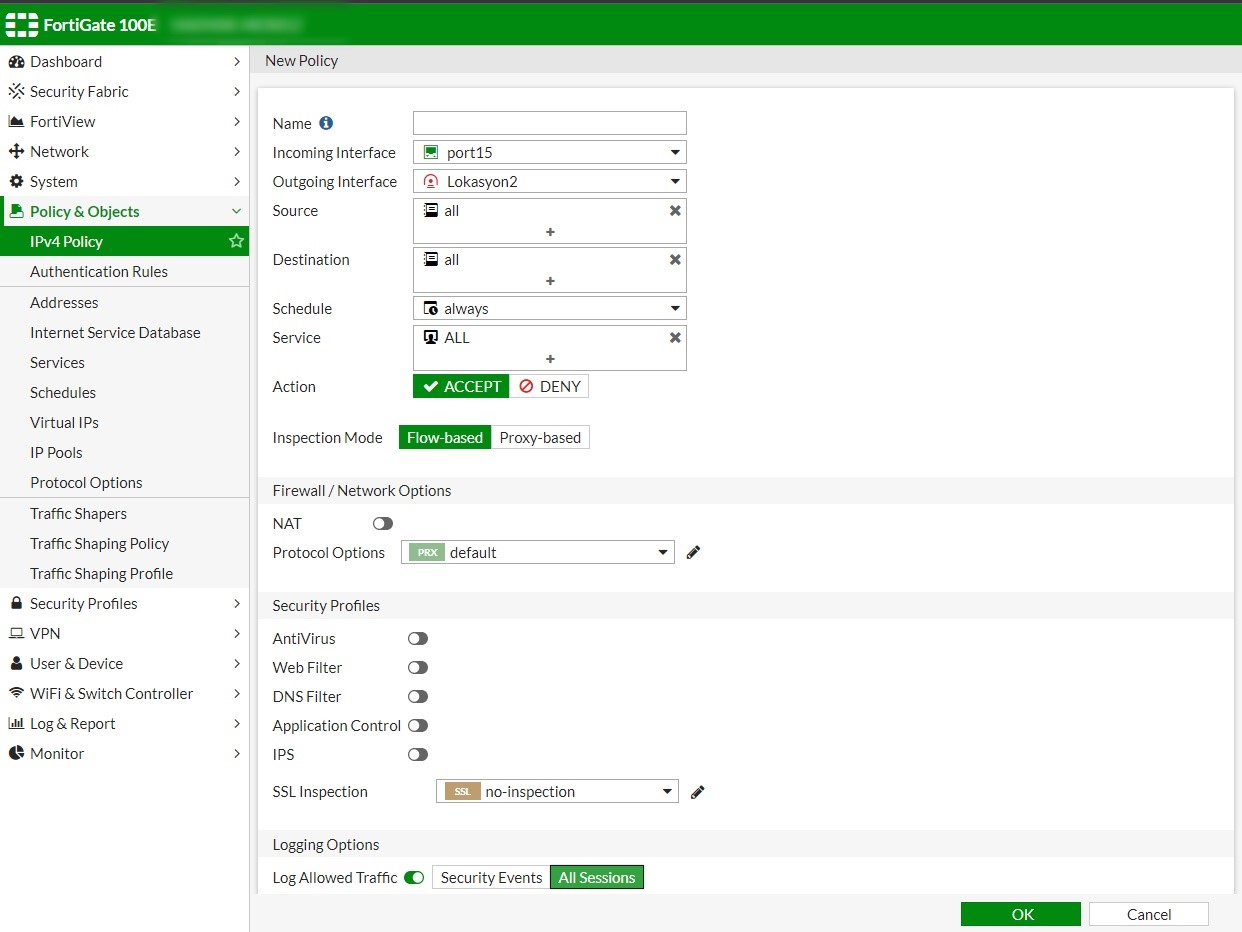

Aynı ayarları lokasyon 2 için de yapmamız gerekiyor.

11- Sıradaki aşama tünelimiz ayakta olup olmadığını kontrol etmek.

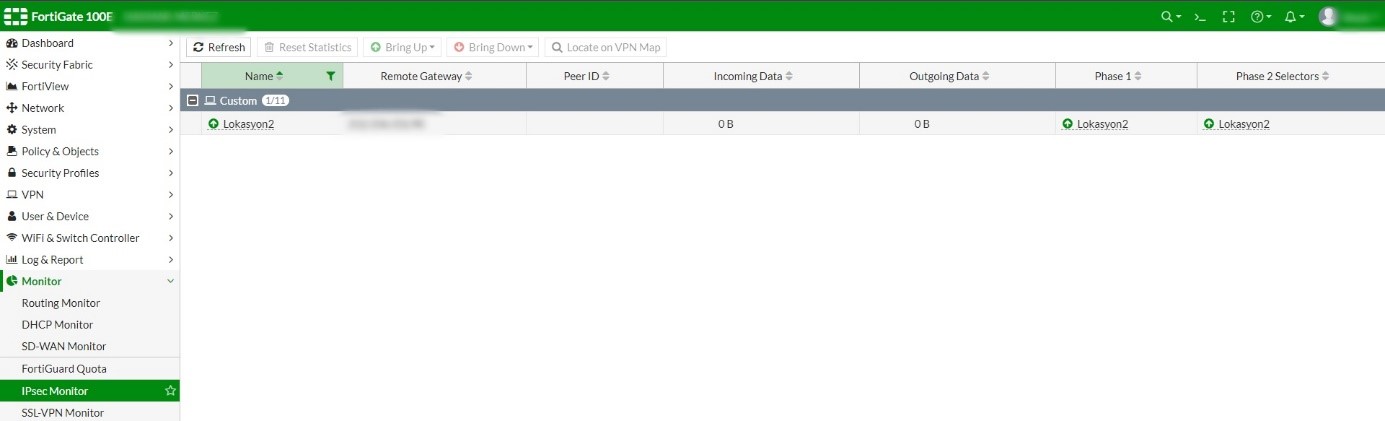

12-Sürümlerde farklılıklar gösterebiliyoruz bu menüler. 6.4.x li sürümlerde dashboard olarak görüntüleyebilmekteyiz.

13-6.2.x’li sürümlerde ise Monitor Menüsünün altında bulunan IPsec Monitör ekranından tünelimizin ayakta olup olmadığını gözlemleyebiliriz.

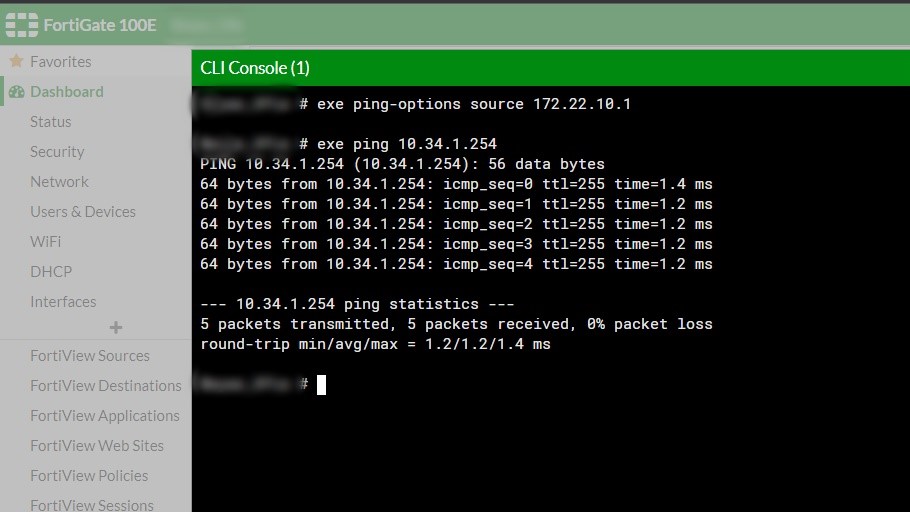

14-Ardından lokasyon1de ping source belirtip lokasyon2 de bulunan bir IP adresine ping atıyorum ve başarıyla ping attığımı gözlemliyorum.

Bu ayarları yaptıktan iki lokasyonda bulunan farklı network subnetleri başarıyla iletişim kuracaklardır.

Yazar: Halit Şahin/Beyaz Net Ağ ve Ağ Güvenlik Mühendisi

.png)