802.1x Protokolünden NAC'a Erişim Denetimi

802.1x Standardı Nedir?

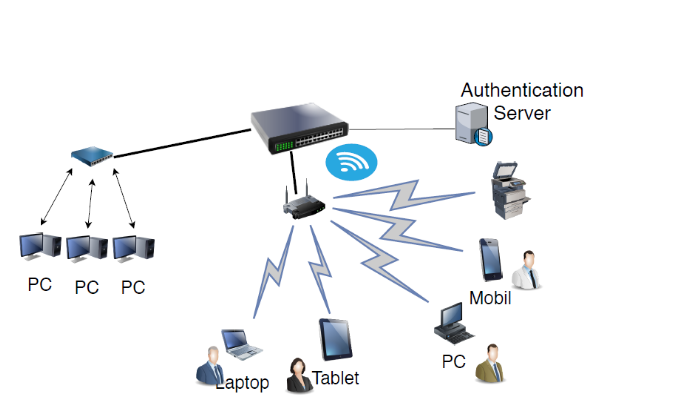

802.1x peer-to-peer bağlantılı LAN portlarına takılan cihazların kimlik doğrulama ve yetkilendirme işlemlerini yapan port tabanlı ağ erişim denetimidir. Ağa port kullanarak dahil olmaya çalışan kullanıcılara ağa erişim politikaları uygulamak amacıyla kullanılır. Kimlik doğrulama switch portu, harici yetkilendirme politikası ve MAC adresleri ile sağlanır. Geçerli doğrulamalardan geçemeyen kullanıcının porta erişimi kapatılır. Ağa dâhil olma, yetkilendirme vb. işlemler için NAC çözümü kullanılır. 802.1x standardı kablolu ve kablosuz olarak ağ güvenlik denetimi sağlar.

https://www.beyaz.net/tr/network/makaleler/802_1x_nedir.html

802.1x protokolünün kimlik denetimi üç amaçla yapılır:

Authorization (Yetkilendirme): Ağa dahil olmak isteyen kullanıcılara erişim hakkının verilmesidir.

Authentication (Kimlik Doğrulama): Sunucu, switch veya router kullanılan ağlarda kullanıcı veya cihaz kimliğinin onaylanmasıdır.

Accountting (Hesap yönetimi): Ağda kullanıcı hareketleri, veri bağlantıları ve kullanıcı sistem kayıtlarının izlenebilmesi amacıyla yapılan işlemdir.

802.1x Protokolü Nasıl Çalışır?

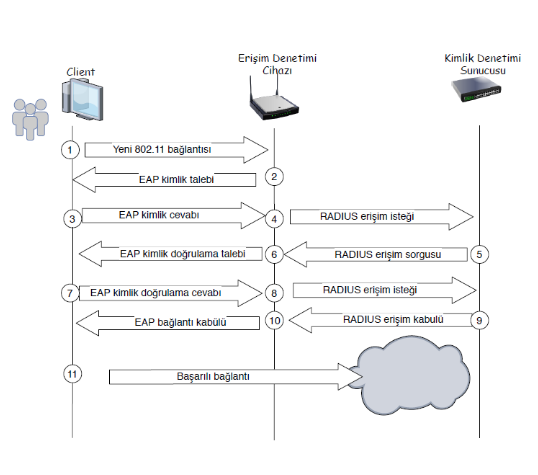

İstemci ve kimlik denetiminin yapıldığı sunucu (Authentication Server) arasında bulunan denetleyici (authenticator) cihaz, bağlantı durumunda istemciye EAP-Request/Identity paketi göndererek kendisini tanıtmasını ister.

- İstemci, kimliğini tanıtan EAP-Response/Identity paketi ile cevap verir. Ve bu paket enkapsül işlemi yapılarak sunucuya gönderilir.

- Sunucu, denetleyiciye şifreli token sistemi gibi bir davetiye atar. Denetleyici bu paketi açıp EAPOL (LAN üzerinden EAP) içerisinde istemciye gönderir. İstemci davetiyeye denetleyici üzerinden cevap gönderir.

- Eğer istemci gerekli kullanıcı tanımına ve haklarına sahipse, sunucunun gönderdiği doğrulayıcı mesaj denetleyicinin istemciye LAN’a erişim izni vermesiyle sonuçlanır.

https://www.beyaz.net/tr/network/makaleler/802_1x_nedir.html

NAC Nedir?

Network Access Control, ağ ortamında erişim denetimini sağlar. NAC temelde 802.1x protokolünü kullanır ancak 802.1x protokolünü kullanmayan NAC çözümleri de vardır. Yetki ve izin denetimini kimlik ve erişim yönetimi (Identify and Access Management - IAM) bileşeni üzerinden yapar. NAC çözümü mimariye dahil edildiğinde, ağa o anda erişmek isteyen cihazları ve türlerini, belirlenen cihazlara uygulanacak kuralları gibi süreçleri işletir.

NAC pre-admission ve post-admission olmak üzere iki şekilde uygulanır. Pre-admission, kullanıcının ön izinle ağa dahil olacağını belirleme işlemidir. Post-admission, kullanıcı ağa dahil olduktan sonra verilen yetkiye göre uygulamalara erişebilir.

Kısaca NAC;

- Ağda işlem yapan tüm sistemlere belirlenen kuralları zorunlu kılar.

- Son kullanıcı uygulamalarının kontrolünü sağlar.

- ZeroDay saldırılarına karşı önemlidir.

- Kullanıcı cihazlarının tanınması ve yetkilendirilmesini sağlar.

- Misafir (Guest) kullanıcılarının ağ erişimlerini kontrol eder. Kullanıcı kaydı ve kimlik doğrulaması sağlar. Guest yönetim portalı vardır.

- Güvenlik politika kontrolü sağlar. Kullanıcı tipi, cihaz türü ve işletim sistemi bazında denetleme yapar.

- Ağa erişim denetiminde uyumlu olmayan kullanıcıları bloklama, izole etme ve onarma vb. güvenlik politikalarını müdahale gerekmeden gerçekleştirir.

- Open/RestFul API yardımıyla güvenlik ve ağ çözümleri ile entegreli olarak çalışır.

- 802.1x protokolü için kablolu ve kablosuz ağların şifreleme yapmasına izin verir.

Sonuç olarak bir ağda erişim denetimi kullanılması zorunludur buişlem 802.1x ve NAC çözümleriyle yapılabilir durumdadır. Ancak Erişim denetimi için 802.1x yeterli olamamakta çeşitli yöntemlerle bypass edilebilmektedir. Bu nedenle bir NAC çözümünün ağda bulunması BYOD, misafir ve zararlı kullanıcılara göre bir erişim politikasının uygulanması zorunludur.

.png)