802.1x Nedir?

IEEE 802.1X standardı; noktadan noktaya bağlantılara sahip LAN portuna takılmış cihazların kimlik doğrulama ve yetkilendirilmesine olanak sağlayan port tabanlı ağ erişim denetimidir. Ağda port tabanlı kullanıcı doğrulayabilmek ve herhangi bir kullanıcıya ya da gruba ‘ağa erişim politikaları’ uygulamak amacıyla kullanılır. Kimlik doğrulama ve yetkilendirme başarısızsa o port erişime kapatılır ve bu sayede yerel ağ altyapısı korunmuş olur. Kullanıcı doğrulama; MAC adresi, switch portu ya da harici bir yetkilendirme politikası ile sağlanır. Ağa kimin hangi hakla gireceğinin belirlenmesi, denetlenmesi ve yetkilendirmesi kullanıcı odaklı, ağ tabanlı erişim kontrolü olan NAC tarafından belirlenir. 802.1X protokolü hem kablolu hem de kablosuz ağlarda güvenli kimlik denetimi (authentication) amaçlı olarak kullanılmaktadır.

802.1X protokolü ile üç amaç (AAA) için kimlik denetimi yapılır:

Authentication (Kimlik Doğrulama) Kullanıcı ya da kullanıcılara sisteme, programa veya ağa erişim hakkının verilmesidir.

Authorization (Yetkilendirme) Sunucu, anahtar veya yönlendirici kullanımlarında cihaz ya da kullanıcının kimliğinin onaylanmasıdır.

Accounting (Hesap Yönetimi) : Herhangi bir kullanıcının ne yaptığı, kullanıcı hareketleri kullanıcı veri bağlantıları ve kullanıcı sistem kayıtlarının izlenebilmesi amacıyla yapılan işlemdir.

802.1X protokolü EAP ve PPP protokolleriyle birlikte anlaşılmalıdır. PPP (Point to Point Protocol) çevirmeli bağlantıdan DSL bağlantısı üzerinden kablo modem kimlik doğrulamasına, 2 katman tünel protokolünün kimlik doğrulamasına kadar çok farklı yerlerde kullanılan bir protokoldür. PPP 802.1X’in kullanıcı doğrulama işlemi boyunca iletim katmanı üzerinde IP’ye ihtiyaç duymadan genel bir çerçevede kimlik tanımlama sistemi olan iyileştirilmiş bir iletim protokolü standardı olarak kullanılır

EAP (Extensible Authentication Protocol) PPP'nin kimlik doğrulama protokolünün içinde çalışmaktadır ve farklı kimlik doğruma yöntemleri sunar. EAP ile beraber farklı kimlik doğrulama sunucuları (RAS, RADIUS için genelleştirilmiş bir çerçeve sunar. EAP ile kimlik doğrulama yöntemlerinin birlikte çalışabilirliği ve uyumluluğu basit hale gelir.

Kısaca Nasıl Çalışır?

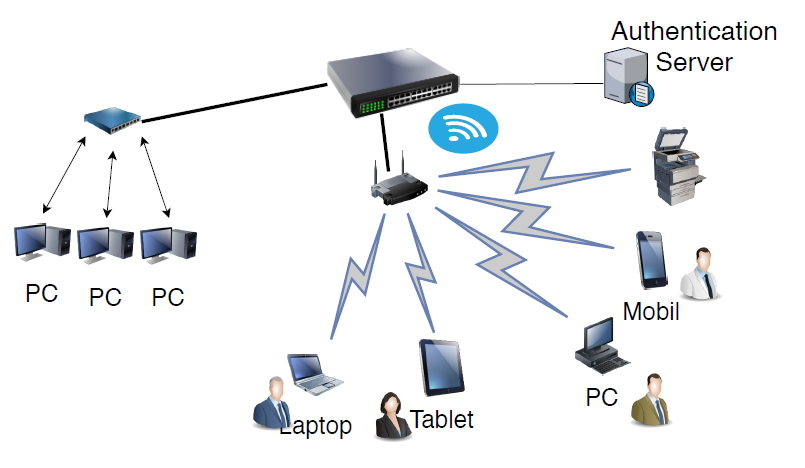

802.1x mimarisinde üç temel öğe bulunur:

- Kimlik sorgulaması yapılacak istemci ya da kişi

- İstemciyle kimlik denetleme sunucusunun arasında bulunan erişim noktası (authenticator)

- Kimlik denetleme sunucusu (Authentication Server)

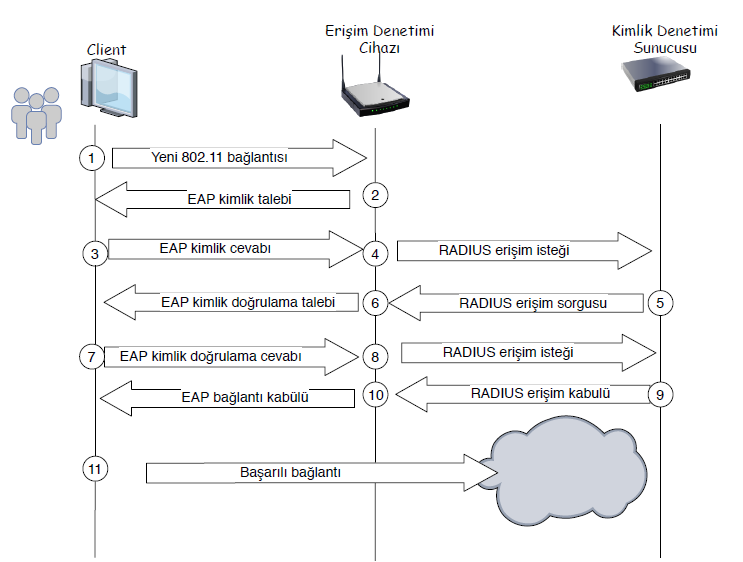

- İstemci (kimlik doğrulaması yapmak isteyen kullanıcı) ve kimlik denetiminin yapıldığı sunucu (Authentication Server) arasında bulunan denetleyici (authenticator) cihaz, bağlantı durumunda istemciye EAP-Request/Identity paketi gondererek kendisini tanıtmasını ister.

- İstemci,kimliğini tanıtan EAP-Response/Identity paketi ile cevap verir. Ve bu paket enkapsüle edilerek sunucuya gönderilir.

- Sunucu, denetleyiciye şifreli token sistemi gibi bir davetiye atar. Denetleyici bu paketi açıp EAPOL (LAN üzerinden EAP) içerisinde istemciye gönderir. İstemci davetiyeye denetleyici üzerinden cevap gönderir.

- Eğer istemci gerekli kullanıcı tanımına ve haklarına sahipse, sunucunun gönderdiği doğrulayıcı mesaj denetleyicinin istemciye LAN’a erişim izni vermesiyle sonuçlanır.

Ağ ile ilgili diğer “Nedir Makaleleri” için aşağıdaki linklere tıklayabilirsiniz.

[2] Ipsec vpn ve ssl vpn nedir?

[3] IPv6 nedir?

[5] MIMO nedir?

[6] NAT (network adress translation) nedir?

[7] Port nedir?

[8] QoS nedir?

[9] VLAN nedir?

.png)